一、MD5加密原理

MD5算法的过程分为四步:处理原文,设置初始值,循环加工,拼接结果。

第一步:处理原文

首先,我们计算出原文长度(bit)对512求余的结果,如果不等于448,就需要填充原文使得原文对512求余的结果等于448。填充的方法是第一位填充1,其余位填充0。填充完后,信息的长度就是512*N+448。

之后,用剩余的位置(512-448=64位)记录原文的真正长度,把长度的二进制值补在最后。这样处理后的信息长度就是512*(N+1)。

第二步:设置初始值

MD5的哈希结果长度为128位,按每32位分成一组共4组。这4组结果是由4个初始值A、B、C、D经过不断演变得到。MD5的官方实现中,A、B、C、D的初始值如下(16进制):

A=0x01234567

B=0x89ABCDEF C=0xFEDCBA98 D=0x76543210第三步:循环加工

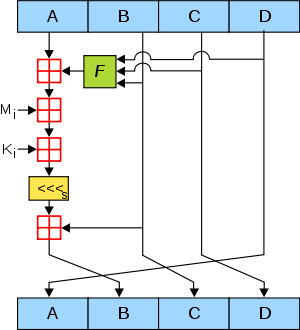

这一步是最复杂的一步,我们看看下面这张图,此图代表了单次A,B,C,D值演变的流程。

图中,A,B,C,D就是哈希值的四个分组。每一次循环都会让旧的ABCD产生新的ABCD。一共进行多少次循环呢?由处理后的原文长度决定。

假设处理后的原文长度是M

主循环次数 = M / 512

每个主循环中包含 512 / 32 * 4 = 64 次 子循环。

上面这张图所表达的就是单次子循环的流程。

下面对图中其他元素一一解释:

1.绿色F

图中的绿色F,代表非线性函数。官方MD5所用到的函数有四种:

F(X, Y, Z) =(X&Y) | ((~X) & Z)

G(X, Y, Z) =(X&Z) | (Y & (~Z))

H(X, Y, Z) =X^Y^Z

I(X, Y, Z)=Y^(X|(~Z))在主循环下面64次子循环中,F、G、H、I 交替使用,第一个16次使用F,第二个16次使用G,第三个16次使用H,第四个16次使用I。

2.红色“田”字

很简单,红色的田字代表相加的意思。

3.Mi

Mi是第一步处理后的原文。在第一步中,处理后原文的长度是512的整数倍。把原文的每512位再分成16等份,命名为M0~M15,每一等份长度32。在64次子循环中,每16次循环,都会交替用到M1~M16之一。

4.Ki

一个常量,在64次子循环中,每一次用到的常量都是不同的。

5.黄色的<<

第一轮:

FF(a,b,c,d,M0,7,0xd76aa478) s[0]=7, K[0] = 0xd76aa478 FF(a,b,c,d,M1,12,0xe8c7b756) s[1]=12, K[1] = 0xe8c7b756 FF(a,b,c,d,M2,17,0x242070db) FF(a,b,c,d,M3,22,0xc1bdceee) FF(a,b,c,d,M4,7,0xf57c0faf) FF(a,b,c,d,M5,12,0x4787c62a) FF(a,b,c,d,M6,17,0xa8304613) FF(a,b,c,d,M7,22,0xfd469501) FF(a,b,c,d,M8,7,0x698098d8) FF(a,b,c,d,M9,12,0x8b44f7af) FF(a,b,c,d,M10,17,0xffff5bb1) FF(a,b,c,d,M11,22,0x895cd7be) FF(a,b,c,d,M12,7,0x6b901122) FF(a,b,c,d,M13,12,0xfd987193) FF(a,b,c,d,M14,17, 0xa679438e) FF(a,b,c,d,M15,22,0x49b40821) 第二轮: GG(a,b,c,d,M1,5,0xf61e2562) GG(a,b,c,d,M6,9,0xc040b340) GG(a,b,c,d,M11,14,0x265e5a51) GG(a,b,c,d,M0,20,0xe9b6c7aa) GG(a,b,c,d,M5,5,0xd62f105d) GG(a,b,c,d,M10,9,0x02441453) GG(a,b,c,d,M15,14,0xd8a1e681) GG(a,b,c,d,M4,20,0xe7d3fbc8) GG(a,b,c,d,M9,5,0x21e1cde6) GG(a,b,c,d,M14,9,0xc33707d6) GG(a,b,c,d,M3,14,0xf4d50d87) GG(a,b,c,d,M8,20,0x455a14ed) GG(a,b,c,d,M13,5,0xa9e3e905) GG(a,b,c,d,M2,9,0xfcefa3f8) GG(a,b,c,d,M7,14,0x676f02d9) GG(a,b,c,d,M12,20,0x8d2a4c8a) 第三轮: HH(a,b,c,d,M5,4,0xfffa3942) HH(a,b,c,d,M8,11,0x8771f681) HH(a,b,c,d,M11,16,0x6d9d6122) HH(a,b,c,d,M14,23,0xfde5380c) HH(a,b,c,d,M1,4,0xa4beea44) HH(a,b,c,d,M4,11,0x4bdecfa9) HH(a,b,c,d,M7,16,0xf6bb4b60) HH(a,b,c,d,M10,23,0xbebfbc70) HH(a,b,c,d,M13,4,0x289b7ec6) HH(a,b,c,d,M0,11,0xeaa127fa) HH(a,b,c,d,M3,16,0xd4ef3085) HH(a,b,c,d,M6,23,0x04881d05) HH(a,b,c,d,M9,4,0xd9d4d039) HH(a,b,c,d,M12,11,0xe6db99e5) HH(a,b,c,d,M15,16,0x1fa27cf8) HH(a,b,c,d,M2,23,0xc4ac5665) 第四轮: Ⅱ(a,b,c,d,M0,6,0xf4292244) Ⅱ(a,b,c,d,M7,10,0x432aff97) Ⅱ(a,b,c,d,M14,15,0xab9423a7) Ⅱ(a,b,c,d,M5,21,0xfc93a039) Ⅱ(a,b,c,d,M12,6,0x655b59c3) Ⅱ(a,b,c,d,M3,10,0x8f0ccc92) Ⅱ(a,b,c,d,M10,15,0xffeff47d) Ⅱ(a,b,c,d,M1,21,0x85845dd1) Ⅱ(a,b,c,d,M8,6,0x6fa87e4f) Ⅱ(a,b,c,d,M15,10,0xfe2ce6e0) Ⅱ(a,b,c,d,M6,15,0xa3014314) Ⅱ(a,b,c,d,M13,21,0x4e0811a1) Ⅱ(a,b,c,d,M4,6,0xf7537e82) Ⅱ(a,b,c,d,M11,10,0xbd3af235) Ⅱ(a,b,c,d,M2,15,0x2ad7d2bb) Ⅱ(a,b,c,d,M9,21,0xeb86d391)第四步:拼接结果

这一步就很简单了,把循环加工最终产生的A,B,C,D四个值拼接在一起,转换成字符串即可。

二、MD5加密的应用

①.防止被篡改:

1)比如发送一个电子文档,发送前,我先得到MD5的输出结果a。然后在对方收到电子文档后,对方也得到一个MD5的输出结果b。如果a与b一样就代表中途未被篡改。

2)比如我提供文件下载,为了防止不法分子在安装程序中添加木马,我可以在网站上公布由安装文件得到的MD5输出结果。

3)SVN在检测文件是否在CheckOut后被修改过,也是用到了MD5.

②.防止直接看到明文: 现在很多网站在数据库存储用户的密码的时候都是存储用户密码的MD5值。这样就算不法分子得到数据库的用户密码的MD5值,也无法知道用户的密码。(比如在UNIX系统中用户的密码就是以MD5(或其它类似的算法)经加密后存储在文件系统中。当用户登录的时候,系统把用户输入的密码计算成MD5值,然后再去和保存在文件系统中的MD5值进行比较,进而确定输入的密码是否正确。通过这样的步骤,系统在并不知道用户密码的明码的情况下就可以确定用户登录系统的合法性。这不但可以避免用户的密码被具有系统管理员权限的用户知道,而且还在一定程度上增加了密码被破解的难度。)

③.防止抵赖(数字签名): 这需要一个第三方认证机构。例如A写了一个文件,认证机构对此文件用MD5算法产生摘要信息并做好记录。若以后A说这文件不是他写的,权威机构只需对此文件重新产生摘要信息,然后跟记录在册的摘要信息进行比对,相同的话,就证明是A写的了。这就是所谓的“数字签名”。