以前一直想做的就是随意监听和窃取,像电影一样的黑客行为,但是发现很难。。。。。很久以前就知道一句话局域网内无隐私,我们就来做一次局域网内的东西

ARP(地址解析协议)

这是一个根据IP地址获取物理地址的一个TCP/IP协议。当一个局域网中有很多台主机时,假如PC1要和PC2进行通信,但是PC1只知道PC2的ip地址,而不知道PC2的MAC地址,那么PC1将数据包发给交换机进行ARP广播,询问IP地址对应的MAC地址是哪个,此时局域网中的所有主机都会受到ARP请求,但是其他主机收到数据包之后,发现这个广播寻找的IP地址不是自己,就会把包丢弃。而PC2收到了数据包之后,发现这个IP地址是自己的,就会发一个ARP单播回应包,告诉他这个IP地址对应的MAC地址。此时,在PC1内就会有一个ARP缓存表,在交换机内部也有会一个CAM表,这就是ARP协议(Address Resolution Protocol)。

我的思路就是在一个局域网内,既然不能直接互相通信,那我就直接充当网关,这下总可以了吧,因为局域网内的主机通信都需要经过网关,大家的ip地址都是私有地址,如果是学校校园网比如我们的CDTU 10.40.xx.xx,如果是其他家用网络我们的地址基本上会是192.168.xx.xx,每一个网络都会有一个网关,让其他人的数据流量依靠我们的接口进行输送,常用的有arpspoof工具和ETTERCAP,然后我们通过wireshark进行流量监听,如果是单纯的断网整蛊人就不需要开启端口转发功能,依靠这个想法就用kali自带的工具来用吧。

上手过程断网

- kali直接ifconfig,查看自己的私有ip地址,这里我的ip是192.168.1.9

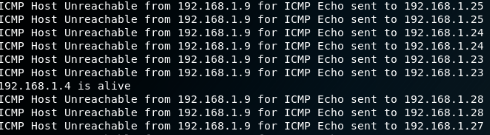

2.然后扫描当前网络下的其他主机,有的可以用nmap嗅探, 我直接用arpspoof工具,fping-g 192.168.1.9/24命令。

发现了当下网络一些主机的存活状态,所以公共wifi不要随意连接........

3.通过WIN+R输入cmd,调出命令符,输入ipconfig查询当前网关,发现当下网关是192.168.1.1

4.kali我觉得好用就是自带了很多工具,权限也高,直接打开kali,用自带的arpspoof,输入命令随机挑选一个幸运ip,

arp :arpspoof [-i interface] [-t target] host arpspoof -i eth0 -t 192.168.1.13 192.168.1.1

我用自己的手机拿来测试,手机已阵亡

手机已经无法联网,没有数据回流。这只是简单的控制局域网内的单个ip数据传输,当要利用到数据监听的时候就不得不提另一个kali自带的插件WIRESHARK和ETTERCAP,默认直接打开了端口转发功能,能做到的不仅仅是断网,而是数据流的监听

监听

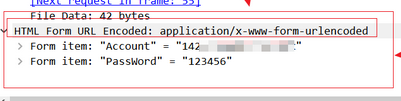

然后我们通过筛选和分析找到了一个html的登录界面

在经过kali的虚拟网卡eth0的数据流返回的192.168.1.13的数据包都会经由wireshark进行监听,数据则直接运用自带的解码和分析功能,后面再写如何进行无线网络破解,如何进入到其他的网络中。

这个ARP单个看来没有什么用,如果可以搭配到aircrack去破解无线网络再搭配ARP中间人使用,可能获取到的信息会更加多。

后面会再写一个关于aircrack去破解无线网络的文章

ARP防御

网络设备:

支持DAI(Dynamic ARP Inspection)动态ARP监测的交换机或无线路由器

交换机记录每个接口对应的IP地址和MAC地址,即 port<->mac<->ip,生成DAI监测表

交换机监测每个接口发送过来的ARP回应包,根据DAI表判断是否违规,若违规则丢弃此数据包并对接口进行惩罚

但是事实上,大部分能支持这种动态ARP监测技术的交换机或者路由器,基本都是企业级的产品。即便是企业级交换机,具备局域网安全防御功能的设备,价格都要高出不少。所以很多中小型企业或者校园网,基本都愿意买不具备这种功能的产品,因为能通网就行,至于是否安全,这不是他们考虑的问题

用户端

对于普通用户,陌生网络不要随意接入。其次,用户的电脑或者手机上安装360卫士,腾讯电脑管家等安全产品

最后

这个ARP单个看来没有什么用,如果可以搭配到aircrack去破解无线网络再搭配ARP中间人使用,可能获取到的信息会更加多。

后面会再写一个图解aircrack去破解无线网络的文章