进去注册登录,找到post界面

类似一个编辑器的东西,上传一个图片

报错并且提示这是kindeditor编辑器

关于kindeditor编辑器的一个遍历漏洞,涉及代码审计,暂且不考虑原理

https://www.jb51.net/hack/367946.html

发现了flag.php,访问并没有可用信息

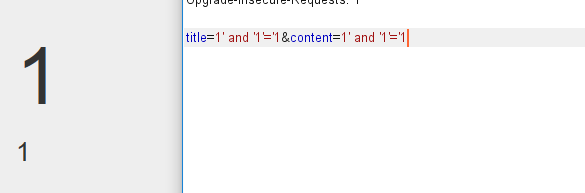

这道题其实是一个insert注入,就在留言板界面那里

这是一个类似insert into table(columns) values(A1,B1,C1)的注入,这里要猜测他的字段数,表面上看有title,content,但不能否认其他

这样提交是成功的

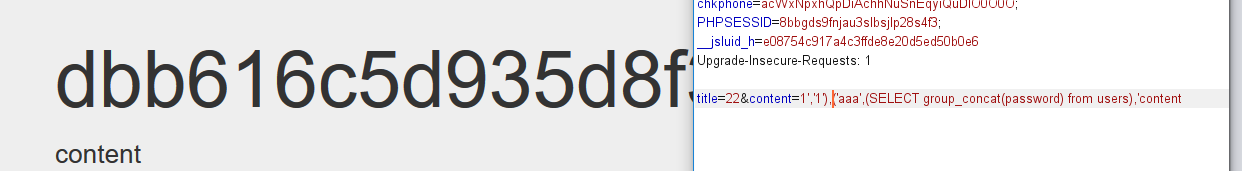

失败,说明有4个字段,因为insert into前后的字段数必须是一样的,否则会报错,这里猜测有user,title,content还有一个未知的X字段,我们的目的是得到admin的账号密码,并且反映在title或content

本来我打算这样注入得到账号面膜,但是并没有回显,猜测是破坏了原有的内容,X是未知的,它有一个固定的值,这里把X强行赋值为1是不可取的,所以这里采用多条插入

成功执行,这里第二条是没有破坏X的值的

这是我在本地测试的语句的可执行性,也与本题结果相同

接下来就是解密

admin/melody123 admin/123

观察manager.php,可能存在文件包含

5b8387b46b6844dcbf4cb0197e22169e1d340938d5124a62.changame.ichunqiu.com/blog_manage/manager.php?module=php://filter/read=convert.base64-encode/resource=../flag&name=php

解密即可