一、实验工具:

御剑:链接:https://pan.baidu.com/s/1HNwGUJec-dwVrRr33IWMXw 提取码:64pv

Burp Suit:链接:https://pan.baidu.com/s/1W04QkcCRmlIlTLz2R9yIkg 提取码:i9xv

二、分析

1.题目启示实验二用到的是假后台,所以首先应该找到真后台。

2.根据题意,登录的时候可能会遇到麻烦

三、步骤

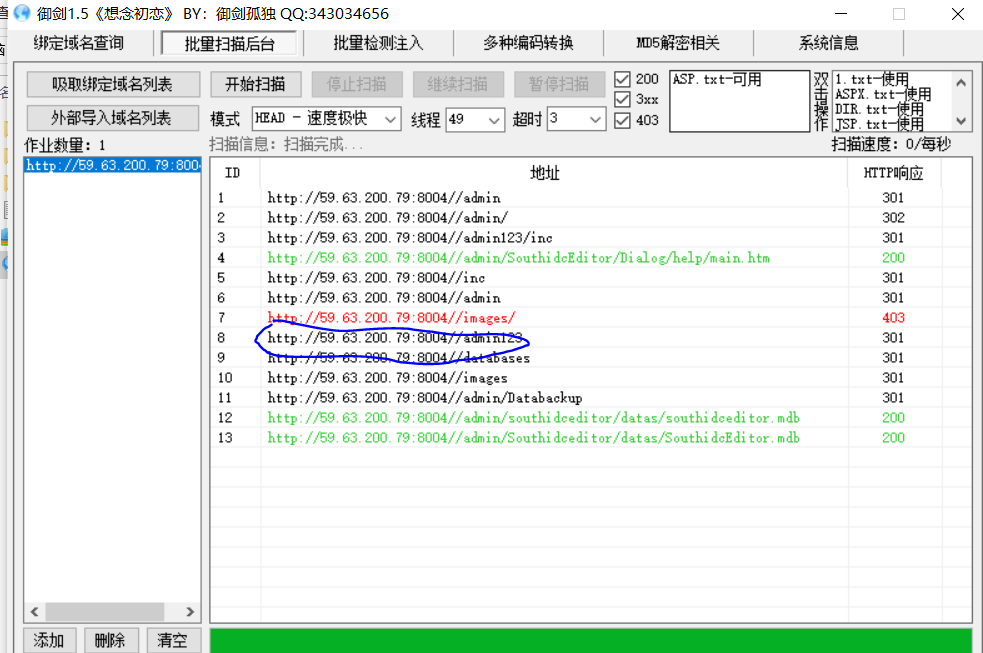

1.使用御剑扫描器,寻找登录入口,根据题意快速找到登录网址/admin/123:

2.登录输入密码后:

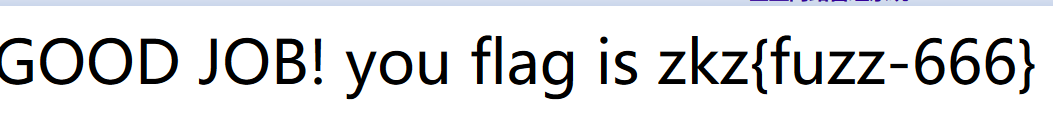

分析以上代码,查找资料得知,要使得host与refere的网址一样,才能登陆到flag界面:此时用的Burf Suit抓包工具分析,修改host和refere地址一致:

注意:修改get/admin123/sysadmin_view.asp主视图,其它抓到的包放行,将这个包的Host和Referer中的地址 修改相同,端口号可以省略,不影响,然后放行,在主界面就会出现flag。

一定要注意:每次登录时要清空浏览的缓存,否则登陆之后,界面还是显示上一次的登陆页面。