Billu_box渗透测试

0x00实验环境

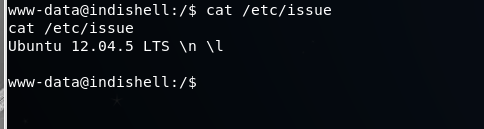

靶机:Billu_boxIP地址:192.168.8.207

测试机:Kali,IP地址:192.168.8.145;

0x01实验流程

信息收集——主机发现、端口扫描

渗透测试

0x02实验步骤

- netdiscover主机发现

- Masscan 及nmap扫描

- 进入web界面

扫描二维码关注公众号,回复:

10790620 查看本文章

首先,扫描web目录:

得到:

文件上传:

Phpinfo:

bp抓包查看类型并尝试注入:

可以看到是post

Phpmyadmin登陆界面:

- 注意到:

那么我们构造一个file路径

发现存在文件包含

发现index.php包含show.php以及c.php,继续查看

得到conn = mysqli_connect("127.0.0.1","billu","b0x_billu","ica_lab");

尝试登陆:

查看mysql数据

得到登陆认证的用户名以及密码

biLLu : hEx_it

- 登陆首页

成功登陆

- 上传一句话木马@system($_POST[cmd])

BP抓包访问

说明可以执行反弹shell37292.c

- 提权

提权成功

- 清理痕迹,留后门

总结:

要注意分析web返回的信息,看是否有可以注入、或者文件包含的地方,然后借此获得更多有效数据,例如phpmyadmin登陆密码等