合天 渗透测试项目二 WP

这次做的不太理想,系统漏洞和提权还是不太熟,记录一下。

1.一开始拿到ip,直接网页打开,是个dedecms,网上爆出的漏洞挺多的,然后我就开始死磕…结果不多说.

2.看了下端口,只有VNC和ewebeditor能访问,但是都没利用上

3.看了wp,说是有个IIS写权限漏洞,好吧,听过但是从来没试过。打开IIS PUT Scanner工具,填上ip和所有开放端口,scan一下:

4.那就8889了,双击一下它,我以为能直接写asp来着:

5.写txt就行:

6.那怎么让它执行呢,我知道的就是IIS6的两个解析漏洞,或者复制文件改名

7.访问我们的一句话,抓包改成MOVE方式:

8.菜刀连:

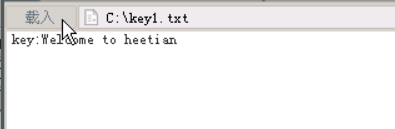

9.c盘下发现两个key文件,key1可以打开,key2没权限

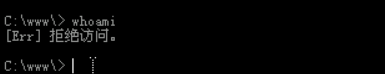

10.试一下whoami,但是也没权限

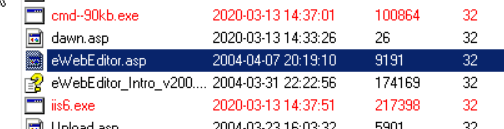

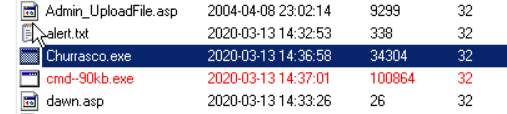

11.把自己的cmd和iis6拉进去:

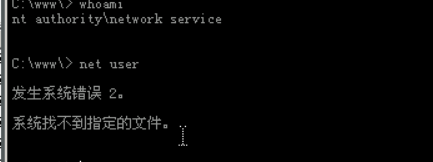

发现可以whoami但是不能net user

12.然后要开始提权,提权的话这里可能可以用的有VNC、MSSQL、巴西烤肉等,因为看了一点点WP= =所以直接巴西烤肉了。

13.把烤肉拖进去以后先看看whoami可以执行不:

14.一如既往的不能执行net user:

15.现在本应该试试VNC的,但我没找着vnc4= =然后理所应当的开3389:

16.开3389了然后呢?我不知道了= =上大马读键值?试了几个大马,都不好使,用着用着实验机又死机了…

17.看了WP,原谅我孤陋寡闻,用AIO复制账号:

18.远程连接:

19.嗯,还是打不开:

20.添加权限用户guest,完全控制:

21.假如还是打不开的话就加个everyone,我第一次做的时候要加every,第二次做就不用了。

发现自己在提权及之后的部分还欠缺很多,为了做个笔记而写下这几篇文章。