实例一:

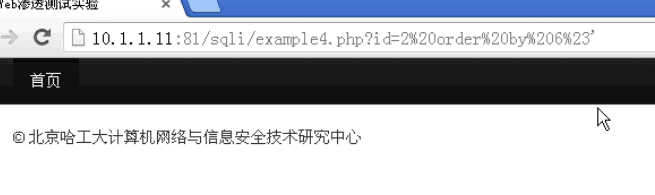

将单引号放在%23(#)后转义掉后面的内容。发现存在注入点。

通过order by 数字判断表有几个字段,在数字为5时,仍能出现信息,但当 变成6时,变成空,说明有5个字段

通过union联合查询。可以得到用户名和密码,

实例二:

方法与实例一 一样得到结果如下

根据代码提示就是将非字符和非数字转义掉

实例三

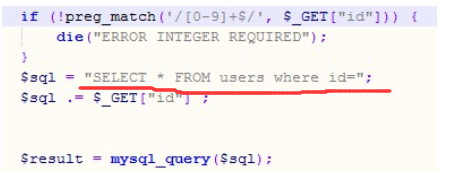

看提示代码:

根据数字型注入点(许多网页链接有类似的结构 http://xxx.com/users.php?id=1)

SQL 语句原型大概为 select * from 表名 where id=1,用sql注入语句进行爆破:select * from 表名 where id=1 and 1=1,找到如下注入点

接下来判断字段的多少,

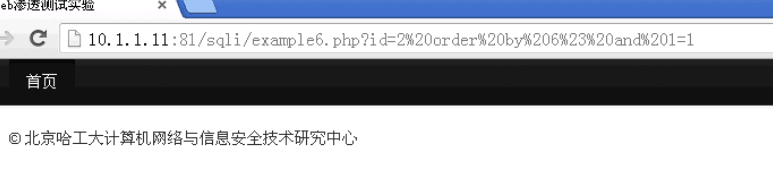

通过两图的对比得出字段仍未5

根据以上规则,在id=2后不加单引号,但是在注释符后加,and 1=1,得到结果。

注:字符型注入点(网页链接有类似的结构 http://xxx.com/users.php?name=admin)

SQL 语句原型大概为 select * from 表名 where name='admin',爆破语句:select * from 表名 where name='admin' and 1=1 '

搜索型注入点(一般在链接地址中有 "keyword=关键字")

SQL语句原型:select * from 表名 where 字段 like '%关键字%',爆破语句:select * from 表名 where 字段 like '%测试%' and '%1%'='%1%'