零信任是一种安全策略。 它不是产品或服务,而是设计和实现以下一组安全原则的方法:

- 显式验证

- 使用最小特权访问

- 假定数据泄露

零信任的指导原则

| 显式验证 |

使用最小特权 |

访问假定数据泄露 |

| 始终根据所有可用的数据点进行身份验证和授权。 |

使用实时和恰好足够的访问权限 (JIT/JEA)、基于风险的自适应策略和数据保护,来限制用户访问。 |

最大限度地减少影响范围,并对访问进行分段。 验证端对端加密并使用分析来获取可见性、驱动威胁检测并改善防御。 |

这是“零信任”的核心。 在零信任模型中,我们不认为公司防火墙后面的所有内容都是安全的,而是假定出现了信息泄露,并将请求视为源自不受控制的网络,验证每个请求。 无论请求出自何处或者访问什么资源,零信任模型都教我们“不要信任,始终验证”。

它旨在适应新式环境的复杂性,包括移动工作人员,保护人员、设备、应用程序和数据(无论他们位于何处)。

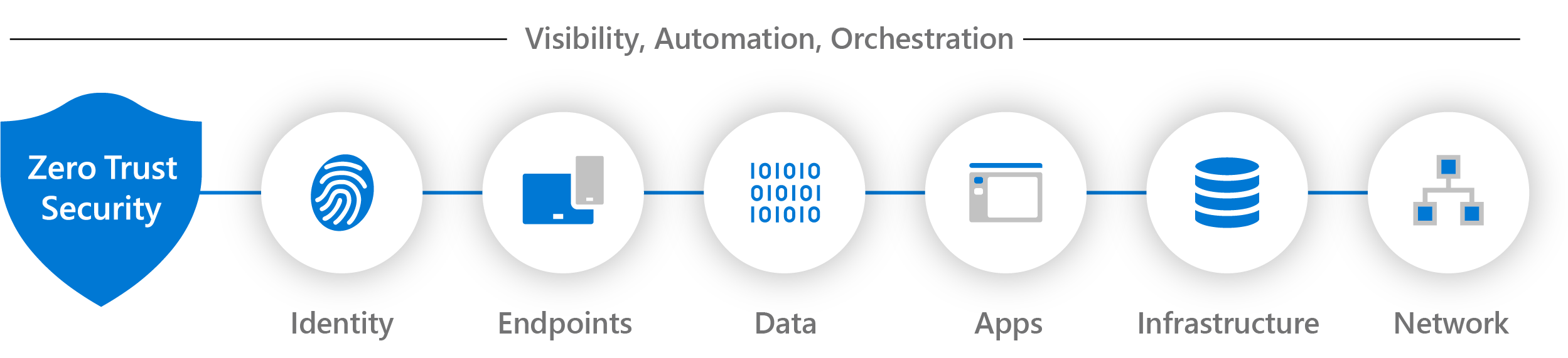

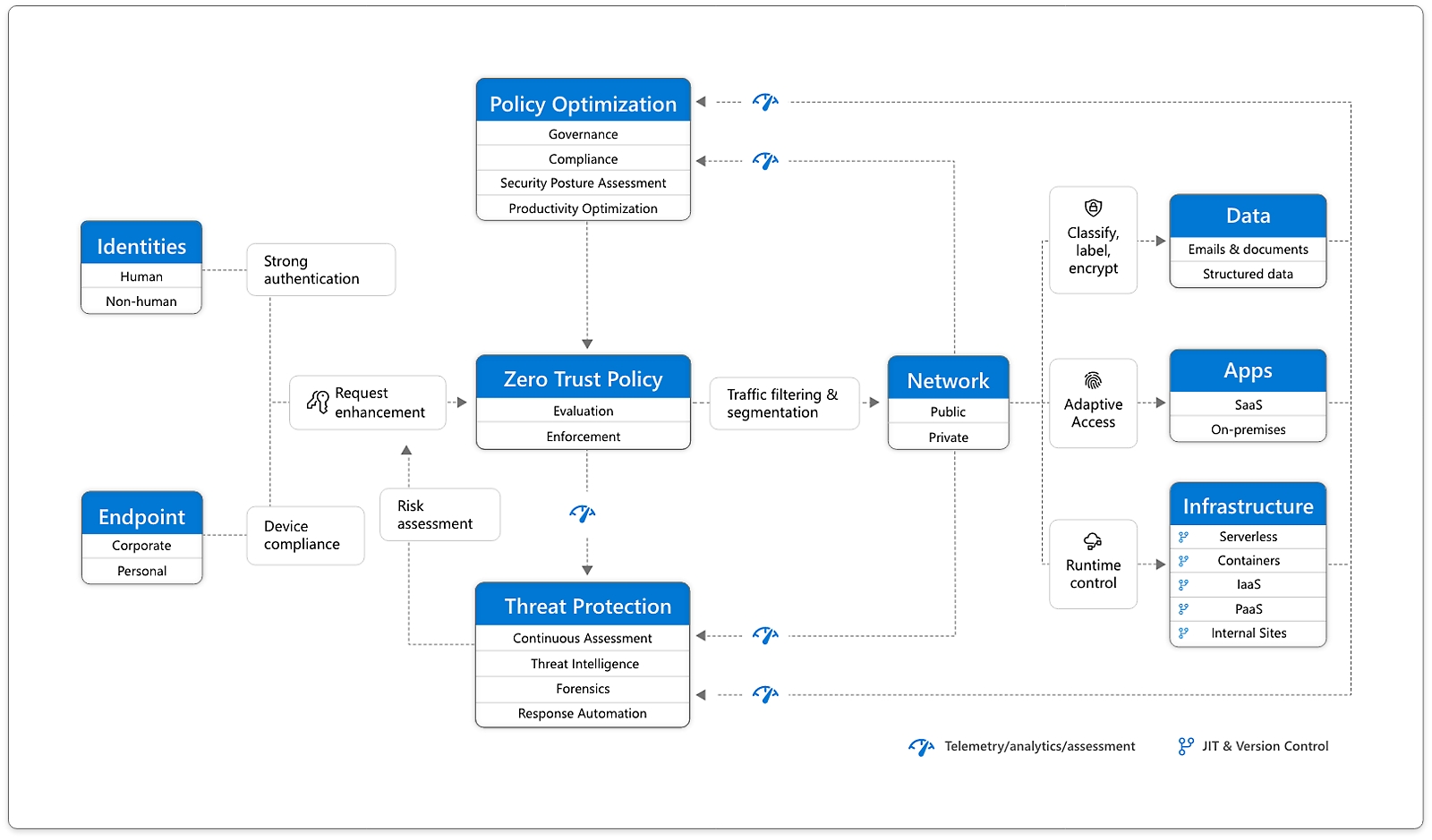

零信任方法应扩展到整个数字资产,作为集成安全性理念和端到端策略。 这是通过跨六个基础元素实现零信任控制和技术实现的。 其中每个元素都是信号源、强制控制平面和要防御的关键资源。

不同的组织要求、现有技术实现和安全阶段都会影响零信任安全模型实现的规划。 我们利用在帮助客户保护其组织及实现自己的零信任模型方面的经验,开发了以下指南来评估就绪情况,并帮助你制定实现零信任的计划。

微软零信任架构

关键技术支柱组织零信任方法:

零信任的安全标识

标识可以代表人员、服务或 IoT 设备,它们定义了零信任控制平面。 当某个标识尝试访问资源时,请使用强身份验证来验证该标识,并确保访问符合要求并且是该标识的典型行为。 遵循最低访问权限原则。

零信任的安全终结点

一旦向标识授予对资源的访问权限,数据就可能流向各种不同的终结点:从 IoT 设备到智能手机,BYOD 到合作伙伴管理的设备,以及本地工作负载到云托管的服务器。 这种多样性创造了一个很大的攻GJ击面。 监视并强制实施设备运行状况和合规性以实现安全访问。

通过零信任保护应用程序

应用程序和 API 提供用于使用数据的接口。 它们可能是原位于本地后直接迁移到云的工作负载,或新式 SaaS 应用程序。 应用控制和技术来发现影子 IT,确保适当的应用内权限,基于实时分析控制访问,监视异常行为,控制用户操作,并验证安全配置选项。

通过零信任保护数据

最终,安全团队保护着数据。 如果可能,即使数据离开了组织控制的设备、应用程序、基础结构和网络,数据也应保持安全。 对数据进行分类、标记和加密,并根据这些属性限制访问。

通过零信任保护基础结构

基础结构可以是本地服务器、基于云的 VM、容器或微服务,代表着至关重要的威胁向量。 评估版本、配置和 JIT 访问以强化防护。 使用遥测来检测攻GJ击和异常情况,自动阻止和标记有风险的行为,并采取保护性措施。

通过零信任保护网络

最终通过网络基础结构访问所有数据。 网络控制可提供关键控制来增强可见性,并帮助防止攻GJ击者在网络中横向移动。 对网络进行分段(并执行更深入的网络微分段),并部署实时威胁防护、端到端加密、监视和分析。

零信任模型下的可见性、自动化和业务流程

在零信任指南中,我们定义了如何跨标识、终结点和设备、数据、应用、基础结构和网络实现端到端零信任方法。 这些活动会提高可见性,这为你提供了更好的数据,以便进行信任决策。 由于每个区域都会生成自己的相关警报,因此我们需要通过集成功能来管理数据的流入,以更好地防御威胁并在事务中验证信任。

通过零信任,我们的观念从默认信任转变为例外信任。 自动管理这些例外和警报的集成功能非常重要,它让你可以更轻松地查找、检测和响应威胁,并预防或阻止组织中出现意外事件。