目录

谷歌零信任的介绍?

"Zero Trust" 零信任是一种网络安全模型,旨在通过降低网络中的信任级别来防止安全威胁。在零信任模型中,不论请求来自内部网络还是外部网络,系统都将对所有请求进行详细的验证和审核。这意味着每次请求都需要重新验证身份和权限,以确保只有经过授权的请求才能被执行。

零信任模型的目的是通过加强网络安全来防止数据泄露和其他安全威胁。在零信任模型中,网络管理员可以对所有请求进行严格的审查,以确保请求是合法的。这样,即使在网络内部存在威胁,也可以有效防止数据泄露。

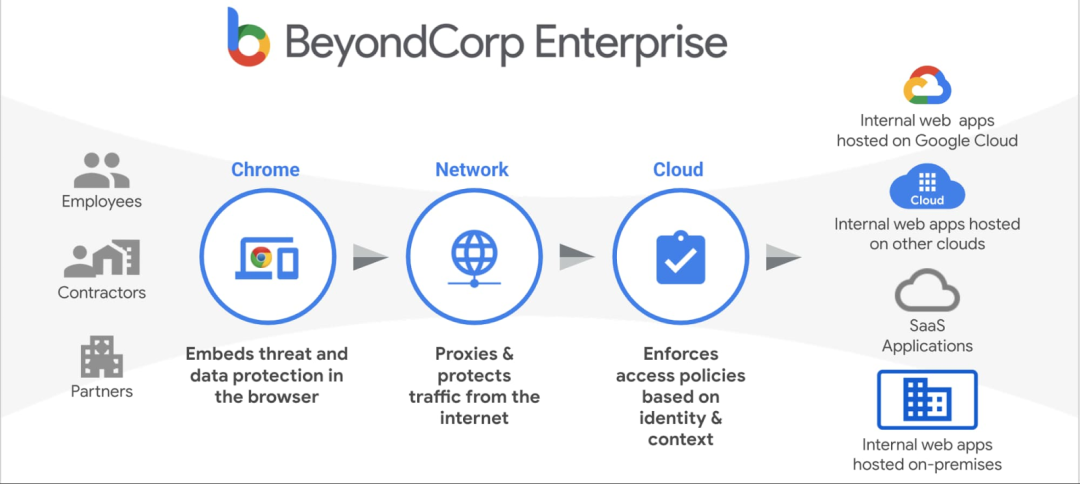

BeyondCorp 是 Google 打造的零信任模型。它以 Google 十年的经验为基础,并借鉴了相关社区提出的理念和最佳实践。通过将访问权限控制措施从网络边界转移至具体的用户,BeyondCorp 使用户几乎可以在任何地点安全地工作,而不必借助于传统 VPN。

BeyondCorp 关注的是通过多种安全措施来保护组织的数据和资产。它通过对身份、设备和应用程序的严格验证,确保只有经过授权的请求才能被执行。同时,它还使用加密技术来保护数据的安全,并通过防御性网络设计来防止攻GJ击。

BeyondCorp 还提供了一个开放的框架,可以帮助组织实施零信任模型。这个框架包括了一系列工具和服务,如身份验证、设备管理、网络安全等,可以帮助组织实现全面的网络安全。

BeyondCorp 是一种加强网络安全的方法,通过严格的身份验证、加密保护数据、防御性网络设计等安全措施,来保护组织的数据和资产。

图片来自网络,侵权即删.

谷歌零信任发展时间线及关键时间节点

Google BeyondCorp 的概念最早可以追溯到2010年左右,但它的发展及普及在近年来明显加快。以下是谷歌零信任的一些关键时间节点:

- 2010年:谷歌首次提出了零信任安全架构的概念,并在其内部应用了这种架构。

- 2016年:谷歌在其G Suite平台上推出了BeyondCorp访问控制产品,并开始推广零信任架构。

- 2018年:谷歌发布了Google Cloud Security Command Center,以帮助客户更好地管理其云安全。

- 2020年:随着疫情的扩散,越来越多的企业开始将其IT基础设施迁移到云中,从而加快了零信任架构的推广。

- 2021年:谷歌宣布将BeyondCorp访问控制产品扩展到其所有云产品,以帮助客户更好地管理其安全。

这些关键时间节点显示了谷歌零信任架构的发展历程,并表明了谷歌对于零信任安全的承诺和投入。

谷歌零信任所涉及产品

Google BeyondCorp 涉及多个产品,以支持组织实施零信任模型。

BeyondCorp在实施过程中始终遵循:

- 1.发起连接时所在的网络不能决定你可以访问的服务;

- 2.服务访问权限的授予以我们对你和你的设备的了解为基础;

- 3.对服务的访问必须全部通过身份验证,获得授权并经过加密。

这些产品可以单独使用,也可以配合使用,以提供全面的网络安全保护。

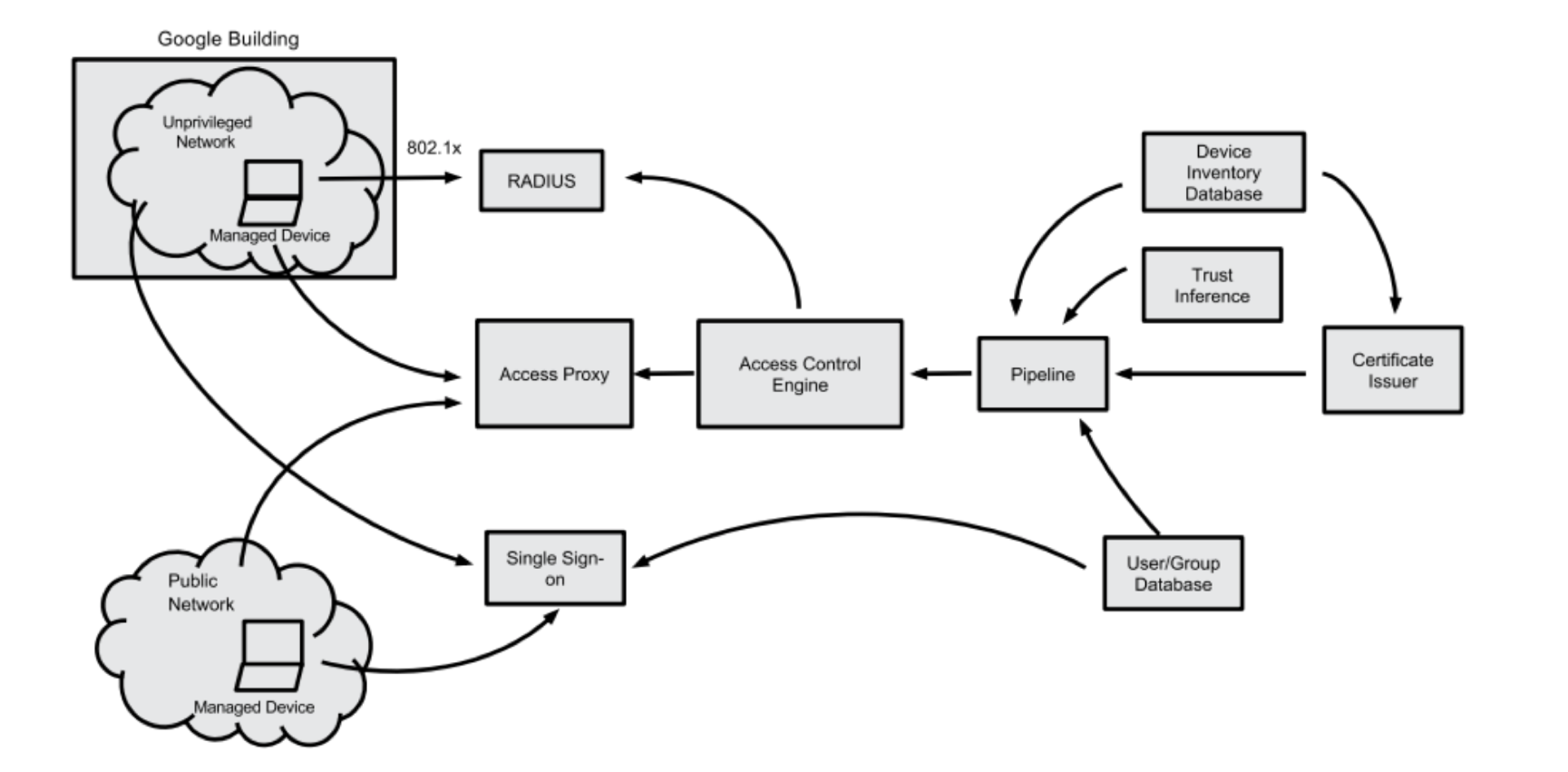

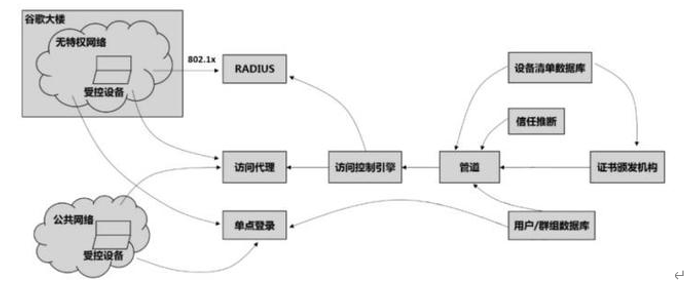

谷歌零信任架构拓扑介绍

Google BeyondCorp 架构的拓扑结构通常包括以下四个基本元素:

- 身份验证:通过对用户身份进行验证来识别请求者的身份,以确保请求者是合法的。

- 访问控制:通过实施访问控制策略来确定请求者是否具有访问特定资源的权限。

- 网络安全:通过实施网络安全技术来保护网络中的数据和资产。

- 数据安全:通过实施数据安全技术来保护数据的完整性和安全性。

这四个元素协同工作,以提供全面的安全保护,并确保任何请求都是从已识别和验证的用户发出,并在遵循了组织的安全策略后进行处理。

图文来自网络,侵权即删(The full text picture is from the network, and the infringement is deleted)。

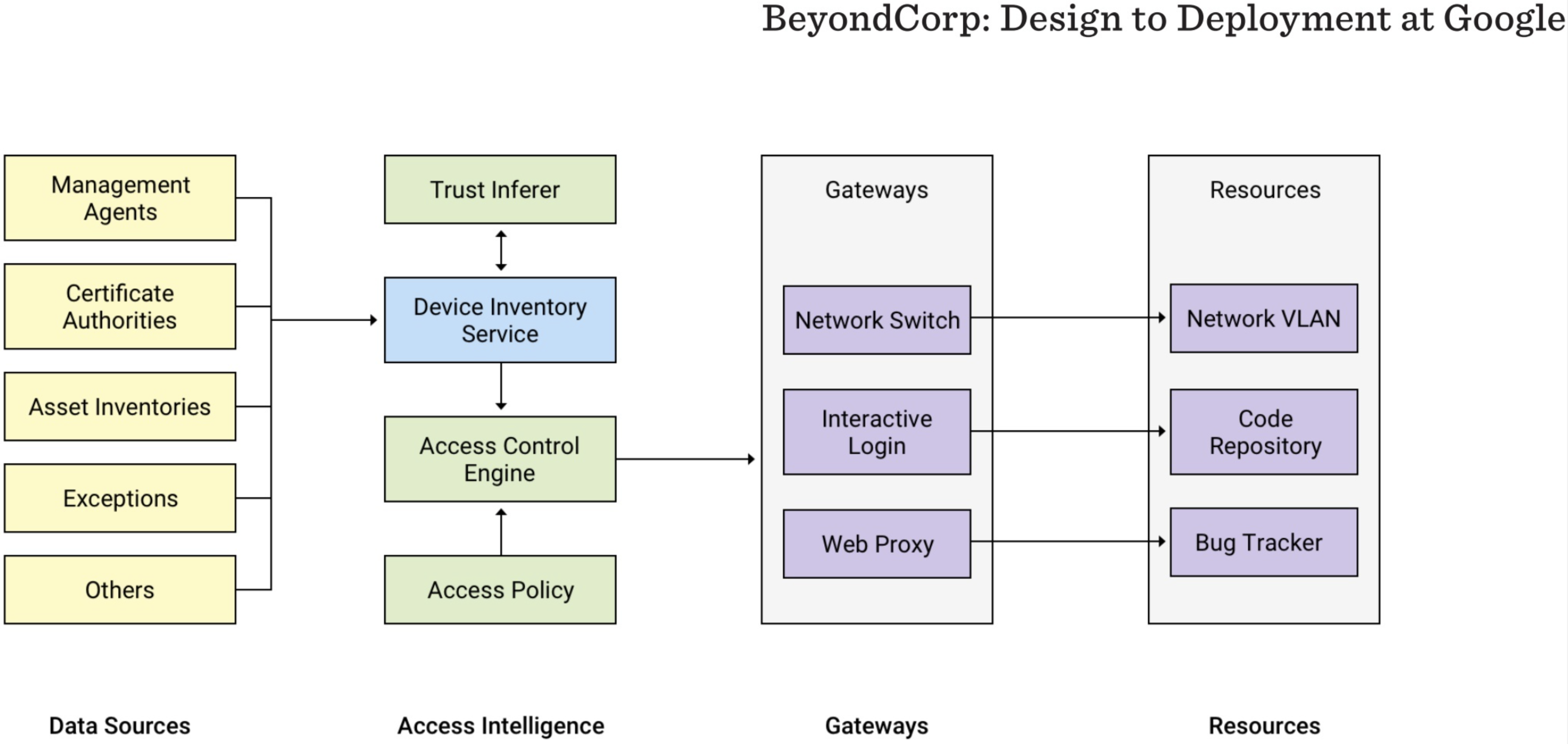

Trust Tiers 信任级别

信任级别据访控敏感度分为不同的层级。员工的设备和资源都被赋予了不同的信任级别,只有高于资源最小信任级别的员工设备才能访问资源,这样确保员工能够以最小权限履行职责,这样既减少了运维开支,又提高了设备可用性。

Resources 资源

是一系列接入访问控制的应用,服务或者基础设施。资源包括任何来自在线知识库,财政数据库,或者链路层链接,实验室网络的数据。每个资源与一个最小信任层关联。

Trust Inferer 信任推断系统

信任推断系统持续分析和标注设备的状态。信任推断系统设置被设备访问的最大信任层级和设置设备使用的局域网。这些数据记录在设备清单服务中。

Device Inventory Service 设备清单服务组件

是系统的核心。在设备的生命周期中,该组件持续收集,处理,发布设备的更新。清单是基于清单访问控制的必备基础。员工的设备(例如手机,笔记本电脑)以及他们设备的动态环境(设备的操作系统)都要登记到设备清单服务上。设备清单服务就像一个持续更新的管道一样,管道的另一端是来自数据源的大量数据。数据源包括:活动目录、Puppet软件自动化配置和部署工具和Simian冗余代码检查工具;各种配置和企业资产管理系统;漏洞扫描器,证书管理以及ARP地址解析表等网络基设施元素。

设备清单服务还依赖设备清单数据库,BeyondCorp设备清单数据库集群通过一个元清单数据库规范多个来源的设备信息,并向下游组件提供这些信息。被企业管理的设备需要在设备清单数据库上有唯一的id。给设备赋唯一id的方法可以给每个设备安装一个设备证书。这样也表明此设备为“managed device”,即被公司管理的设备。

Access Control Engine 位于访问代理服务器内部的访控引擎是一个策略实施中心。访问控制引擎对每次访问企业应用的请求进行服务级的认证授权。授权取决于访问的用户,用户属于哪个组,用户使用的设备证书,设备清单数据库的纪录。例如,谷歌Bug跟踪系统只限制于全职工程师的工程设备访问。财务应用程序只限制于在会计组的全职和兼职职员的管理非工程设备。访问控制引擎还可以通过不同的方式来限制访问应用程序的部分功能。例如,在我们的Bug跟踪系统,更新或搜索比查看一个Bug记录有着更严格的访问控制。

Access Policy 访问政策

是资源,信任层等等的程序表示。

Gateways 网关

网关是访问资源的唯一通道,所以这个代理的真正职能其实是网关来完成的,替代用户向应用发起访问。还有一点需要注意的是,它与应用之间的通信是加密的。

谷歌零信任架构的应用场景

谷歌零信任架构适用于多种不同类型的组织,主要用于管理和保护远程工作者、移动设备和云应用程序的安全。

以下是谷歌零信任架构的一些常见应用场景:

- 远程工作者:随着越来越多的员工远程工作,谷歌零信任架构可以帮助组织管理其远程工作者的访问和使用云应用程序的安全。

- 移动设备:组织使用移动设备(如智能手机和平板电脑)时,谷歌零信任架构可以帮助其管理移动设备的安全,以防止数据泄露。

- 云应用程序:越来越多的组织开始将其应用程序迁移到云中,以提高效率和便利性。谷歌零信任架构可以帮助组织管理其云应用程序的安全,以防止数据泄露和安全漏洞。

因此谷歌零信任架构适用于任何组织,其目的是简化安全管理,提高安全性,并确保组织的数据和资产得到保护。

谷歌零信任的未来发展展望

谷歌零信任架构是一种新兴的技术,其在未来的发展前景非常广阔。随着技术的不断发展和提高,谷歌零信任架构的功能和性能将不断提高。此外,随着组织对安全性的更高要求,谷歌零信任架构的需求也将不断增加。

谷歌零信任架构的未来发展展望是非常乐观的,因为它具有很强的技术基础和巨大的潜力。它将继续在信息安全领域发挥重要作用,为组织提供更好的安全保障。

需要注意的是,谷歌零信任架构的发展和应用也受制于一定的因素,例如安全技术的发展、法律法规的变化以及市场需求的变化等。因此,在实施谷歌零信任架构时,还需要结合实际情况,根据组织的需求和特点,实施最合适的方案。