给大家讲解一下burpsuite的Intruder这个模块得使用教程

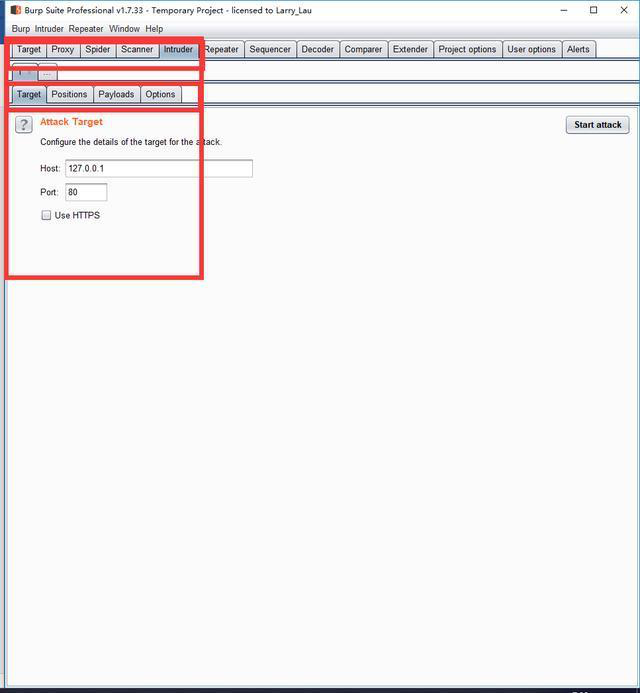

1、 先找到下图:

如上就是我们Intruder(入侵者)这个模块的主页面了,首先我们 要强调的是"入侵者"模块和repeater模块一样上方带有小标签有序号的排序,这样方便我们的使用,下面我们介绍一下四个主要的工作窗口

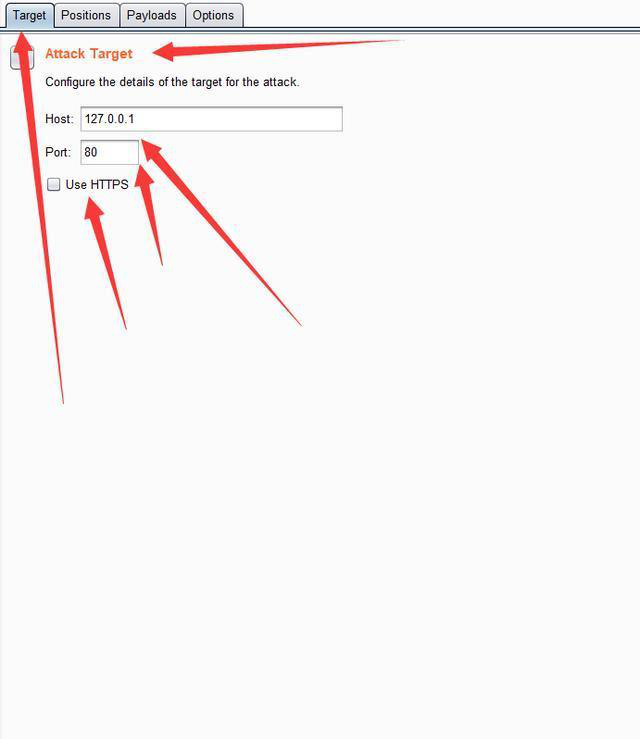

这里面第一个窗口Target(目标)作用不是很大,我们把包发送过来的时候burpsuite会自动识别我们的内容,所以我们不多做介绍我们主要介绍的是"Positions" "Payload" "Options"

下面我们以burpsuite给的例子做一个示范

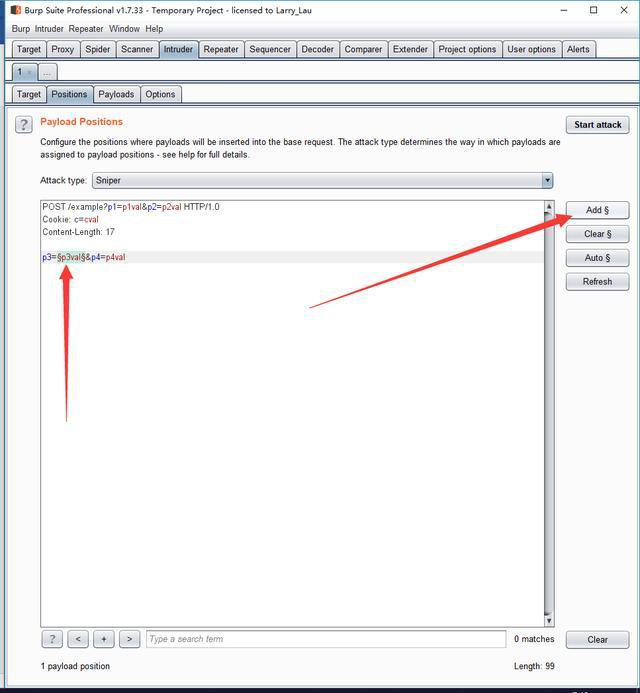

这个地方我们可以理解为我们想要设置变量的位置

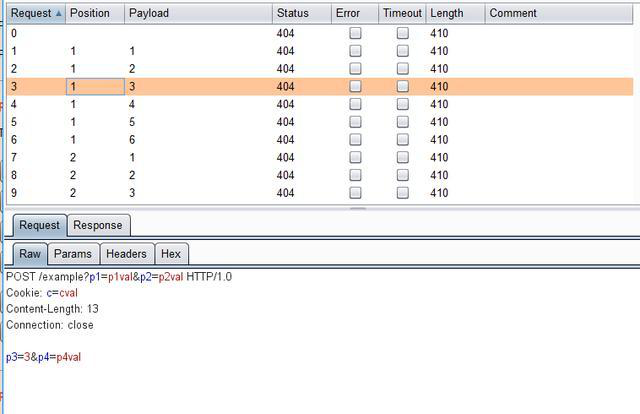

我们举例子的包体如下

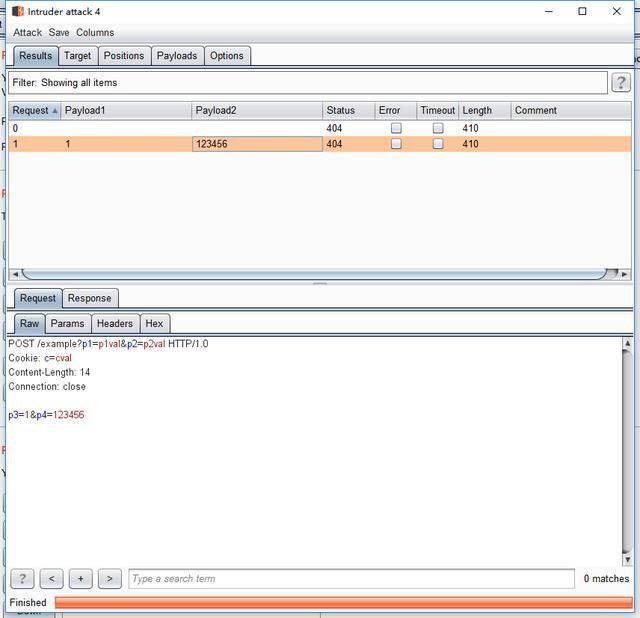

"POST /example?p1=p1val&p2=p2val HTTP/1.0

Cookie: c=cval

Content-Length: 17

p3=p3val&p4=p4val"

如果我们的"p3"是用户名 "p4"是密码我们想同时爆破他的用户名的密码该怎么办呢?

用鼠标选中p3的内容点击右侧的Add$

这样我们的p3就变成了变量,然后我们将p4也按同样方法设置为变量

这样我们就可以去爆破用户名和密码了,那么我们如果想清楚的话我们可以点击右侧的"Clear$"下面给大家介绍的是我们的上方的Attack type

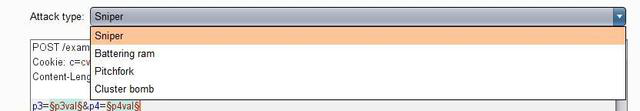

有四种攻击模式我们一个一个的举例看

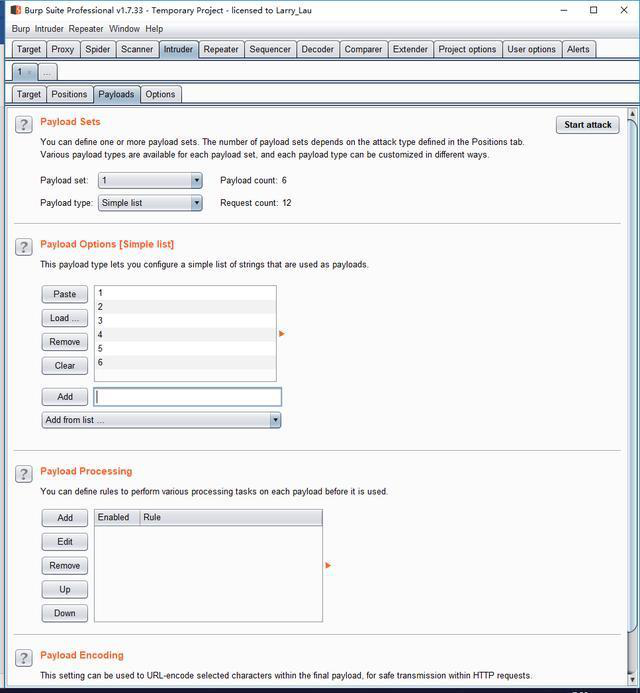

首先我们要介绍一下payload模块的最简单功能

手动输入字典之后我们点击左上角的start attack

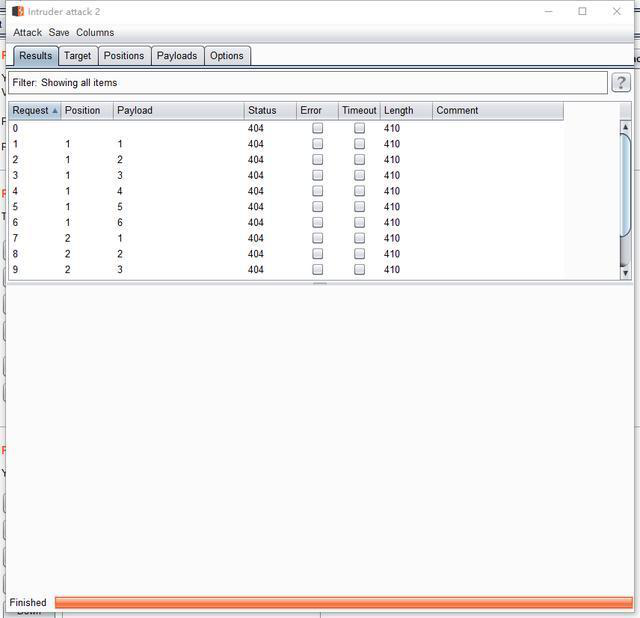

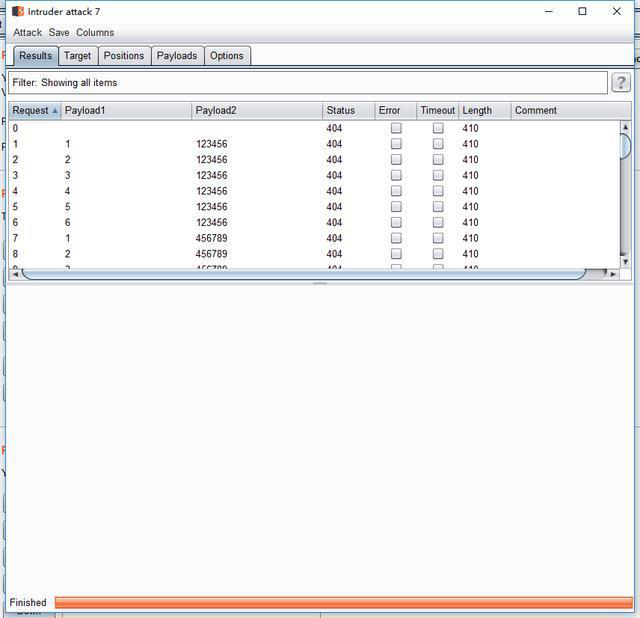

这时候会弹出一个attack 窗口

这里我们的攻击模式是Sniper可以简单的理解为a变b不变

B变a不变,使用单一的字典

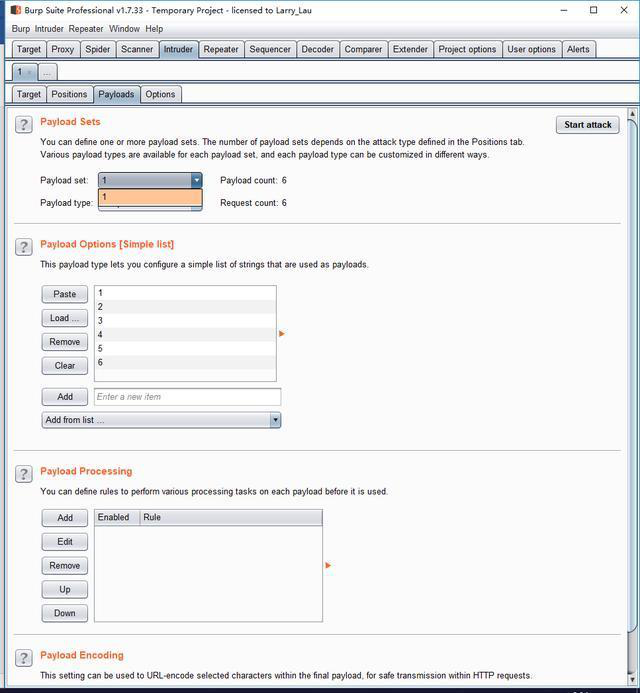

我们的第二个攻击方式是battering ram 我们发现这个时候payload还是一个

但是变量最少是两个

我们来看一下效果

可以看出一共进行了6次攻击,每一次p3和p4的payload都是一样的

所以我们可以理解为a=b两个变量同时变,单一payload

那么我们下面来介绍第三种攻击方式

Pitchfork

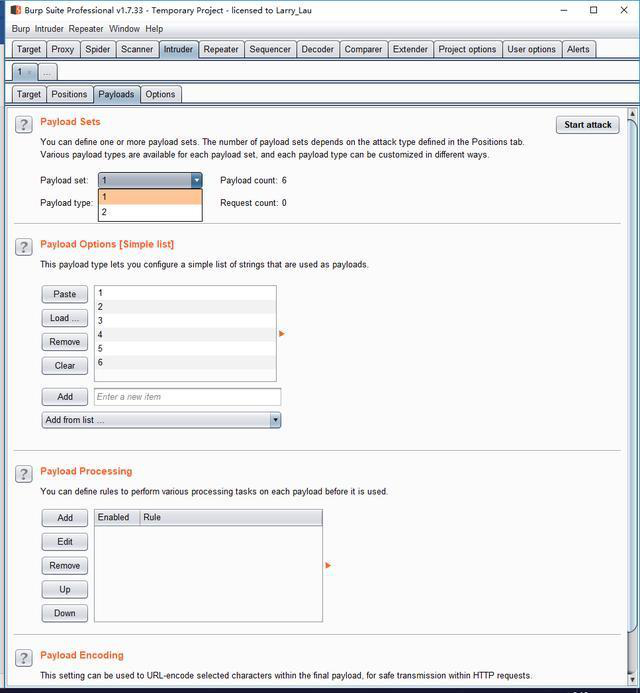

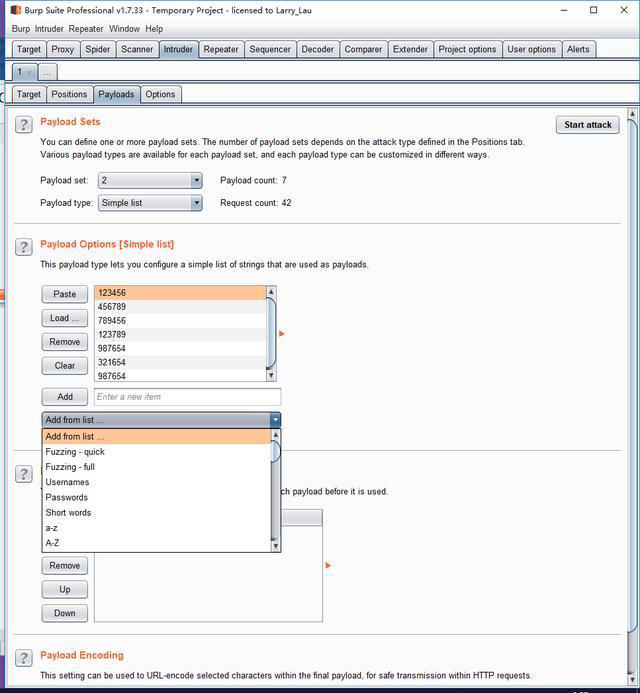

我们打开payload设置看一下发现payload set 变成了1和2

也就是说有几个变量就可以设置几个payload

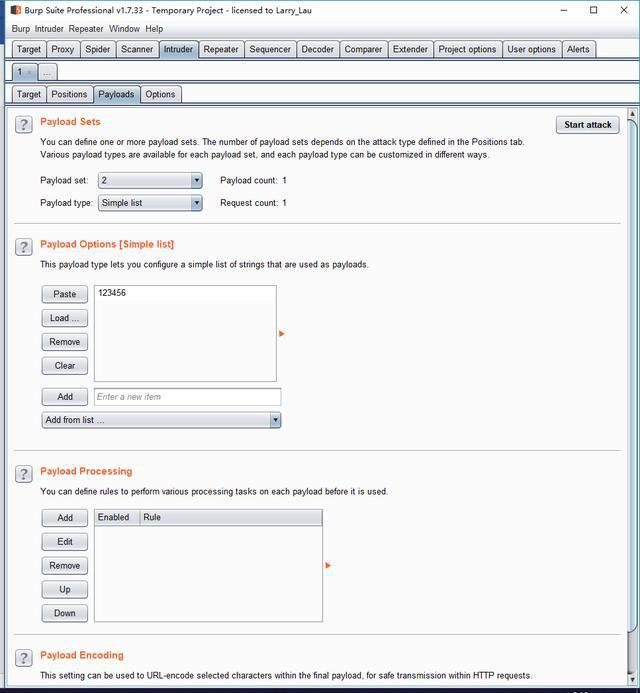

我们这里把payload 2 设置为123456

点击start attack

我们这里发现之进行了一次,那么我们多加几个payload尝试一下

我们发现我们的payload 1 里面的内容就是我们先前设置的

我们可以简单理解为你想让a为什么a就为什么 ,你想让b为什么b就为什么

我们只需要将payload对应设置就好了

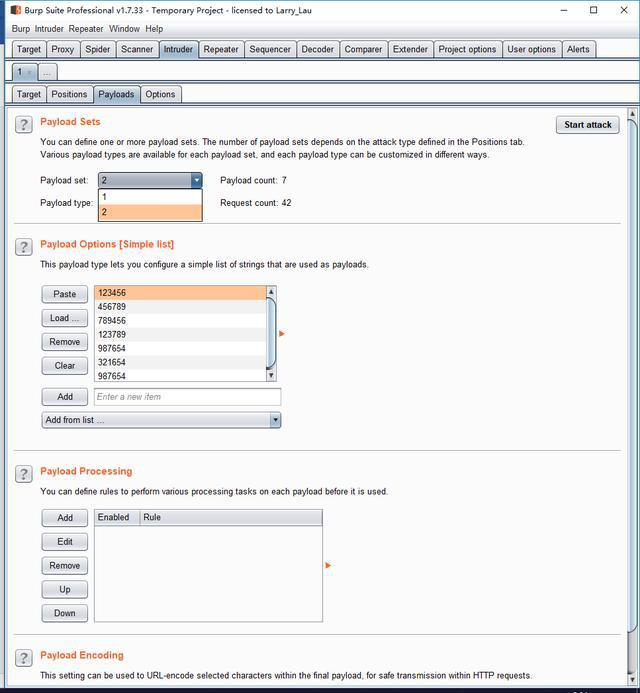

我们下面介绍的是

我们打开payload

也是像第三种一样的两个我们开始攻击试一下

一共进行了42次请求 6*7次

我们可以理解为a不变b变,当b跑完了再换a变下一个

到这我们讲完了burpsuite的暴力破解

我们下面要讲一下进阶用法

首先是payload的设置,专业版提供了很多的payload

比如快速的fuzz字典a-z 0-9的字典等等,我们在测试中可以结合不同的字典或者fuzzdb去进行模糊测试,通过模糊测试去寻找薄弱点

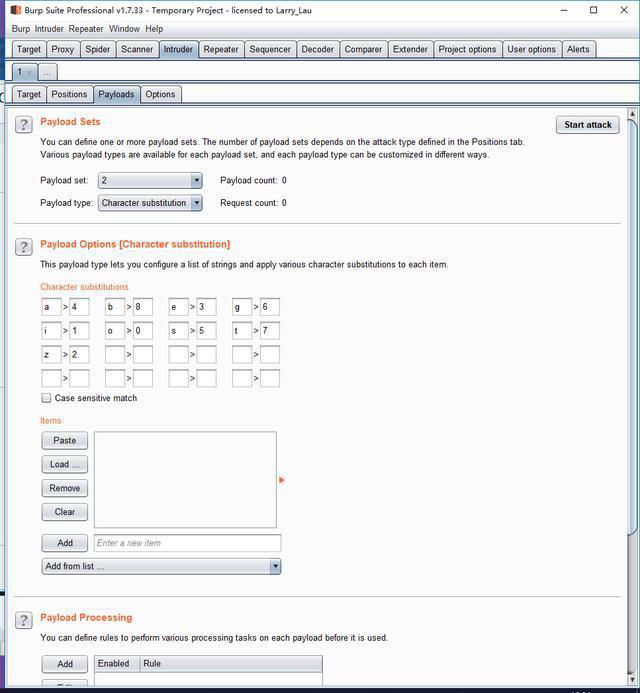

然后就是上方的payload type 她提供给我们很多东西

有"时间" "数字" "字符"等等

这样我们的渗透测试会因此更加方便,这也就是工具的目的

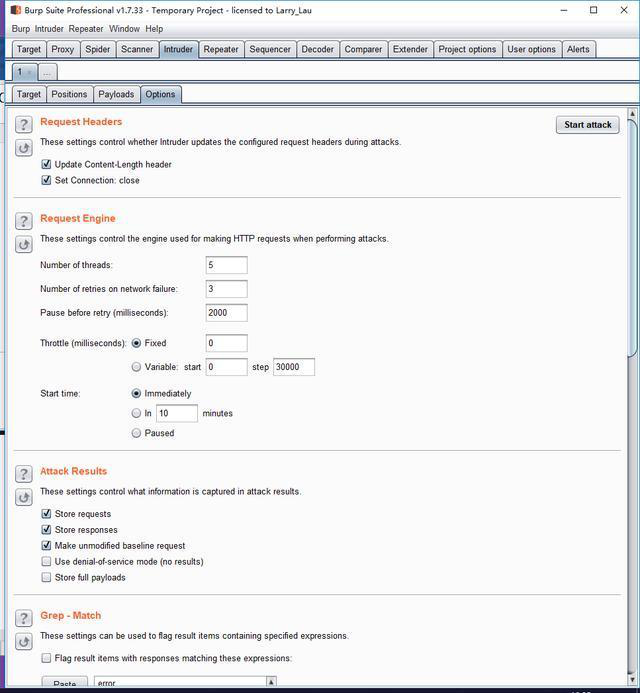

最后我们要介绍一下options里面的设置

里面可以有正则等方法

我们这里常用的只有thread 也就是线程