靶机下载地址:https://www.vulnhub.com/entry/jis-ctf-vulnupload,228/

MD5:254c357d31d42b3c45de4d9c13879557

记录自己在渗透方面的历程

一、靶机的设置

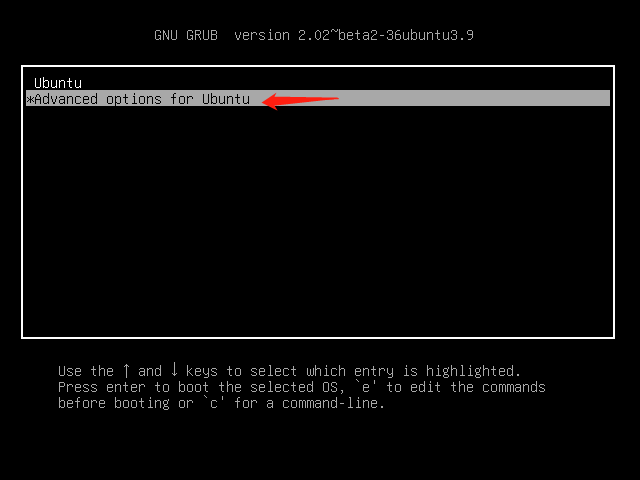

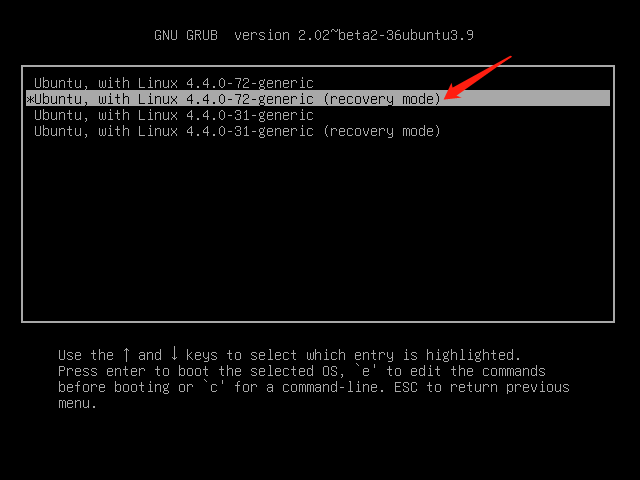

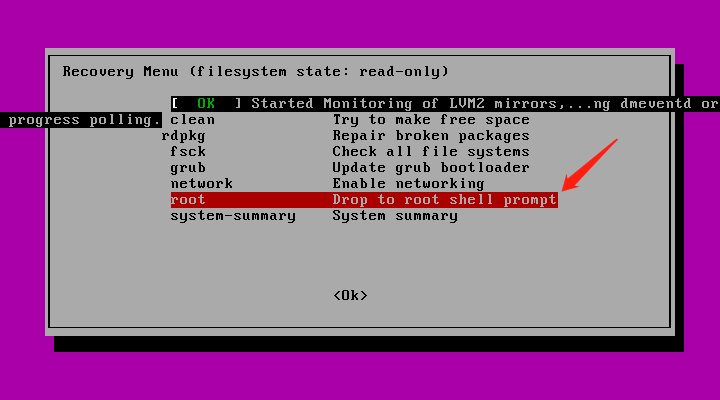

将虚拟机导入之后,设置为NAT模式,然后打开虚拟机,选择下图所示选项

在命令行下输入

mount -o rw,remount /

之后在命令行下输入

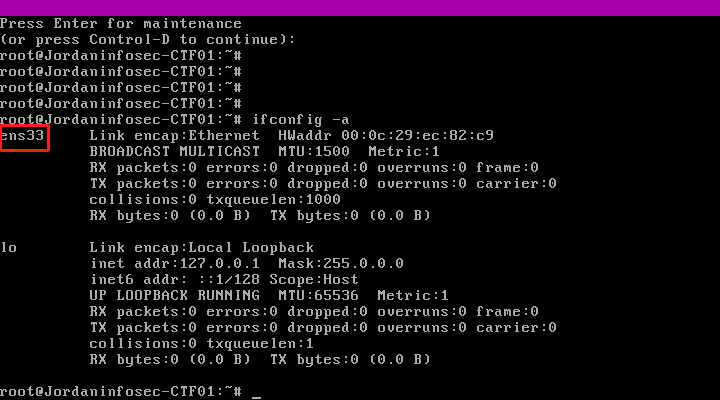

ifconfig -a

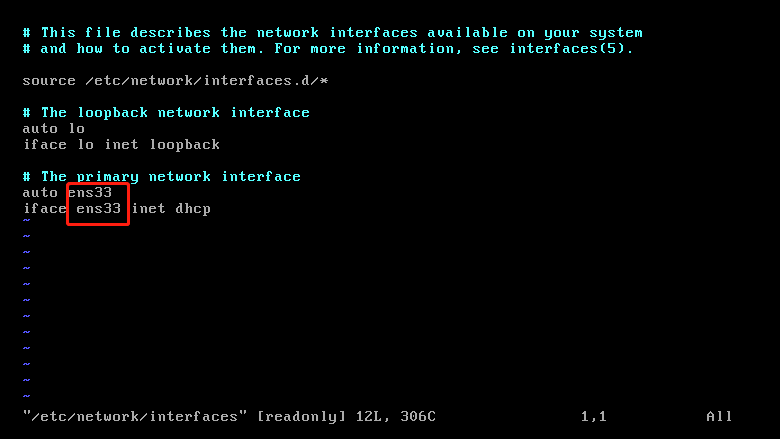

记住你的虚拟机上的网卡名称,如下图

之后使用vi去修改/etc/network/interface,将下图所示部分修改成自己的网卡名称

二、主机探测

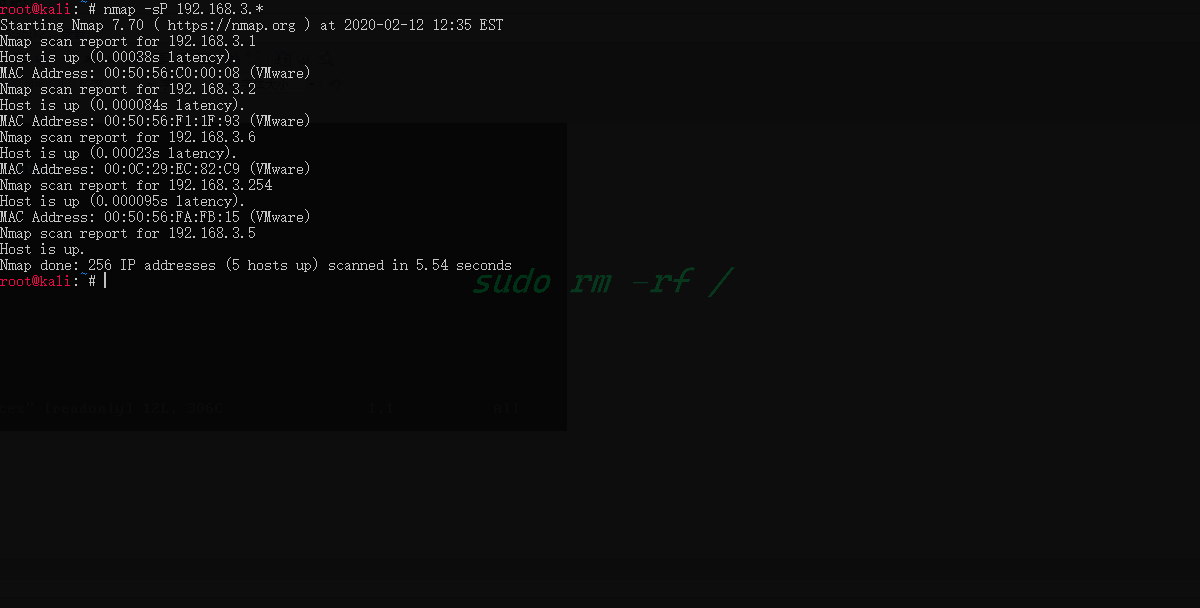

①nmap -sP x.x.x.x

这里1、2、5、254都不是我们的靶机。

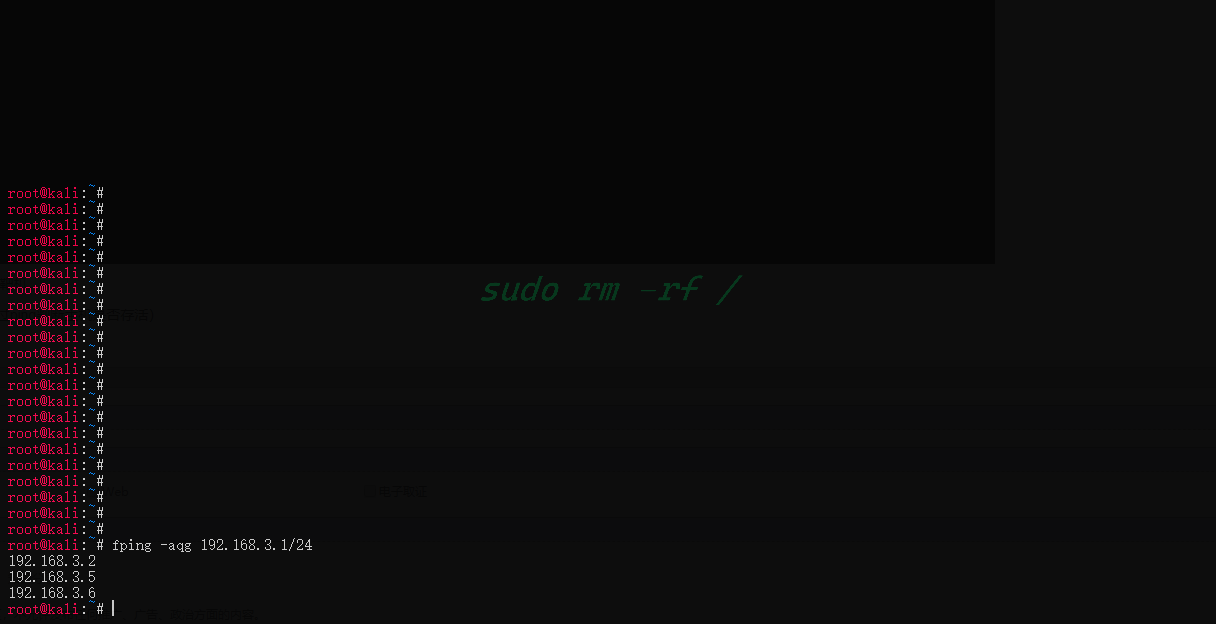

②fping -aqg x.x.x.x/x(这里是通过ping判断主机是否存活)

二、系统服务发现

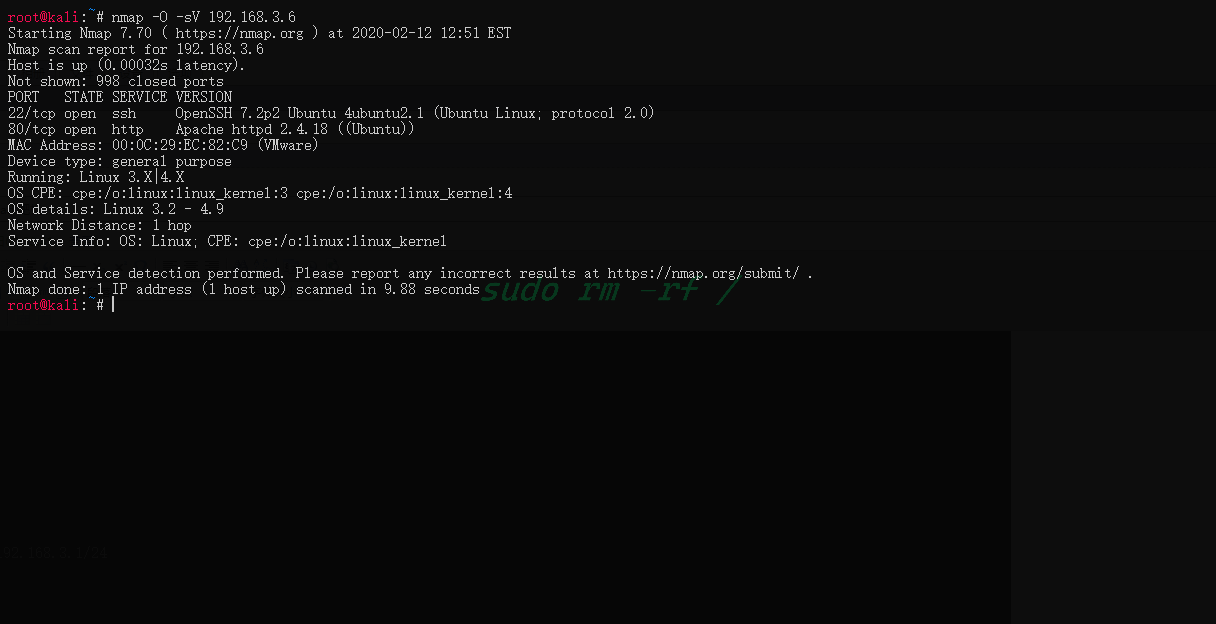

nmap -O -sV x.x.x.x

这个可以看到靶机主要开启了ssh服务跟apache服务,并且靶机是ubuntu系统

三、openssh分析

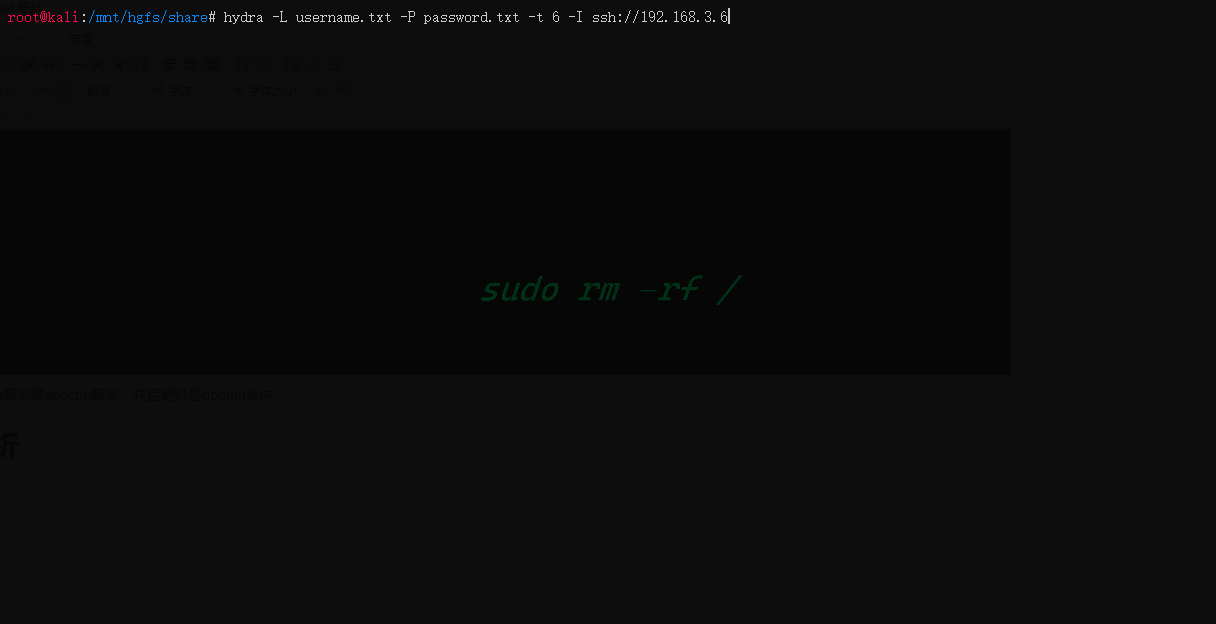

①ssh账户密码爆破

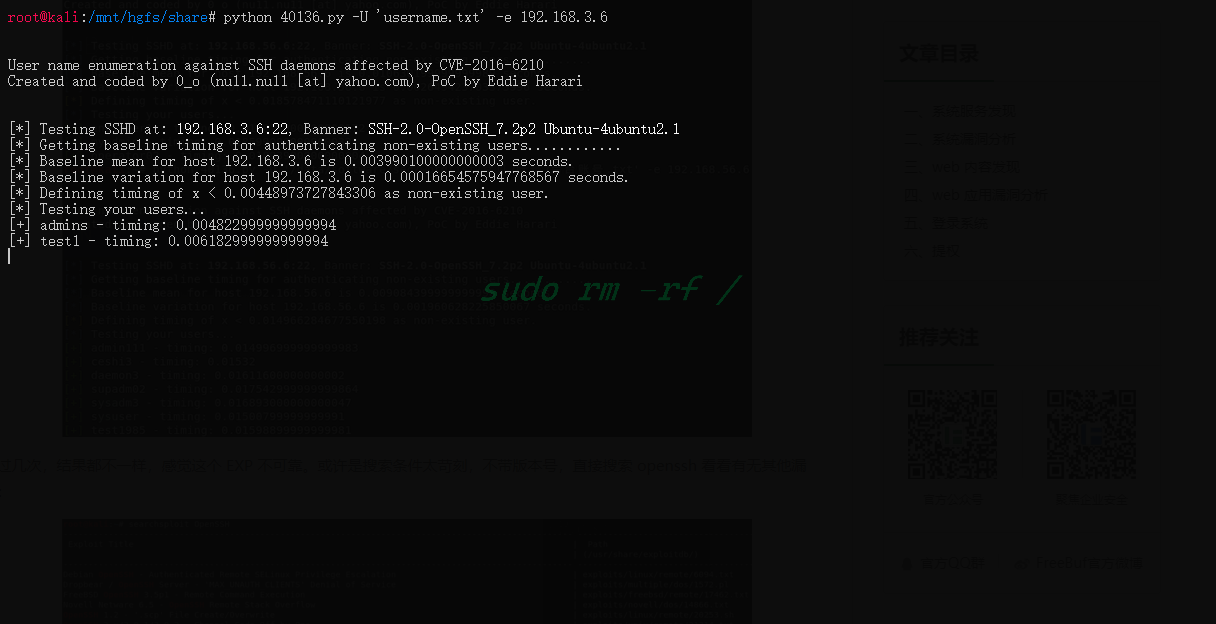

②服务漏洞利用

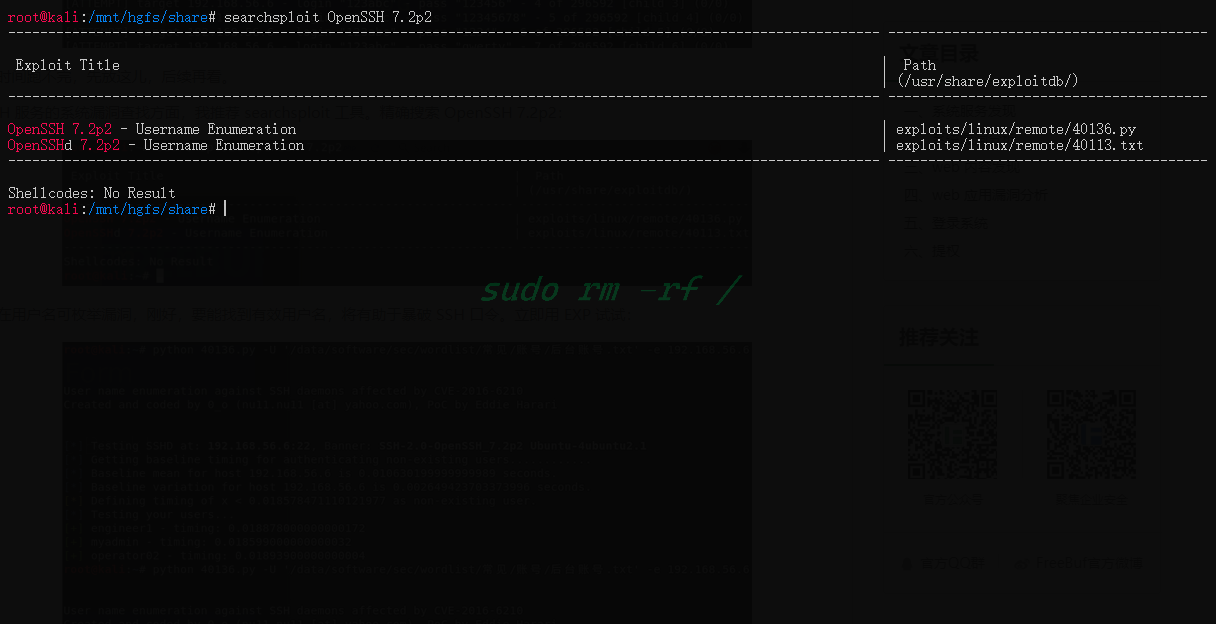

再次使用searchsploit去查找openssh的exp,然而并没有什么好的exp可以使用

四、Web分析

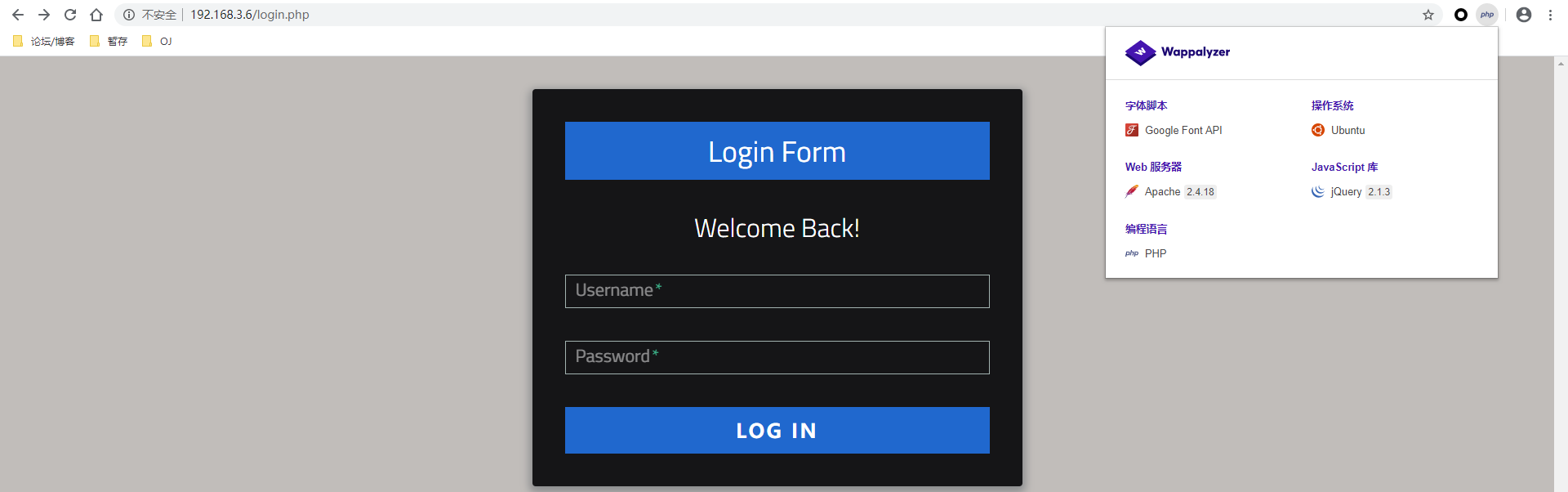

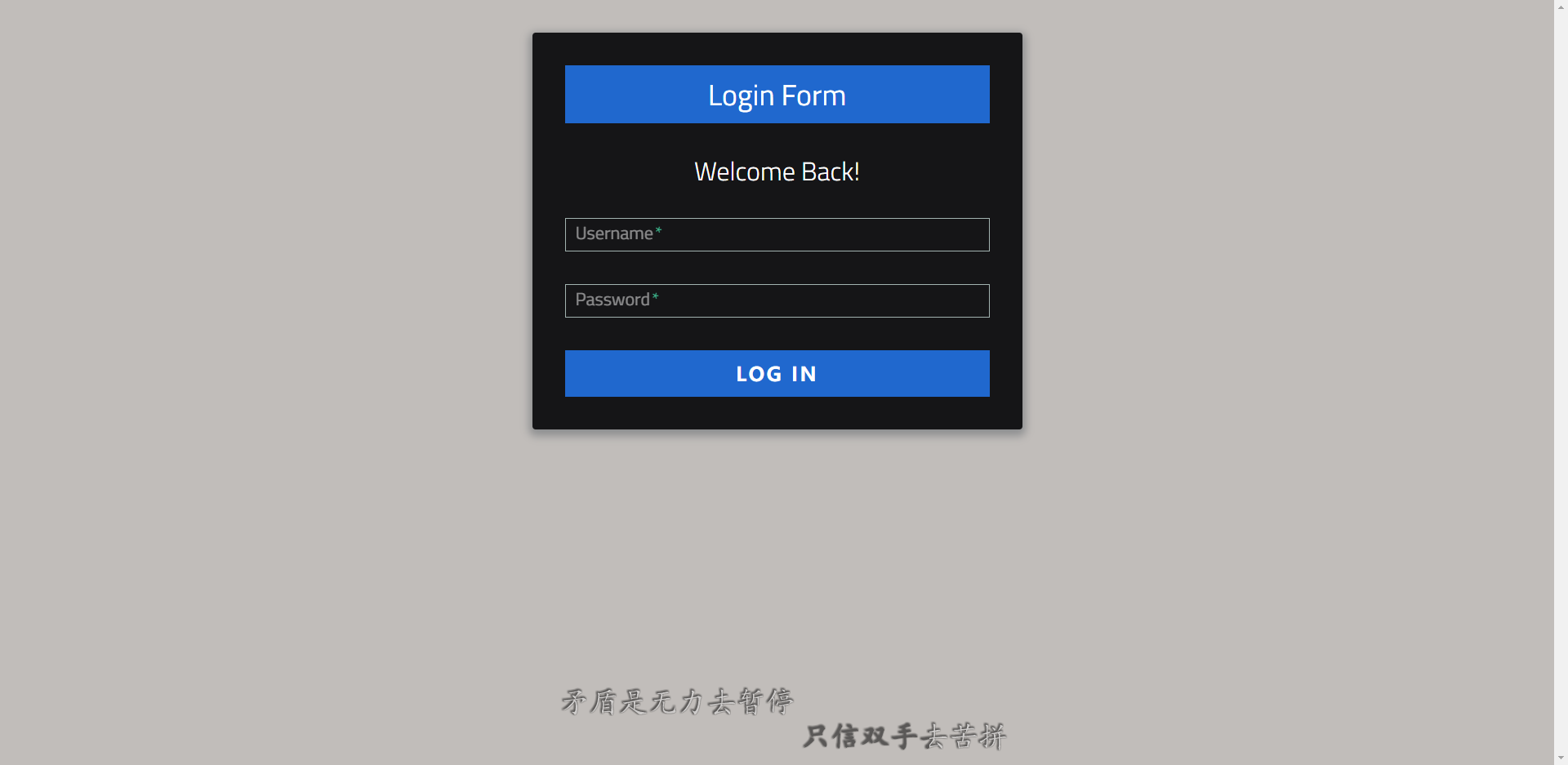

访问之前找到的Web端口

①借助chrome插件wappalyzer去确认后端语言

②这里可以用burp去爆破一下账号密码。(猜测账号是admin)或者尝试SQL注入

③进行子目录枚举

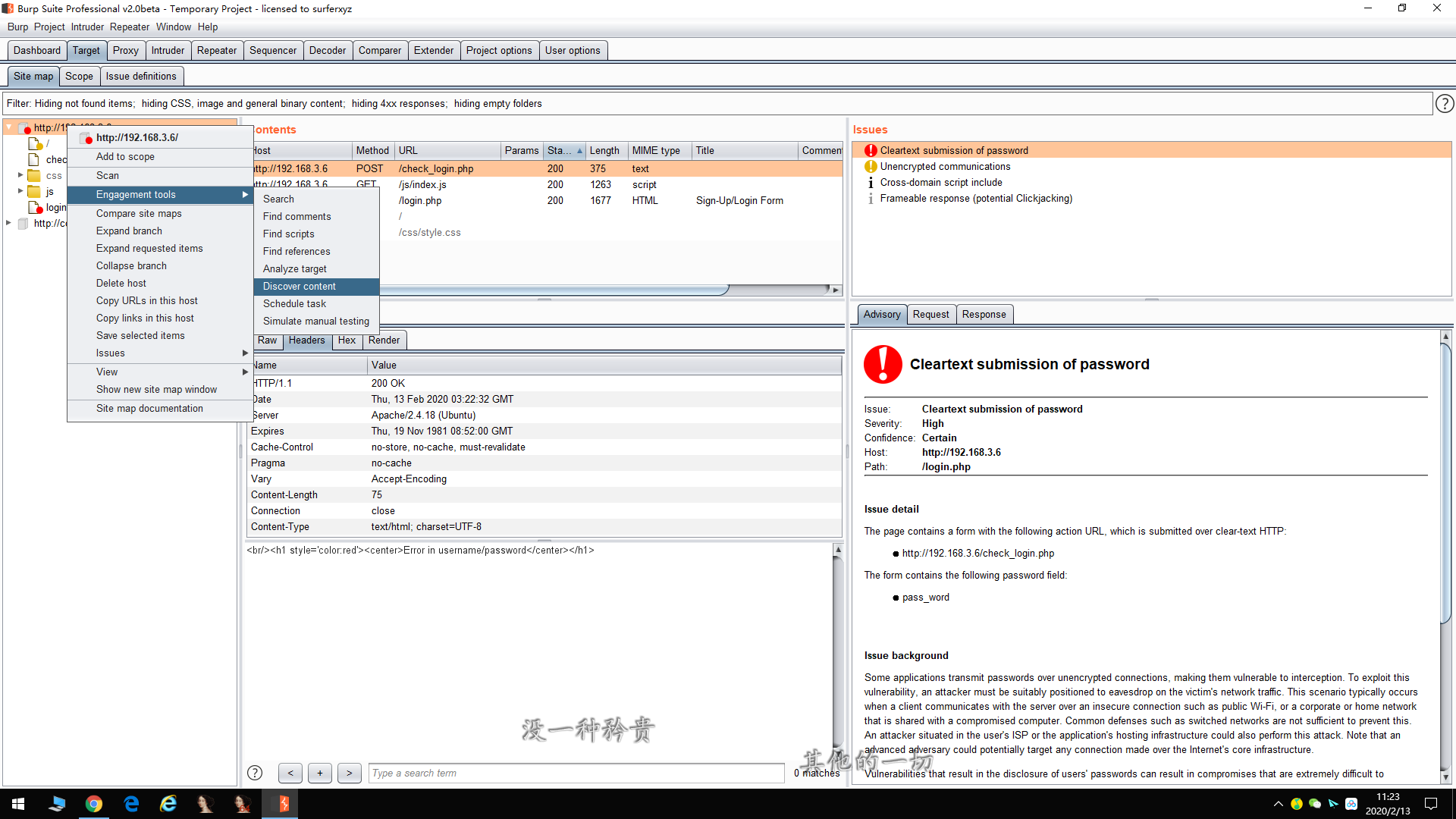

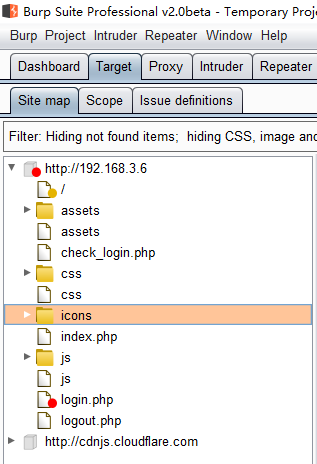

Burp的engagement tools – discover content,启用子目录枚举功能

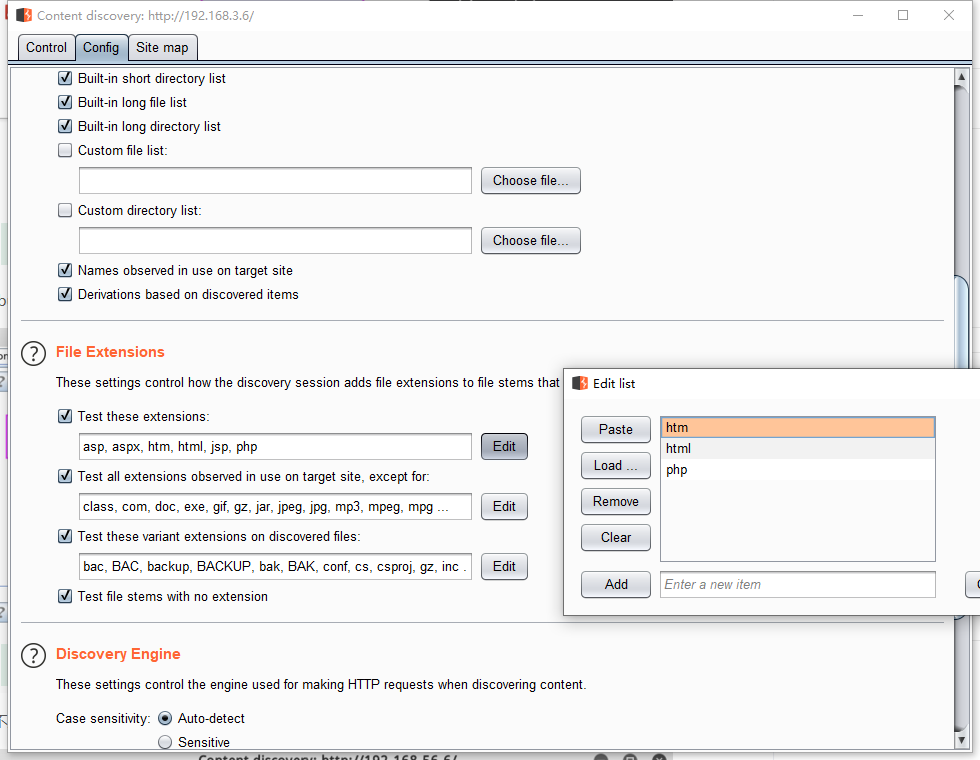

这里已经知道了后端语言是php,所以就只枚举php文件

结果直接给我扫崩了

推荐在config的时候设置好线程数,别扫崩。

这时候已经可以看到枚举出了很多新页面

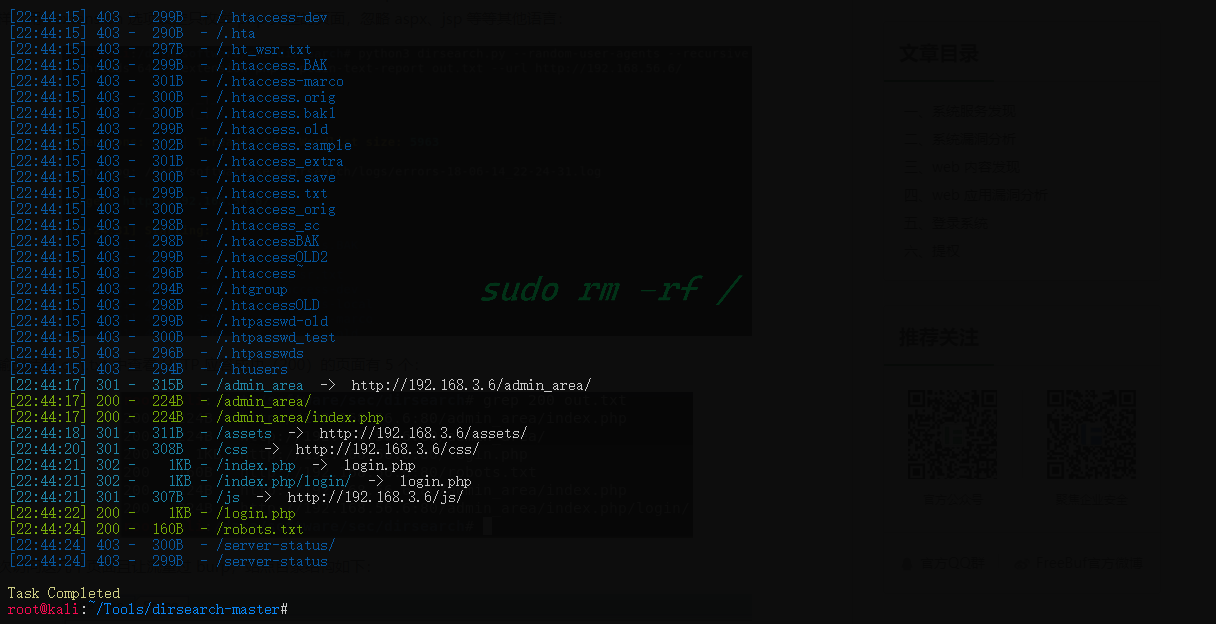

再用dirsearch去枚举(github链接:https://github.com/maurosoria/dirsearch)

再访问200的网页,让流量通过burp

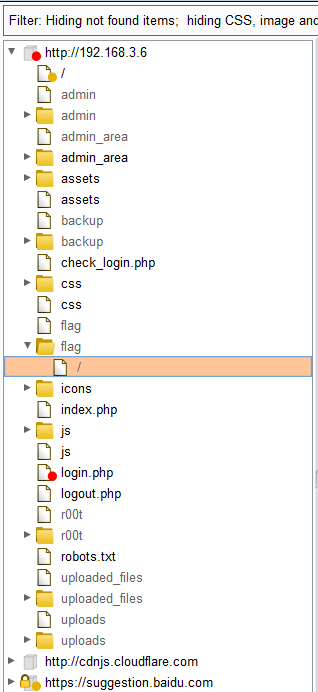

再使用burp去爬网站