注:

1.是个正在学习的新手,连脚本小子都不够格

2. 很多题目都很基础,但是都做了详细截图

3. 题库尚不完全,没有内容的分支先直接跳过,等题库更新再做添加

4. 大标题为版块名,小标题为题目名

5. 个人学习记录和复习使用,如有错误欢迎指正

目录遍历

目录遍历就是为了让我们练习翻看网站文件?hhhh

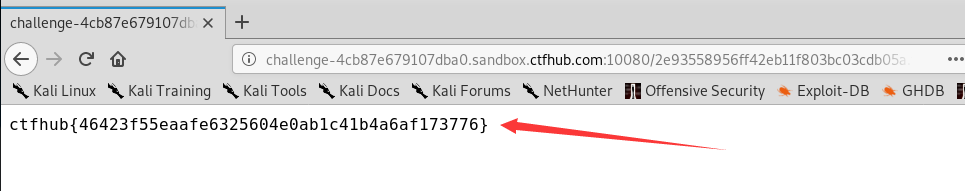

flag就在目录里,没啥好说的

PHPINFO

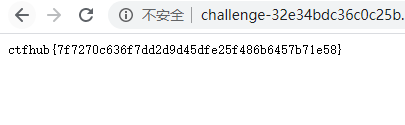

教看phpinfo()函数泄露出的信息

没啥好说的,但是phpinfo提供的信息绝对可以为渗透测试提供莫大的帮助,之后找时间总结一下

备份文件下载

网站源码

用御剑对网站进行扫描,使用DIR字典即可

打开链接即可获得压缩包www.zip,打开其中的flag.txt并没有得到flag

考虑到这是网页的备份文件,于是直接在url里输入txt文件的url,得到flag

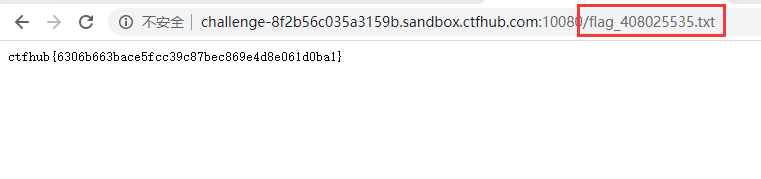

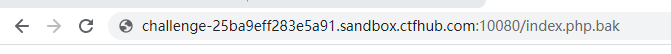

.bak

题目提示flag在index.php的源码中

那还能有啥说的,直接用这个url下载备份文件就行

打开文件得到flag

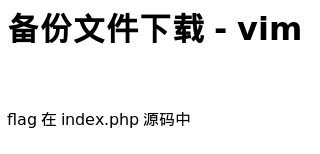

vim缓存

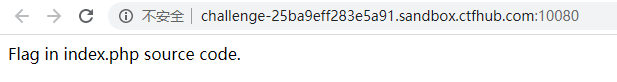

这道题考的是vim的缓存文件恢复,题目提示flag在index.php的源码里

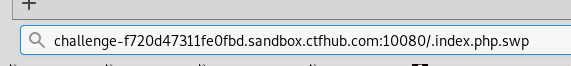

先用这个url下载vim缓存文件(注意文件名前有个.)

用vim -r命令可以查看存在的缓存文件

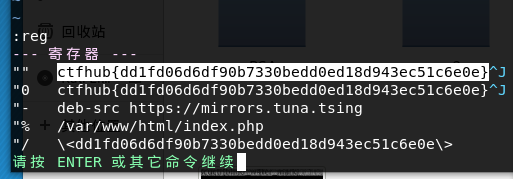

使用vim -r index.php.swp打开缓存文件即可得到flag

然后就比较搞笑了,由于我对vim的操作尚且不太熟练,而且也不知为何没有"+系统寄存器,我只能把flag字符串先复制到vim的""寄存器,然后再选择并复制出来

鉴于这样的情况,十分有必要把vim的操作总结一下,以供日后复习,等到整理出来以后在这里附上链接我一定会咕咕咕的

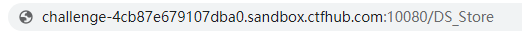

.DS_Store

用这个url下载.DS_Store文件

得到的文件用cat得到一个特殊的字符串,看样子是.txt文件

用浏览器访问这个文件即可得到flag